基本介紹

- 外文名:W32.Bugbear@mm

- 發現: 2002 年 9 月 30 日

- 更新: 2007 年 2 月 13 日 11:41:29

- 類型: Worm

簡介,注意,防護,廣度,注意事項,損壞,分發,創建下列值,群發郵件危害,建議,重要信息,手動刪除,獲得方法,

簡介

別名: W32/Bugbear-A [Sophos], WORM_BUGBEAR.A [Trend], Win32.Bugbear [CA], W32/Bugbear@MM [McAfee], I-Worm.Tanatos [AVP], W32/Bugbear [Panda], Tanatos [F-Secure]

感染長度: 50,688 bytes

受感染的系統: Windows 2000, Windows 95, Windows 98, Windows Me, Windows NT, Windows XP

CVE 參考: CVE-2001-0154

注意

由於提交率的減少,Symantec 安全回響中心自 2003 年10 月 24 日起將此威脅級別從 3 類降級為 2 類。

它在 Microsoft Visual C++ 下編寫並通過UPX v0.76.1-1.22壓縮。

防護

* 病毒定義(每周 LiveUpdate™) 2002 年 9 月 30 日

* 病毒定義(智慧型更新程式) 2002 年 9 月 30 日

威脅評估

廣度

* 廣度級別: Low

* 感染數量: More than 1000

* 站點數量: More than 10

* 地理位置分布: High

* 威脅抑制: Moderate

* 清除: Moderate

注意事項

%System% 是一個變數。蠕蟲會找到 Windows 主安裝資料夾(默認位置是C:\Windows\System (Windows 95/98/Me), C:\Winnt\System32 (Windows NT/2000), 或 C:\Windows\System32 (Windows XP),然後將自身複製到該位置。

它會將自己複製到\Startup\****.exe, * 代表病毒選擇的字母。例如:

o 在Windows 95/98/Me下,它可能將自己複製到C:\Windows\Start Menu\Programs\Startup\Cuu.exe

o 在Windows NT/2000/XP 下,它可能將自己複製到C:\Documents and Settings\< current user name>\Start Menu\Programs\Startup\Cti.exe

(圖中說明文字:PWS.Hooker.Trojan 攔截鍵盤輸入訊息,將其處理後傳遞至掛鈎鏈的下一個掛鈎程式。)

攔截到的鍵盤輸入訊息可能是用戶的登錄信息、密碼、信用卡號等等。不論這些信息最終是否加密後通過隱秘通道傳輸,駭客都能偵測或掌握它們。

o %system%\Iccyoa.dll

o %system%\Lgguqaa.dll

o %system%\Roomuaa.dll

o %windir%\Okkqsa.dat

o %windir%\Ussiwa.dat

注意: %windir% 是一個變數。 蠕蟲會找到 \Windows 資料夾(默認位置是 C:\Windows 或 C:\Winnt),然後將自身複製到該位置。

它在註冊表鍵

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

損壞

* 損壞級別: Medium

* 大規模傳送電子郵件: Attemps to mass-mail to addresses harvested from a compromised host using it's own SMTP engine

* 危及安全設定: May allow unauthorized access to compromised machines. Attempts to terminate processes of various antivirus and firewall programs.

分發

* 分發級別: High

* 電子郵件的主題: Variable

* 附屬檔案名稱: Variable, with double extension ending in .exe, .scr, or .pif

* 附屬檔案大小: 50,688 bytes

* 連線埠: 36794

* 共享驅動器: Attempts to connect to available network resources

W32.Bugbear@mm 運行時,將執行下列操作:

它會將自己複製到%system%\****.exe, * 代表蠕蟲選擇的字母。

創建下列值

<random letters> <the worm filename>

注意: 通常, 作業系統會在啟動這些值所指的程式時從鍵中刪除這些值。由此,蠕蟲能重新創建這些值以使自己在 Windows 啟動時啟動。

該病毒具有四種危害。一,每隔 30 秒鐘它會阻止下列程式在系統中運行:

單擊箭頭打開程式清單

該病毒會根據不同的作業系統選擇不同的方法來達到目的。

群發郵件危害

它會在當前的信箱和檔案中,找尋具有下列擴展名的email 地址:

o .mmf

o .nch

o .mbx

o .eml

o .tbb

o .dbx

o .ocs

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Internet Account Manager\Accounts

接著,蠕蟲使用自己的 SMTP 引擎將自身傳送到所有找到的電子郵件地址。蠕蟲也能使用在受感染計算機上收集的信息來構造發信人地址欄。比如,如果蠕蟲發現下列地址:[email protected],[email protected] 和 [email protected],它會使用一個名為 “[email protected]” 的發信人地址向 “[email protected]” 地址發信。蠕蟲有時也會冒用找到的合法電子郵件地址。

除下列 Email 信息主題外,蠕蟲也會回復、轉發受感染電腦上現有的郵件。

單擊箭頭打開清單

該蠕蟲從下列註冊表鍵讀取 Personal 值的內容:

SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders

並列出在此存儲的檔案,默認值為: C:\My Documents 在 Windows 95/98/Me 和 C:\Documents and Settings\<User Name>\My Documents 在 Windows NT/2000/XP。 這些檔案名稱會被用來組成病毒附屬檔案檔案的名稱。該檔案名稱可能包含下列字元串:

o readme

o Setup

o Card

o Docs

o news

o image

o images

o pics

o resume

o photo

o video

o music

o song

o data

檔案擴展名會是下列其中之一:

o .scr

o .pif

o .exe

o .reg

o .ini

o .bat

o .diz

o .txt

o .cpp

o .html

o .htm

o .jpeg

o .jpg

o .gif

o .cpl

o .dll

o .vxd

o .sys

o .com

o .exe

o .bmp

信息的內容類型會被修改為如下列所示:

o text/html

o text/plain

o application/octet-stream

o image/jpeg

o image/gif

郵件信息也許會使用 不正確的的 MIMIE 表頭可能導致 IE 執行電子郵件附屬檔案(英文文檔) 之類的弱點在未防護的系統上自動執行。

威脅三是一種後門程式。它會打開連線埠 36794 用來監聽駭客發出的指令,包括:

o 刪除檔案

o 結束程式

o 列出程式清單並將其傳送給駭客

o 拷貝檔案

o 開啟程式

o 列出檔案清單並將其傳送給駭客

o 攔截的鍵盤輸入並將其傳送給駭客,比如密碼、登錄信息等。

o 將系統信息以下列格式傳送給駭客:

+ 用戶名: <用戶名稱>

+ 處理器: <所用處理器>

+ Windows 版本:<Windows 版本,build 號碼>

+ 記憶體信息: <可用記憶體,等等。>

+ 顯示本機磁碟及類型 (比如 Ramdisk/CD-Rom/Remote/Fixed/Removable,以及硬體特徵。

o 列出網路資源及其類型並將資料傳送給駭客

如果作業系統是 Windows 95/98/Me, 蠕蟲會試圖取得快取中的密碼。快取中的密碼包括撥號網路密碼、URL密碼、已分享檔案目錄密碼等等。該功能通過未正式紀錄的 WnetEnumCachedPasswords 來實現,這個功能只存在於 Windows95/98/Me 下的 Mpr.dll 檔案中。

蠕蟲後門程式接受的指令需要密碼確認,指令和必要的指令參數緊跟其後。比如,下面是指令 “i” 對應的螢幕信息:

Server: '<ISCHIA>'

User: 'Ischia'

Processor: I586

Win32 on Windows 95 v4.10 build 1998

-

Memory: 127M in use: 50% Page file: 1920M free: 1878M

C:\ - Fixed Sec/Clust: 64 Byts/Sec: 512, Bytes free: 2147155968/2147155968

D:\ - CD-ROM

Network:

unknow cont (null) (Microsoft Network)

unknow cont (null) (Microsoft Family Logon)

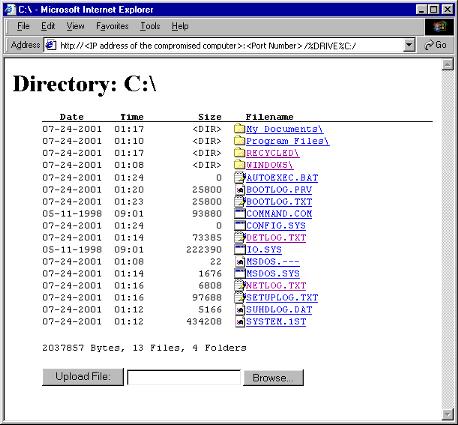

“h” 指令允許特洛伊木馬組件利用 HTTP 80 連線埠傳送數據。後門程式操作的結果可以以 HTML 頁面形式表現出來。這樣一來駭客就能輕易瀏覽遭侵害計算機上的資源。 比如,假設被入侵的電腦是“Ischia”,下面是該參數的執行情況:

遠端使用者可向該計算機上傳檔案。單擊視窗中的 .txt 檔案,文檔內容會顯示在一個瀏覽器中。單擊其他檔案則會出現一個下載視窗來下載該檔案。

建議

賽門鐵克安全回響中心建議所有用戶和管理員遵循以下基本安全“最佳實踐”:

* 禁用並刪除不需要的服務。 默認情況下,許多作業系統會安裝不必要的輔助服務,如 FTP 伺服器、telnet 和 Web 伺服器。這些服務可能會成為攻擊所利用的途徑。 如果將這些服務刪除,混合型威脅的攻擊途徑會大為減少,同時您的維護工作也會減少,只通過補丁程式更新即可完成。

* 如果混合型威脅攻擊了一個或多個網路服務,則在套用補丁程式之前,請禁用或禁止訪問這些服務。

* 始終安裝最新的補丁程式,尤其是那些提供公共服務而且可以通過防火牆訪問的計算機,如 HTTP、FTP、郵件和 DNS 服務(例如,所有基於 Windows 的計算機上都應該安裝最新的 Service Pack)。. 另外,對於本文中、可靠的安全公告或供應商網站上公布的安全更新,也要及時套用。

* 強制執行密碼策略。 複雜的密碼使得受感染計算機上的密碼檔案難以破解。這樣會在計算機被感染時防止或減輕造成的損害。

* 配置電子郵件伺服器以禁止或刪除帶有 vbs、.bat、.exe、.pif 和 .scr 等附屬檔案的郵件,這些檔案常用於傳播病毒。

* 迅速隔離受感染的計算機,防止其對企業造成進一步危害。 執行取證分析並使用可靠的介質恢復計算機。

重要信息

* 移除蠕蟲前請先斷開計算機與 Internet 的連線。在重新連入網路前,請先關閉或使用密碼保護已分享檔案夾,或設定已分享檔案夾為“唯讀”。更多信息請參照 How to configure shared Windows folders for maximum network protection。

* 從網路中清除蠕蟲前,確認每個共享資料夾已關閉或設為“唯讀”。

使用 W32.Bugbear@mm 防毒工具

這是最簡單快速的方法。單擊這裡獲取防毒工具。

手動刪除

作為防毒工具的替代,您也可以依照下列說明手動刪除。

注意:以下指導適用於所有當前和最新的 Symantec 防病毒產品,包括 Symantec AntiVirus 和 Norton AntiVirus 系列產品。

1. 更新病毒定義。

2. 將計算機重新啟動到安全模式。

3. 執行完整的系統掃描,刪除所有探測到的 W32.Bugbear@mm檔案。

4. 從下列註冊表鍵中刪除蠕蟲所加入的值:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

有關如何完成此操作的詳細信息,請參閱下列指導。

獲得最新的病毒定義

注意:如果蠕蟲當前駐存在計算機中,您將不能夠運行 LiveUpdate。這種情況下,您必須使用智慧型更新程式來下載病毒定義。

獲得方法

o 運行 LiveUpdate,這是獲得病毒定義最簡便的方法。 這些病毒定義經過 Symantec 安全回響中心的全面質量監控檢測,如果未遇重大病毒爆發情況,會每周在 LiveUpdate 伺服器上發布一次(一般為星期三)。要確定是否可以通過 LiveUpdate 獲得解決該威脅的病毒定義,請見本說明頂部的病毒定義 (LiveUpdate) 行。

o 使用“智慧型更新程式”下載病毒定義。 “智慧型更新程式”病毒定義已經過 Symantec 安全回響中心的全面質量監控檢測, 會在工作日(周一至周五,美國時間)發布。 必須從 Symantec 安全回響中心 Web 站點下載病毒定義,並手動進行安裝。要確定是否可以通過“智慧型更新程式”獲得解決該威脅的病毒定義,請見本說明頂部的病毒定義(智慧型更新程式)行。

“智慧型更新程式” 病毒定義可從此處獲得。 有關如何從 Symantec 安全回響中心 Web 站點下載和安裝“智慧型更新程式”病毒定義的詳細指導,請單擊此處。

以安全模式重新啟動計算機。 除 Windows NT 外,所有的 Windows 32 位作業系統均可以安全模式重新啟動。 有關如何完成此操作的指導,請參閱文檔:如何以安全模式啟動計算機。

1. 啟動 Symantec 防病毒程式,並確保已將其配置為掃描所有檔案。

* NAV 單機版產品:請閱讀文檔:如何配置 Norton AntiVirus 以掃描所有檔案。

2. 運行完整的系統掃描。

3. 如果有任何檔案被檢測為感染了 W32. Bugbear@mm,請單擊“刪除”。

從註冊表刪除值:

警告:Symantec 強烈建議在更改註冊表之前先進行備份。 如果對註冊表進行了不正確的更改,可能導致永久性數據丟失或檔案損壞。 請僅修改指定的鍵。 有關指導,請參閱文檔:如何備份 Windows 註冊表。

1. 單擊“開始”,然後單擊“運行”。 出現“運行”對話框。

2. 鍵入 regedit,然後單擊“確定”。 將打開“註冊表編輯器”。

3. 瀏覽到以下鍵:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

4. 在右邊的視窗中,找到蠕蟲檔案所參照值並刪除。

5. 退出註冊表鍵編輯器。

描述者: Yana Liu