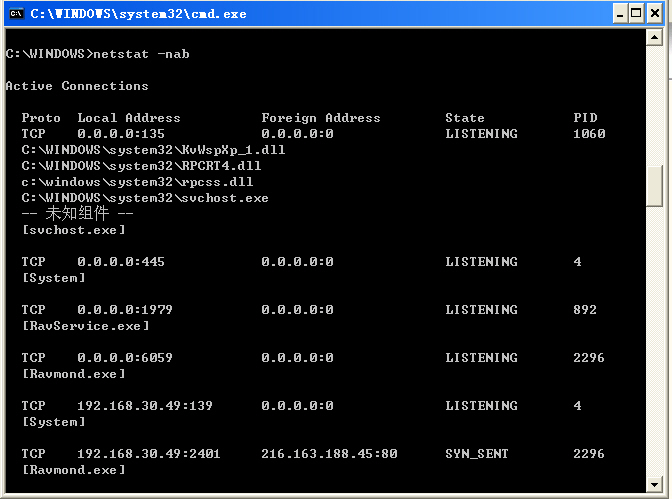

Microsoft在這個連線埠運行DCE RPC end-point mapper為它的DCOM服務。這與UNIX 111連線埠的功能很相似。使用DCOM和RPC的服務利用計算機上的end-point mapper註冊它們的位置。遠端客戶連線到計算機時,它們查找end-point mapper找到服務的位置。

基本介紹

- 中文名:135連線埠

- 外文名:135 port

- 連線埠:135

- 服務:RPC(遠程過程調用)服務

- 操作建議:建議關閉該連線埠

Microsoft在這個連線埠運行DCE RPC end-point mapper為它的DCOM服務。這與UNIX 111連線埠的功能很相似。使用DCOM和RPC的服務利用計算機上的end-point mapper註冊它們的位置。遠端客戶連線到計算機時,它們查找end-point mapper找到服務的位置。

Microsoft在這個連線埠運行DCE RPC end-point mapper為它的DCOM服務。這與UNIX 111連線埠的功能很相似。使用DCOM和RPC的服務利用計算機上的end-point mapper註冊它們的...

Location Service提供的網路連線埠,Microsoft在這個連線埠運行DCE RPC end-point mapper為它的DCOM服務。...

"連線埠"是英文port的意譯,可以認為是設備與外界通訊交流的出口。連線埠可分為虛擬連線埠和物理連線埠,其中虛擬連線埠指計算機內部或交換機路由器內的連線埠,不可見。例如計算機...

▪ 連線埠:113 ▪ 連線埠:119 ▪ 連線埠:135 ▪ 連線埠:137、138、139 ▪ 連線埠:143 ▪ 連線埠:161 ▪ 連線埠:177 4 連線埠300-1000 ▪ 連線埠...

Windows連線埠可以認為是計算機與外界通訊交流的出入口。邏輯意義上的連線埠一般是指TCP/IP協定中的連線埠,連線埠號的範圍從0到65535,比如用於瀏覽網頁服務的80連線埠,用於FTP...

計算機“連線埠”是英文port的義譯,可以認為是計算機與外界通訊交流的出口。按連線埠號可分為3大類:公認連線埠(Well Known Ports);註冊連線埠(Registered Ports);動態和/...

在網路技術中,連線埠(Port)大致有兩種意思:一是物理意義上的連線埠,比如,ADSL Modem、集線器、交換機、路由器用於連線其他網路設備的接口,如RJ-45連線埠、SC連線埠等等;二...

網路服務連線埠,在網路技術中,連線埠(Port)大致有兩種意思:一是物理意義上的連線埠,比如,ADSL Modem、集線器、交換機、路由器用於連線其他網路設備的接口,如RJ-45連線埠、...

135(一百三十五)是134與136之間的自然數。還是中國移動通訊 135段開頭號碼,也是計算機網路通訊連線埠號和攝像參數。...

TCP連線埠就是為TCP協定通信提供服務的連線埠。TCP (Transmission Control Protocol) ,TCP是一種面向連線(連線導向)的、可靠的、基於位元組流的運輸層(Transport layer)...

在網路技術中,連線埠(Port)包括邏輯連線埠和物理連線埠兩種類型。物理連線埠指的是物理存在的連線埠,如ADSL Modem、集線器、交換機、路由器上用 於連線其他網路設備的接口,如...

3389連線埠是Windows 2000(2003) Server遠程桌面的服務連線埠,可以通過這個連線埠,用"遠程桌面"等連線工具來連線到遠程的伺服器,如果連線上了,輸入系統管理員的用戶名和...

在微機系統中,每個連線埠分配有唯一的地址碼,稱之為連線埠地址。...... 在微機系統中,每個連線埠分配有唯一的地址碼,稱...還有TCP的135、1801、2101、2103、2105也是同樣...

聯想IdeaPad 31036172 135W電源適配器是聯想公司推出的一款電源適配器。...... 聯想IdeaPad 31036172 135W電源適配器是聯想...視頻連線埠 1×VGA 重要參數產品類型:筆記...

公共端,是電腦程式中的連線埠。...... 21連線埠分配給FTP(檔案傳輸協定)服務,25連線埠分配給SMTP(簡單郵件傳輸協定)服務,80連線埠分配給HTTP服務,135連線埠分配給RPC(遠程過...

選擇"管理IP篩選器和篩選器操作",進入到相應得對話框中,在"管理IP篩選器列表"頁面中,點擊"添加"按鈕,在彈出的"IP篩選器列表"中輸入名稱"禁止135連線埠",單擊"...