計算機“連線埠”是英文port的義譯,可以認為是計算機與外界通訊交流的出口。按連線埠號可分為3大類:公認連線埠(Well Known Ports);註冊連線埠(Registered Ports);動態和/私有連線埠(Dynamic and/or Private Ports)

基本介紹

- 中文名:計算機連線埠

- 外文名:port

- 詞性:名詞

- 類別:計算機

概述

模組化的計算機連線埠

模組化的計算機連線埠連線埠定義

計算機連線埠

計算機連線埠連線埠分類

第一類

第二類

第三類

常見連線埠

連線埠圖

連線埠圖連線埠操作

查看連線埠

查看連線埠

查看連線埠

計算機“連線埠”是英文port的義譯,可以認為是計算機與外界通訊交流的出口。按連線埠號可分為3大類:公認連線埠(Well Known Ports);註冊連線埠(Registered Ports);動態和/私有連線埠(Dynamic and/or Private Ports)

模組化的計算機連線埠

模組化的計算機連線埠 計算機連線埠

計算機連線埠 連線埠圖

連線埠圖 查看連線埠

查看連線埠計算機“連線埠”是英文port的義譯,可以認為是計算機與外界通訊交流的出口。按連線埠號可分為3大類:公認連線埠(Well Known Ports);註冊連線埠(Registered Ports);動態和/...

電腦“連線埠”是英文port的義譯,可以認為是計算機與外界通訊交流的出口。其中硬體領域的連線埠又稱接口,如:USB連線埠、串列連線埠等。軟體領域的連線埠一般指網路中面向連線...

"連線埠"是英文port的意譯,可以認為是設備與外界通訊交流的出口。連線埠可分為虛擬連線埠和物理連線埠,其中虛擬連線埠指計算機內部或交換機路由器內的連線埠,不可見。例如計算機...

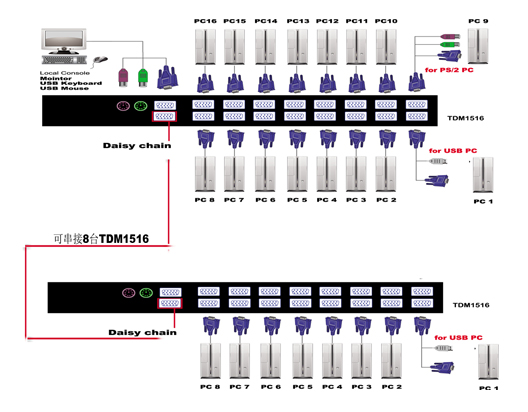

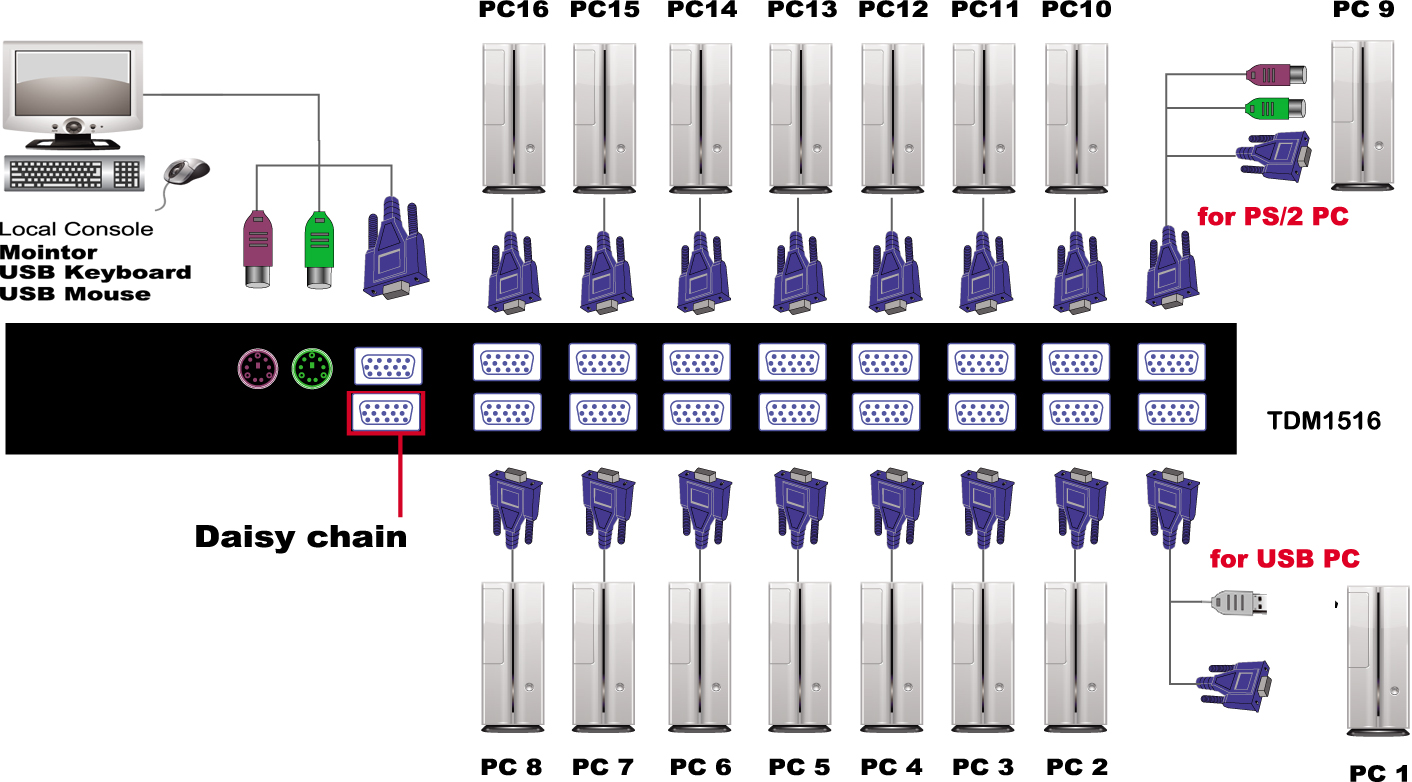

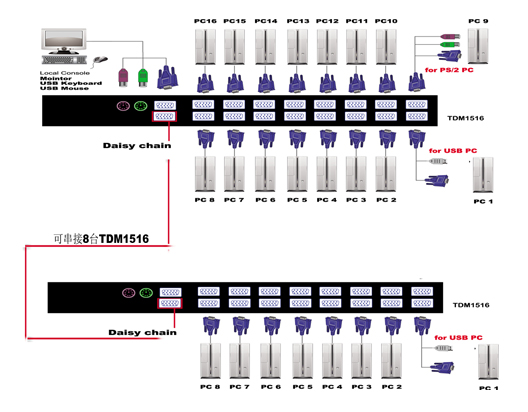

在網路技術中,連線埠(Port)大致有兩種意思:一是物理意義上的連線埠,比如,ADSL Modem、集線器、交換機、路由器用於連線其他網路設備的接口,如RJ-45連線埠、SC連線埠等等;二...

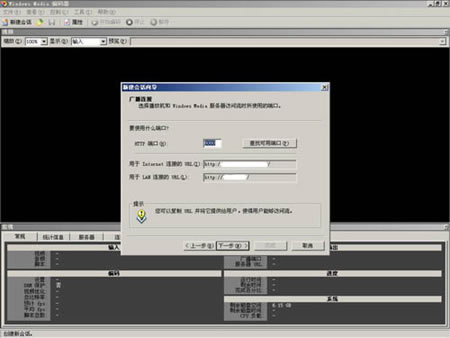

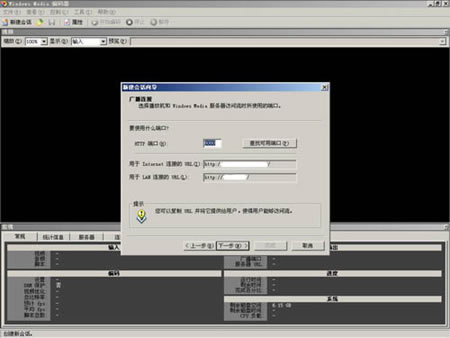

Windows連線埠可以認為是計算機與外界通訊交流的出入口。邏輯意義上的連線埠一般是指TCP/IP協定中的連線埠,連線埠號的範圍從0到65535,比如用於瀏覽網頁服務的80連線埠,用於FTP...

隨著計算機網路技術的發展,原來物理上的接口(如鍵盤、滑鼠、網卡、顯示卡等輸入/輸出接口)已不能滿足網路通信的要求,TCP/IP協定作為網路通信的標準協定就解決了這個...

計算機接口是目前電子白板與電腦連線常見的接口...... 計算機接口是目前電子白板與電腦連線常見的接口 ...計算機接口並行 並行接口主要作為印表機連線埠,採用的是25...

80連線埠是為HTTP(HyperText Transport Protocol)即超文本傳輸協定開放的,此為上網衝浪使用次數最多的協定,主要用於WWW(World Wide Web)即全球資訊網傳輸信息的協定。可以...

445連線埠是一個毀譽參半的連線埠,有了它我們可以在區域網路中輕鬆訪問各種已分享檔案夾或共享印表機,但也正是因為有了它,黑客們才有了可乘之機,他們能通過該連線埠偷偷...

8080連線埠是被用於WWW代理服務的,可以實現網頁瀏覽,經常在訪問某個網站或使用代理伺服器的時候,會加上“:8080”連線埠號。另外Apache Tomcat web server安裝後,默認的...

Microsoft在這個連線埠運行DCE RPC end-point mapper為它的DCOM服務。這與UNIX 111連線埠的功能很相似。使用DCOM和RPC的服務利用計算機上的end-point mapper註冊它們的...

(酒及計算機連線埠)編輯 鎖定 波特酒產於葡萄牙。因為本身含有天然糖分,所以極易入口。路比波特酒(RUBY PORT)味道香醇舒暢;陳年的多利波特酒(TAWNY PORT)更是芳香...

計算機(computer)俗稱電腦,是現代一種用於高速計算的電子計算機器,可以進行數值計算,又可以進行邏輯計算,還具有存儲記憶功能。是能夠按照程式運行,自動、高速處理海量...

Location Service提供的網路連線埠,Microsoft在這個連線埠運行DCE RPC end-point mapper為它的DCOM服務。...

並行連線埠(Parallel Port),又稱平行埠、並列埠、並口,是計算機上數據以並行方式傳遞的連線埠,也就是說至少應該有兩條連線線用於傳遞數據。與只使用一根線傳遞數據(...

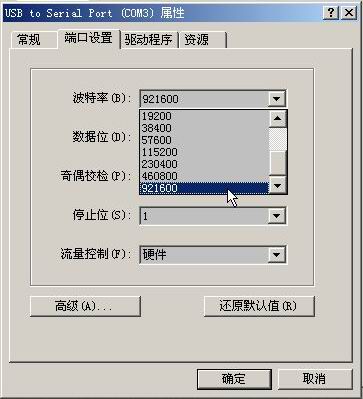

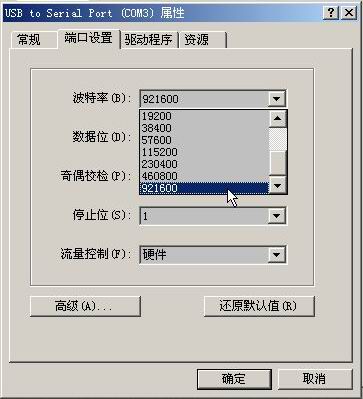

計算機COM接口 功能 載波檢測 全稱 commercial COM口即串列通訊連線埠。微機上的com口通常是9針,也有25針的接口,最大速率115200bps。通常用於連線滑鼠(串口)及通訊...

21連線埠主要用於FTP(File Transfer Protocol,檔案傳輸協定)服務,FTP服務主要是為了在兩台計算機之間實現檔案的上傳與下載,一台計算機作為FTP客戶端,另一台計算機作為FTP...

23連線埠是telnet的連線埠。Telnet協定是TCP/IP協定族中的一員,是Internet遠程登錄服務的標準協定和主要方式。它為用戶提供了在本地計算機上完成遠程主機工作的能力。在...

3389連線埠是Windows 2000(2003) Server遠程桌面的服務連線埠,可以通過這個連線埠,用"遠程桌面"等連線工具來連線到遠程的伺服器,如果連線上了,輸入系統管理員的用戶名和...

說明:許多攻擊腳本將安裝一個後門SHELL於這個連線埠,尤其是針對SUN系統中Sendmail和RPC服務漏洞的腳本。如果剛安裝了防火牆就看到在這個連線埠上的連線企圖,很可能是上述...

隨著計算機網路技術的發展,原來物理上的接口(如鍵盤、滑鼠、網卡、顯示卡等輸入/輸出接口)已不能滿足網路通信的要求,TCP/IP協定作為網路通信的標準協定就解決了這個...

1433連線埠是SQL Server默認的連線埠,SQL Server服務使用兩個連線埠:TCP-1433、UDP-1434。其中1433用於供SQL Server對外提供服務,1434用於向請求者返回SQL Server使用了哪個...

dns連線埠號是域名系統 (Domain Name System) 的縮寫,該系統用於命名組織到域層次結構中的計算機和網路服務。在Internet上域名與IP位址之間是一一對應的,域名雖然便於...