該病毒運行後,衍生病毒檔案到多個目錄下,添加註冊表隨機運行項以跟隨系統啟動。並添計畫任務、啟動項目以保證啟動病毒副本。病毒修改註冊表以達到禁用“註冊表”、“資料夾選項”的目的。傳送帶有病毒副本的郵件到搜尋到的 Email地址。

基本介紹

- 中文名:布朗克變種

- 外文名:Email-Worm.Win32.Brontok.c

- 病毒類型:蠕蟲類

- 公開範圍:完全公開

簡介,檔案長度,感染系統,開發工具,命名對照,行為分析,清除方案,

簡介

病毒名稱: Email-Worm.Win32.Brontok.c

中文名稱: 布朗克變種

病毒類型: 蠕蟲類

檔案 MD5: 3E8506FFDDE89B31580043CB814F1578

公開範圍: 完全公開

危害等級: 5

病毒樣本

病毒樣本檔案長度

222,720 位元組

感染系統

Win9X以上系統

開發工具

Microsoft Visual Basic 5.0 / 6.0

命名對照

BitDefender [Generic.Brontok.26297BBD]NOD32[Win32/Brontok]

Avast![ Win32:Brontok-I] AVG[ Virus identified I-Worm/Brontok.C]

DrWeb[BackDoor.Generic.1138] McAfee[W32/Rontokbro.gen@MM]

行為分析

1 、衍生下列副本與檔案:

%Documents and Settings%\ 當前用戶名 \Templates\Brengkolang

%Documents and Settings%\ 當前用戶名 \Application Data\csrss.exe

%Documents and Settings%\ 當前用戶名 \Application Data\ListHost14.txt

%Documents and Settings%\ 當前用戶名 \Application Data\lsass.exe

%Documents and Settings%\ 當前用戶名 \Application Data\services.exe

%Documents and Settings%\ 當前用戶名 \Application Data\smss.exe

%Documents and Settings%\ 當前用戶名 \Application Data\Update.14.Bron.Tok.bin

%Documents and Settings%\ 當前用戶名 \Application Data\Update.14.Bron.Tok.bin

%Documents and Settings%\ 當前用戶名 \ 「開始」選單 \ 程式 \ 啟動 \ Empty.pif

%WinDir%\ShellNew\sempalong.exe

%WinDir%\BerasJatah.exe

%WinDir%\System32\antiy's Setting.scr

2 、新建註冊表鍵值:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

Run\Bron-Spizaetus

Value: String: ""%WINDOWS%\ShellNew\sempalong.exe""

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\Tok-Cirrhatus

Value: String: ""%Documents and Settings\ 當前用戶名 \Local Settings\

ApplicationData\smss.exe""

3 、修改下列註冊表鍵值:

\Documents and Settings\ 當前用戶名 \ 「開始」選單 \ 程式 \ 啟動 \ Empty.pif

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\Shell

New: String: "Explorer.exe "%WINDOWS%\BerasJatah.exe""

Old: String: "Explorer.exe"

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\

Advanced\Hidden

New: DWORD: 0 (0)

Old: DWORD: 1 (0x1)

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\

Advanced\HideFileExt

New: DWORD: 1 (0x1)

Old: DWORD: 0 (0)

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\

Advanced\ShowSuperHidden

New: DWORD: 0 (0)

Old: DWORD: 1 (0x1)

4 、添加一個執行病毒副本的計畫任務:

名稱 : At1

執行路徑: "%Documents and Settings\ 當用的用戶名 \

執行時間:每天的 17:08

5 、傳送帶有病毒附屬檔案的空標題郵件,郵件內容為 ;

-- Hentikan kebobrokan di negeri ini --

1). Penjarakan Koruptor, Penyelundup, Tukang Suap, & Bandar NARKOBA

( Send to "NUSAKAMBANGAN")

2). Stop Free Sex, Aborsi, & Prostitusi ( Go To HELL )

3). Stop pencemaran lingkungan, pembakaran hutan & perburuan liar.

4). SAY NO TO DRUGS !!!

-- KIAMAT SUDAH DEKAT --

Terinspirasi oleh: Elang Brontok (Spizaetus Cirrhatus) yang hampir punah

By: HVM31 -- JowoBot #VM Community --

!!! Akan Kubuat Mereka (VM lokal yg cengeng & bodoh) Terkapar !!!

6 、郵件地址從包含下列字元串的檔案中獲得:

7 、傳送 ping 包,對 KASKUS ( 6*.2*2.1*9.1*0 )進行 ICMP 泛洪攻擊。

8 、從下列地址下載 TXT 檔案:

( 6*.2*8.7*.6* ) /sblsji1/IN14SDSDWWHOX.txt

註: % System% 是一個可變路徑。病毒通過查詢作業系統來決定當前 System 資料夾的位置。 Windows2000/NT 中默認的安裝路徑是 C:\Winnt\System32 , windows95/98/me 中默認的安裝路徑是 C:\Windows\System , windowsXP 中默認的安裝路徑是 C:\Windows\System32 。

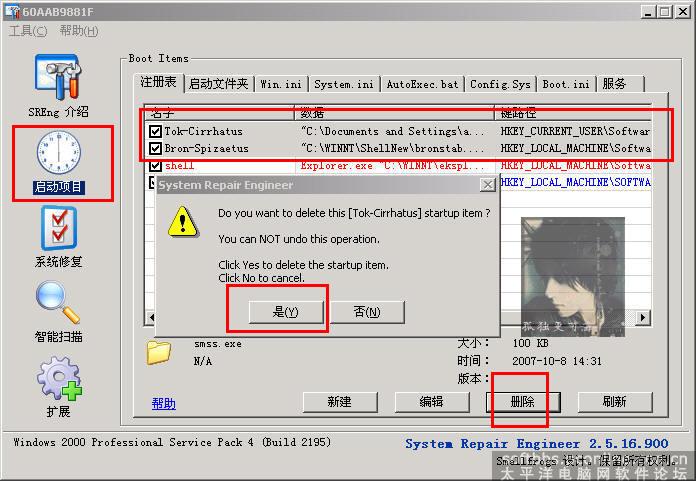

清除方案

1 、 使用安天木馬防線可徹底清除此病毒 ( 推薦 )

2 、 手工清除請按照行為分析刪除對應檔案,恢復相關係統設定。

(1) 使用安天木馬防線斷開網路,結束病毒進程:

%Documents and Settings%\ 當前用戶名 \

Application Data\csrss.exe

%Documents and Settings%\ 當前用戶名 \

Application Data\inetinfo.exe

%Documents and Settings%\ 當前用戶名 \

Application Data\lsass.exe

%Documents and Settings%\ 當前用戶名 \

Application Data\services.exe

%Documents and Settings%\ 當前用戶名 \

Application Data\smss.exe

(2) 在“運行”中輸入 gpedit.msc ,打開“組策略”,將下列項設定為

“禁用”:

1)、用戶配置->管理模板->Windows 資源管理器->

2)、用戶配置->管理模板->系統->阻止訪問註冊表編輯工具

3)、用戶配置->管理模板->系統->阻止訪問命令提示符

(3) 刪除下列註冊表鍵值:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\

CurrentVersion\Run\Bron-Spizaetus

Value: String: ""%WINDOWS%\ShellNew\sempalong.exe""

HKEY_CURRENT_USER\Software\Microsoft\Windows\

CurrentVersion\Run\Tok-Cirrhatus

Value: String: ""%Documents and Settings\ 當前用戶名 \

Local Settings\Application Data\smss.exe""

(4) 恢復下列註冊表鍵值為舊值:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\

CurrentVersion\Winlogon\Shell

New: String: "Explorer.exe "%WINDOWS%\BerasJatah.exe""

Old: String: "Explorer.exe"

HKEY_CURRENT_USER\Software\Microsoft\Windows\

CurrentVersion\Explorer\Advanced\Hidden

New: DWORD: 0 (0)

Old: DWORD: 1 (0x1)

HKEY_CURRENT_USER\Software\Microsoft\Windows\

CurrentVersion\Explorer\Advanced\HideFileExt

New: DWORD: 1 (0x1)

Old: DWORD: 0 (0)

HKEY_CURRENT_USER\Software\Microsoft\Windows\

CurrentVersion\Explorer\Advanced\ShowSuperHidden

New: DWORD: 0 (0)

Old: DWORD: 1 (0x1)

(5) 刪除病毒釋放檔案:

%Documents and Settings%\ 當前用戶名 \

Application Data\smss.exe

%Documents and Settings%\ 當前用戶名 \

Templates\

%Documents and Settings%\ 當前用戶名 \

Application Data\csrss.exe

%Documents and Settings%\ 當前用戶名 \

Application Data\inetinfo.exe

%Documents and Settings%\ 當前用戶名 \

Application Data\ListHost14.txt

%Documents and Settings%\ 當前用戶名 \

Application Data\lsass.exe

%Documents and Settings%\ 當前用戶名 \

Application Data\services.exe

%Documents and Settings%\ 當前用戶名 \

Application Data\smss.exe

%Documents and Settings%\ 當前用戶名 \

ApplicationData\Update.14.Bron.Tok.bin

%Documents and Settings%\ 當前用戶名 \

ApplicationData\Update.14.Bron.Tok.bin

%Documents and Settings\ 當前用戶名 \

「開始」選單 \ 程式 \ 啟動 \ Empty.pif

%WinDir%\ShellNew\sempalong.exe

%WinDir%\BerasJatah.exe

%WinDir%\tl32v20.dll

%WinDir%\System32\antiy's Setting.scr