名稱由來 紅色病毒首先被eEye Digital Security公司的雇員Marc Maiffret和Ryan Permeh發現並研究。他們將其命名為“Code Red”,因為他們當時在喝Code Red Mountain Dew。

Code Red Mountain Dew 病毒原理 “紅色代碼”

蠕蟲 採用了一種叫做"快取區溢出"的

黑客技術 , 利用微軟

IIS 的漏洞進行病毒的感染和傳播。該病毒利用

HTTP協定 , 向IIS伺服器的連線埠80傳送一條含有大量

亂碼 的GET請求,目的是造成該

系統快取 區溢出, 獲得超級用戶許可權,然後繼續使用HTTP 向該系統送出ROOT.EXE

木馬程式 ,並在該系統運行,使病毒可以在該

系統記憶體 駐留, 並繼續感染其他IIS系統。Code Red 在向侵害對象傳送GET 亂碼時,總是在亂碼前加上一個後綴為.ida的檔案名稱,表示它正在請求該檔案, 這是紅色代碼的重要特徵。

運行過程 設定運行環境。首先修改

堆疊指針 ,設定堆大小為0218H位元組。接著使用RVA(

相對虛擬地址 ) 查找Get Proc Address的函式地址, 再調用此函式獲得其他函式的地址, 如socket,

connect ,

send ,recv,close socket 等。

如果C: \ not worm 檔案存在,則不進一步傳染其他主機。

傳染其他主機。創建100 個執行緒, 其中99 個執行緒用於感染其他的Web 伺服器。通過一個算法來計算出一系列的

IP位址 作為傳染目標。按照IP位址的生成算法, 能夠產生重複傳染的情況, 從而在這些伺服器之間傳輸大量的數據而消耗其

網路頻寬 , 達到

拒絕服務攻擊 的效果。

篡改主頁。如果系統的默認語言不為美國英語( 代碼頁不等於0x 409) , 第100 個執行緒和前99 個執行緒一樣去感染其他系統。否則會篡改系統的網頁, 被感染的Web 伺服器的網頁將被篡改成某條訊息。

這個訊息持續10 h 後會消失。與其他通過

網路攻擊 篡改網頁的方法不同, 該病毒並不修改磁碟上的主頁檔案, 而是修w3svc.dll 的TcpSockSend 入口指向

病毒代碼 , 當瀏覽器訪問這個被感染的Web 伺服器時, TcpSockSend 返回前述的篡改訊息。

產生對電腦的白宮的拒絕服務攻擊。每一

蠕蟲 執行緒都會檢查C: \ not worm檔案。如果檔案存在,則轉為休眠,否則檢查當前時間, 如果時間在20: 00UTC 和23: 59 UTC 之間,將對白宮進行攻擊。創建一個socket 並與白宮網站的80連線埠建立連線,並傳送18000H ( 98 K 位元組)的數據。在休眠大約415h 後, 再次重複傳送數據。由於在全世界範圍內有大量Web 伺服器被感染,其結果就可能會產生對白宮網站的拒絕服務攻擊。

病毒破壞力 篡改被感染的網站,使其顯示上節中提到的訊息。

蠕蟲病毒的活動一般與時間相關,根據系統時間不同會採取不同的活動:

1-19天

20-27天

28天到月末

休眠,沒有攻擊活動。

判別方法 檢查伺服器日誌 檢查

web伺服器 的日誌檔案,如果出現下面的字元串,則表示可能遭到紅色代碼病毒的攻擊:

GET/default.ida?NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN%u9090%u6858%ucbd3%u7801%u9090%u6858%ucbd3%u7801%u9090%u6858%ucbd3%u7801%u9090%u9090%u8190%u00c3%u0003%u8b00%u531b%u53ff%u0078%u0000%u00=aHTTP/1.0 檢查連線埠 如果在1025 以上連線埠出現很多SYN SENT 連線請求,或者1025 號以上的大量連線埠處於listening狀態,那么你的機子也是已經遭受紅色代碼病毒的感染。

檢查檔案 如果在以下目錄中存在Root.exe檔案, 則說明已經感染

紅色代碼病毒 :

C:/inetpub/scripts/Root.exe

D:/inetpub/scripts/Root.exe

C:/program Files/common file/system/MSADC/Root.exe

D:/program Files/common file/system/MSADC/Root.exe

C:/explorer.exe

D:/explorer.exe

清除方法 (1) 結束進程explorer.exe

有兩個explorer進程。關閉其中

執行緒 計數為1 的進程。

(2) 刪除上節“檢查檔案”中列出的檔案

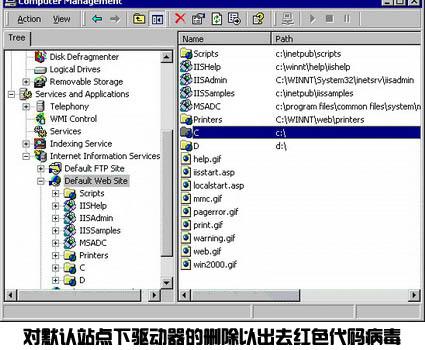

( 3) 打開“

計算機管理 ”、"服務和應用程式"、"默認應用程式",默認web 站點,刪除其中的C和D的共享。

HKEY-LOCAL-MACHINE/SYSTEM/Currentcontrolset/Services/w3svc/parameters/virtua/roots

刪除其中的/C, /D, 並將其中/ MSADC和scripts的值217

刪除HKEY-LOCAL-MACHINE/Software/Microsoft/windowsNT/currentversion/winlogon

將其中的CFSDisable的值還原為0。

( 5) 更新最新的作業系統補丁。重啟計算機即可。

病毒變種 紅色代碼II 紅色代碼II 病毒不同於以往的檔案型病毒和

引導型病毒 ,它只存在於

記憶體 中,傳染時不通過檔案這一常規載體,可以直接從一台電腦記憶體感染到另外一台電腦的記憶體,並且它採用隨機產生

IP位址 的方式,搜尋未被感染的計算機,每個病毒每天能夠掃描40 萬個IP位址,因而其傳染性特彆強。一旦病毒感染了計算機後,會釋放出一個

特洛伊木馬 程式,為入侵者大開方便之門,黑客可以對被感染的計算機進行全程遙控。且紅色代碼II病毒不僅能感染英文Windows2000和NT,同時也可以感染中文作業系統。

“紅色代碼II”

蠕蟲 代碼首先會判斷記憶體中是否以註冊了一個名為CodeRedII的Atom(系統用於對象識別),如果已存在此對象,表示此機器已被感染,蠕蟲進入無限

休眠狀態 ,未感染則註冊Atom並創建300個惡意

執行緒 ,當判斷到系統默認的語言

ID 是

中華人民共和國 或中國台灣時,

執行緒數 猛增到600個,創建完畢後初始化蠕蟲體內的一個

隨機數 生成器(Rundom Number Generator),此生成器隨機產生IP位址讓被

蠕蟲 去發現這些

IP位址 對應的機器的漏洞並感染之。每個蠕蟲執行緒每100毫秒就會向一隨機地址的

80連線埠 傳送一長度為3818位元組的病毒傳染

數據包 。巨大的蠕蟲數據包使網路陷於癱瘓。

紅色代碼III 紅色代碼三代病毒允許黑客擁有

遠程訪問 w eb 伺服器的完全許可權。紅色代碼三代發現於2001年8月4日,因為它同樣利用

快取溢出 對其他網路服務進行傳播,所以被稱為原

紅色代碼病毒 的變種。紅色代碼三代具有很高的危險性,紅色代碼蠕蟲病毒會感染運行微軟index server 2.0 或

windows 2000 索引服務 的系統, 它只會威脅到在windos NT和windows 2000作業系統上運行IIS 4.0和IIS 5.0的計算機。紅色代碼三代能夠建立超過300個進程來尋找其他容易被攻擊的伺服器以進行傳播。紅色代碼三代能探測更多的

IP位址 ,這引起Internet 訪問量的增加和

網路速度 的下降。

Code Red Mountain Dew

Code Red Mountain Dew