winpcap(windows packet capture)是windows平台下一個免費,公共的網路訪問系統。開發winpcap這個項目的目的在於為win32應用程式提供訪問網路底層的能力。它用於windows系統下的直接的網路編程。

基本介紹

- 中文名:winpcap

- 外文名:windows packet capture

- 使用平台:windows

- 目的:為win32提供訪問網路底層能力

- 作用:網路分析,故障排除等方面

特點

驅動功能

- 捕獲原始數據包,包括在共享網路上各主機傳送/接收的以及相互之間交換的數據包;

- 在數據包發往應用程式之前,按照自定義的規則將某些特殊的數據包過濾掉;

- 在網路上傳送原始的數據包;

- 收集網路通信過程中的統計信息。

winpcap結構

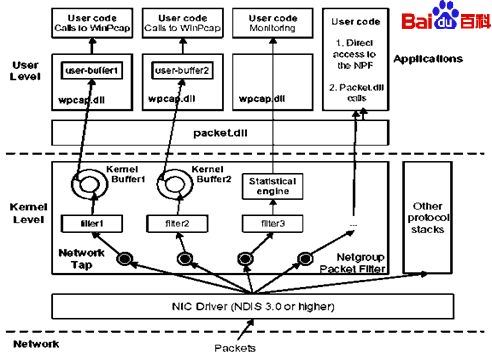

winpcap結構內部結構

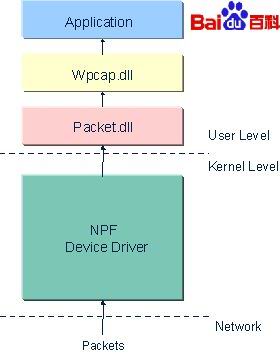

Winpcap的各個組成部分

Winpcap的各個組成部分NPF驅動

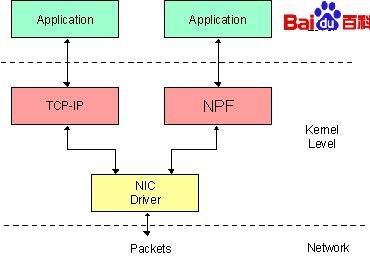

NPF和NDIS

NPF在NDIS棧中的位置

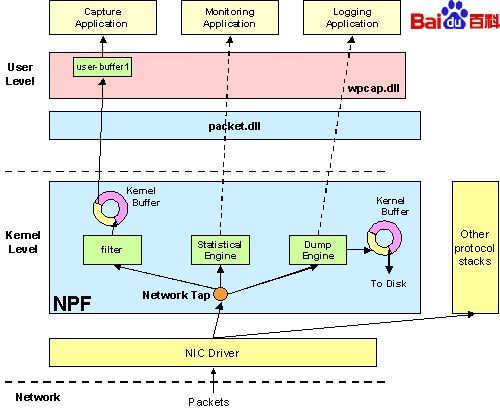

NPF在NDIS棧中的位置NPF結構基礎

伴隨著NPF驅動細節的Winpcap的結構

伴隨著NPF驅動細節的Winpcap的結構抓包

實例

獲得網卡接口

#include "pcap.h"void main(){ pcap_if_t *alldevs; /*struct pcap_if_t{ pcap_if_t *next; char *name; char *description; pcap_addr *addresses; U_int falgs; } */ pcap_if_t *d; int i=0; char errbuf[PCAP_ERRBUF_SIZE]; /* Retrieve the device list */ if (pcap_findalldevs(&alldevs, errbuf) == -1)//返回網卡列表,alldevs指向表頭 { fprintf(stderr,"Error in pcap_findalldevs: %s\n", errbuf); exit(1); } /* Print the list */ for(d=alldevs;d;d=d->next) { printf("%d. %s", ++i, d->name); if (d->description) printf(" (%s)\n", d->description); else printf(" (No description available)\n"); } if(i==0) { printf("\nNo interfaces found! Make sure WinPcap is installed.\n"); return; } /* We don't need any more the device list. Free it */ pcap_freealldevs(alldevs);}抓包

#include "pcap.h"/* 4 bytes IP address */typedef struct ip_address{u_char byte1;u_char byte2;u_char byte3;u_char byte4;}ip_address;/* IPv4 header */typedef struct ip_header{u_char ver_ihl; // Version (4 bits) + Internet header length (4 bits)u_char tos; // Type of serviceu_short tlen; // Total lengthu_short identification; // Identificationu_short flags_fo; // Flags (3 bits) + Fragment offset (13 bits)u_char ttl; // Time to liveu_char proto; // Protocolu_short crc; // Header checksumip_address saddr; // Source addressip_address daddr; // Destination addressu_int op_pad; // Option + Padding}ip_header;/* UDP header*/typedef struct udp_header{u_short sport; // Source portu_short dport; // Destination portu_short len; // Datagram lengthu_short crc; // Checksum}udp_header;/* prototype of the packet handler */void packet_handler(u_char *param, const struct pcap_pkthdr *header, const u_char *pkt_data);main(){pcap_if_t *alldevs;pcap_if_t *d;int inum;int i=0;pcap_t *adhandle;char errbuf[PCAP_ERRBUF_SIZE];u_int netmask;char packet_filter[] = "ip and udp";struct bpf_program fcode;/* Retrieve the device list */if (pcap_findalldevs(&alldevs, errbuf) == -1){fprintf(stderr,"Error in pcap_findalldevs: %s\n", errbuf);exit(1);}/* Print the list */for(d=alldevs; d; d=d->next){printf("%d. %s", ++i, d->name);if (d->description)printf(" (%s)\n", d->description);elseprintf(" (No description available)\n");}if(i==0){printf("\nNo interfaces found! Make sure WinPcap is installed.\n");return -1;}printf("Enter the interface number (1-%d):",i);scanf("%d", &inum);if(inum < 1 || inum > i){printf("\nInterface number out of range.\n");/* Free the device list */pcap_freealldevs(alldevs);return -1;}/* Jump to the selected adapter */for(d=alldevs, i=0; i< inum-1 ;d=d->next, i++);/* Open the adapter */if ( (adhandle= pcap_open_live(d->name, // name of the device65536, // portion of the packet to capture.// 65536 grants that the whole packet will be captured on all the MACs.1, // promiscuous mode1000, // read timeouterrbuf // error buffer) ) == NULL){fprintf(stderr,"\nUnable to open the adapter. %s is not supported by WinPcap\n");/* Free the device list */pcap_freealldevs(alldevs);return -1;}/* Check the link layer. We support only Ethernet for simplicity. */if(pcap_datalink(adhandle) != DLT_EN10MB){fprintf(stderr,"\nThis program works only on Ethernet networks.\n");/* Free the device list */pcap_freealldevs(alldevs);return -1;}if(d->addresses != NULL)/* Retrieve the mask of the first address of the interface */netmask=((struct sockaddr_in *)(d->addresses->netmask))->sin_addr.S_un.S_addr;else/* If the interface is without addresses we suppose to be in a C class network */netmask=0xffffff;//compile the filterif(pcap_compile(adhandle, &fcode, packet_filter, 1, netmask) <0 ){fprintf(stderr,"\nUnable to compile the packet filter. Check the syntax.\n");/* Free the device list */pcap_freealldevs(alldevs);return -1;}//set the filterif(pcap_setfilter(adhandle, &fcode)<0){fprintf(stderr,"\nError setting the filter.\n");/* Free the device list */pcap_freealldevs(alldevs);return -1;}printf("\nlistening on %s...\n", d->description);/* At this point, we don't need any more the device list. Free it */pcap_freealldevs(alldevs);/* start the capture */pcap_loop(adhandle, 0, packet_handler, NULL);return 0;}/* Callback function invoked bylibpcapfor every incoming packet */void packet_handler(u_char *param, const struct pcap_pkthdr *header, const u_char *pkt_data){struct tm *ltime;char timestr[16];ip_header *ih;udp_header *uh;u_int ip_len;/* convert the timestamp to readable format */ltime=localtime(&header->v_sec);strftime( timestr, sizeof timestr, "%H:%M:%S", ltime);/* print timestamp and length of the packet *//* retireve the position of the ip header */ih = (ip_header *) (pkt_data +; //length of ethernet header/* retireve the position of the udp header */ip_len = (ih->ver_ihl & 0xf) * 4;uh = (udp_header *) ((u_char*)ih + ip_len);/* convert from network byte order to host byte order */printf("%s.%.6d len:%d ", timestr, header->_usec, header->len);/* print ip addresses */printf("%d.%d.%d.%d -> %d.%d.%d.%d\n",ih->saddr.byte1,ih->saddr.byte2,ih->saddr.byte3,ih->saddr.byte4,ih->daddr.byte1,ih->daddr.byte2,ih->daddr.byte3,ih->daddr.byte4);}發包

#include <stdlib.h>#include <stdio.h>#include "pcap.h"void usage();void main(int argc, char **argv) {pcap_t *fp;char error[PCAP_ERRBUF_SIZE];u_char packet[100];int i;/* Check the validity of the command line */if (argc != 2){printf("usage: %s inerface", argv[0]);return;}/* Open the output adapter */if((fp =pcap_open_live(argv[1], 100, 1, 1000, error) ) == NULL){fprintf(stderr,"\nError opening adapter: %s\n", error);return;}/* Supposing to be on ethernet, set mac destination to 1:1:1:1:1:1 */packet[0]=1;packet[1]=1;packet[2]=1;packet[3]=1;packet[4]=1;packet[5]=1;/* set mac source to 2:2:2:2:2:2 */packet[6]=2;packet[7]=2;packet[8]=2;packet[9]=2;packet[10]=2;packet[11]=2;/* Fill the rest of the packet */for(i=12;i<100;i++){packet=i%256;}/* Send down the packet */pcap_sendpacket(fp,packet,;return;}