Telex是一款用於突破網路審查的軟體。用戶通過使用Telex客戶端軟體瀏覽網際網路上被審查的內容。該項目由美國密西根大學計算機科學與工程系和加拿大滑鐵盧大學Cheriton計算機科學學院贊助。

基本介紹

- 外文名:Telex

- 作用:突破網路審查

Telex是一款用於突破網路審查的軟體。用戶通過使用Telex客戶端軟體瀏覽網際網路上被審查的內容。該項目由美國密西根大學計算機科學與工程系和加拿大滑鐵盧大學Cheriton計算機科學學院贊助。

Telex是一款用於突破網路審查的軟體。用戶通過使用Telex客戶端軟體瀏覽網際網路上被審查的內容。Telex與傳統突破網路審查軟體的不同之處在於傳統突破網路審查軟體只提供“...

實踐中對電放提單的套用其實也是按照上述標註進行的:有“Surrendered”字樣的“電放提單”,在目的港由託運人指定的收貨人憑身份提貨,而“Telex Release”字樣的“電放...

通常典型的交易方式為利用電傳 (telex) 或電話,例如聯邦資金的轉移便通過聯邦電報系統 ( Federal Wire) 辦理。聯邦資金市場可分為: (1) 定期聯邦資金(term fed ...

i. Details of the bank from which the collection was received including full name, postal and SWIFT addresses, telex, telephone, facsimile numbers and ...

telex製造rtszeus、adam-cs和adamtdm矩陣內部通話系統。clear-com有matrixplus3,以及其他歐洲製造商提供的基於tdm的解決方案。目前通話矩陣 ...

銀行電匯是指銀行以電報(CABLE)、電傳(TELEX)或環球銀行間金融電訊網路(SWIFT)方式指示代理行將款項支付給指定收款人的匯款方式。中文名 銀行電匯 方式 電報、電傳...

參考資料 1. Intercom systems .Telex[引用日期2013-05-16] V百科往期回顧 詞條統計 瀏覽次數:1421次 編輯次數:3次歷史版本 最近更新: 一個奶瓶蓋(2018-03-...

德力斯通信公司,簡稱德力斯通信以及德力斯公司(英語:Telex Communications)。德力斯通信公司當時是在1936年成立於美國明尼蘇達州(總部)。

是匯往異地款項時填寫需加蓋預留印鑑章。電匯是匯出行應匯款人的申請,拍發加押電報或電傳(Tested Cable/Telex)或者通過SWIFT給國外匯入行,指示其解付一定金額給收款...

STL.(style)式樣、款式、類型 T或LTX或TX(telex)電傳 RMB(renminbi)人民幣 S/M (shipping marks)裝船標記 PR或PRC(price) 價格 PUR (purchase)購買、購貨...

地址:125315 Moscow,Russia Tel:+7951510640/1554912 Telex:411326狀況:服役中V百科往期回顧 詞條統計 瀏覽次數:次 編輯次數:6次歷史版本 最近更新: 十三兒姐 ...

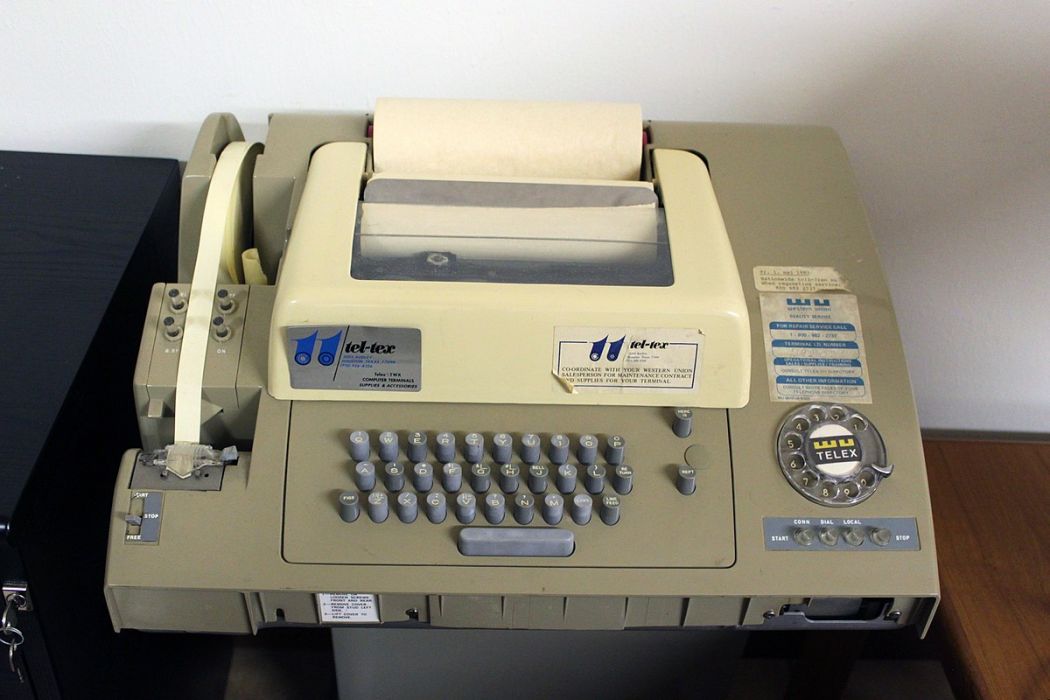

and a printing receiver, which converts incoming signals and prints out the message 電傳打字機 (US name teletypewriter) → see also telex, radioteletype...

Specimen Telexes for Reading Lesson Twenty How to Write Telexes Some Rules for Abbreviation in Telex Writing Specimen Telexes for Reading Lesson Twenty One...

同樣多的內容,SWIFT的費用只有TELEX(電傳)的18%左右,只有CABLE(電報)的2.5%左右。 3.SWIFT的安全性較高。SWIFT的密押比電傳的密押可靠性強、保密性高,且具有較...

Euroclear, theworld's largest settlement system for international financial markets, maintains 184 telex accounts for 50 out of its 1,375 clients.歐洲清算...

Telex Operator Rebecca Brooks uncredited Trader Sharon Casey uncredited Mr. Emery Lansdale Chatfield uncredited Night Watchman E. Brian Dean uncredited Eme...

安裝海事衛星通信終端設備的船舶,經海事通信衛星與船舶或陸地用戶之間通報的用戶電報業務。海事用戶電報業務只開放普通用戶電報業務。外文名 maritime satellitetelex ...

Section2Telex/120 Section3Fax/122 Section4E mail/125 Notes/127 Exercises/131 Chapter8SalesPromotion/133 LearningAims/133 ...

無蝦米輸入法的發想始於劉重次在歐洲留學期間(1969年-1975年左右),當時因為Telex電傳系統(電報機)普及,劉重次於是想創造一種便利中文諮詢溝通的方法,於是投入中文...

第五章 銀行SWIFT與TELEX管理 第六章 銀行外匯反洗錢管理 操作篇 第七章 進口信用證業務 第八章 進口代收業務 第九章 出口信用證業務 第十章 出口跟單托收業務...