簡介 Palo Alto Networks的安全平台融合了所有關鍵的網路安全功能,包括高級威脅保護、防火牆、IDS/IPS,以及URL過濾功能,保證與傳統的防火牆、UTM或網路威脅檢測產品相比擁有更佳的安全性。Palo Alto Networks 憑藉深厚的專業知識、不斷創新的理念以及革命性安全平台,贏得了數千家企業、政府和服務供應商的親睞,成為市場上成長最快的網路安全公司。

“隨著企業不斷把工作負載和數據運用在雲和SaaS中,確保全全解決

方案 保持同步至關重要。在PAN-OS新版本中引入的功能,提供可擴展的可視化、控制和威脅防護,並提供現今分散式企業及其員工所需要的部署靈活性。

發展歷程 2005年,Palo Alto Networks由創始人Nir Zuk創辦。他曾是經驗豐富的首席技術官,是防火牆狀態檢測技術以及入侵預防系統的主要開發人員之一。由於Web2.0使用的普及,更多的通訊量都只是通過少數幾個連線埠及有限的幾個協定進行,意味著基於連線埠/協定類安全策略的關聯性與效率降低。為了解決這個客觀問題,Zuk為網路安全提出了獨特的解決方案,讓企業員工可以安全地使用現代化應用程式。

2007年,Palo Alto Networks推出第一個自主研發的防火牆。

2012年7月20日,Palo Alto Networks正式在紐約證券交易所上市。

2014年1月,成功收購了Morta Security。

2014年4月,花費2億美元收購了Cyvera。

2015年5月,成功收購了CirroSecure。

2009年,Gartner Research 發布了“下一代防火牆”定義,Palo Alto Networks網路防火牆具備其定義的各項特性:

支持線上BITW(線纜中的塊)配置,同時不會干擾網路運行

支持新信息流與新技術的集成路徑升級,以應對未來出現的各種威脅

此外,Palo Alto Networks通過以下能力重新定義了下一代防火牆技術:

識別應用程式而非連線埠,不受連線埠或安全套接字層協定,規避策略的限制

識別和控制用戶,不考慮IP位址、位置或設備

實時阻止威脅,防止已知和未知的危險應用程式、漏洞、惡意軟體、高風險URL等威脅

細顆粒度的可見性和政策控制應用程式訪問/功能

數千兆吞吐量、低延遲性能

創新的核心技術

Palo Alto Networks 下一代防火牆採用App-ID、User-ID 和 Content-ID這三種獨特的識別技術,針對應用程式、用戶和內容實現前所未有的可視化和控制能力。這三種識別技術已運用於每個Palo Alto Networks 防火牆,讓企業能夠安全放心地使用應用程式,同時,通過設備整合可大幅降低總成本。

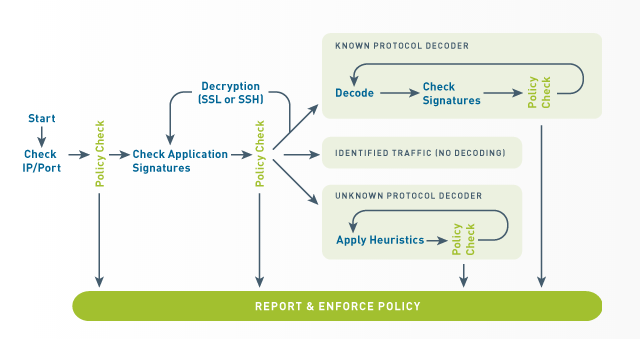

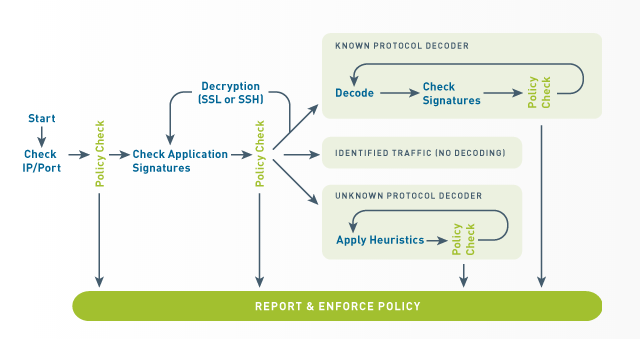

App-ID :識別應用程式 PaloAlto Networks獨特的傳輸流量分類技術,可根據每種套用的執行特性,針對傳輸數據內容執行套用特徵碼比對,無論使用哪一種通訊協定及連線連線埠,都能正確地識別應用程式。對流量精確分類是所有防火牆的核心技術,它將成為安全策略的基礎。傳統防火牆是按連線埠和協定對流量進行分類,但是,現今的應用程式可以輕鬆繞過基於連線埠的防火牆;比如,套用動態變更連線埠技術、使用 SSL 和 SSH、通過連線埠 80 秘密侵入、或者使用非標準連線埠。App-ID 可以在防火牆監測到通信流之後,通過對通信流套用多種分類機制來確定網路中各種應用程式的確切來歷,從而解決一直以來困擾傳統防火牆的流量分類可視化限制問題。

每個 App-ID 都會自動使用多達四種的流量分類機制來識別應用程式。 App-ID 可持續監視應用程式狀態,對流量進行重新分類並識別正在使用的各種功能。其安全策略可確定如何處理應用程式:阻止、允許還是安全啟用(掃描嵌入式威脅並進行阻止、檢測未經授權的檔案傳輸和數據類型或者使用 QoS 控制頻寬)。

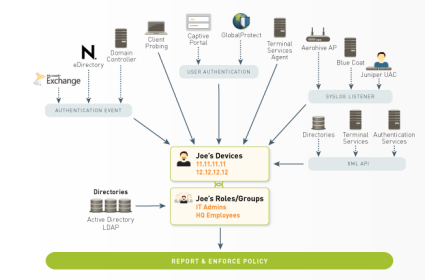

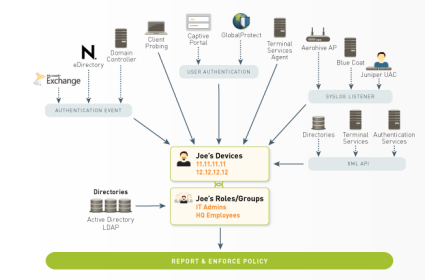

User-ID :識別用戶 Palo Alto Networks新一代安全防護網關,可以和各種用戶資料庫(如:Microsoft Active Directory、 LDAP、RADIUS)緊密相連,通過動態地將IP位址與用戶及用戶組信息進行結合,大幅提高對網路用戶活動的可視性。IT部門可以依據用戶及用戶組信息,規定製定各項安全策略及產生各種用戶存取記錄和管理報表。

隨著用戶和計算的動態性越來越強,現在已經無法僅將 IP 地址作為監視和控制用戶活動的有效機制。不過,User-ID 允許組織在 Microsoft Windows、Apple Mac OS X、Apple iOS 和 Linux 用戶之間擴展基於用戶或用戶組的應用程式啟用策略。

User-ID可從企業目錄(Microsoft Active Directory、eDirectory 和 Open LDAP)和終端服務(Citrix 和 Microsoft Terminal Services)獲取用戶信息,並與 Microsoft Exchange、Captive Portal 和 XML API 集成,使組織能夠將策略擴展到位於局域外部的 Apple Mac OS X、Apple iOS 和 UNIX 用戶。

Content-ID :識別內容 Content-ID是結合實時威脅防禦引擎、豐富的URL資料庫及套用識別等核心技術組建,Content-ID可以輕鬆做到限制未經授權的檔案傳輸檢測,並阻擋各種網路安全威脅,以及控制和管理各種非工作相關的網路瀏覽。根據整合Content-ID所帶來的應用程式識別與控管能力,以及Content-ID提供的傳輸內容檢測與防禦能力,IT部門可以完全掌握所有的網路使用行為及傳輸的內容。

產品種類 防火牆平台 lPA-7050

PA-7050 以高達 120 Gbps 的防火牆吞吐率保護數據中心和高速網路,以高達 100 Gbps 的速度提供完全威脅防禦。為解決 120 Gbps 速度下全堆疊分類和分析的計算繁重性,超過 400 個處理器分布於網路、安全、交換管理和日誌功能。因此,您可以使用 PA-7050 在數據中心部署新一代安全防護而不影響其性能。

lPA-5000系列

使用 PA-5060、PA-5050 和 PA-5020 在高速數據中心、大型 Internet 網關、服務提供商和多租戶環境中安全啟用應用程式、用戶和內容。對網路、安全、內容檢查和管理使用特定於功能的專用處理,實現最高 20 Gbps 的可預測吞吐率水平。

lPA-3000系列

利用 PA-3050 或 PA-3020 在最高 4Gbps 的吞吐速度下安全啟用應用程式、用戶和內容。通過對網路、安全、內容檢查和管理進行專用處理,提供數Gbps 的可預測性能。

lPA-500

利用 PA-500 在最高 250 Mbps 的吞吐速度下安全啟用應用程式、用戶和內容。對網路、安全、內容檢查和管理等功能領域使用專用計算資源,確保可預測防火牆性能。

lPA-200

PA-200 是在最高 100 Mbps 吞吐速度下安全啟用應用程式、用戶和內容的真正桌面級平台。對網路、安全、內容檢查和管理等功能領域使用專用計算資源,確保可預測防火牆性能。

雲防火牆 該版本作業系統,可將安全平台的漏洞防護能力擴展至所有主流雲平台之上。無論客戶的數據存放在何處,都能為客戶提供可視化、控制和威脅防護,進而對客戶數據提供保護。此外,新功能還加強了證書和雙重認證能力,有助保護用戶憑證,也可在用戶憑證被竊取時吊銷憑證。

在PAN-OS7.1提供的50多個新功能中,許多功能均能協助客戶保護任意雲。通過在PaloAltoNetworksVM系列加入MicrosoftAzure和Hyper-V支持,以及增強AWS中VM系列的自動擴展支持,企業可以實現可擴展的安全架構,能夠從網路、公共和私有雲到遠程用戶部署一致的防護措施。

迎接SaaS。隨著PAN-OS7.1的發布和Aperture的更新,PaloAltoNetworks為其豐富的SaaS套用增加全新功能,即可安全部署Office365。

藉助威脅情報加速防護行動。藉助Wildfire威脅防護和AutoFocus的威脅情報服務所支持的功能,以及PAN-OS的全新功能,企業可發現針對MacOSX平台的零日惡意軟體,並能通過WildFire每5分鐘發布的全球情報防止攻擊的發生。PAN-OS7.1現已全面支持MacOSX的簽名和具備傳送MacOSX檔案到雲的能力。AutoFocus現能針對每一次攻擊添加場景內容,實現威脅情報在整個機構中的回響。

藉助用戶憑證防止入侵。通過簡化在GlobalProtect移動安全中的雙重認證的用戶體驗,企業可廢除被竊取的用戶憑證。此外,WildFire和PAN-DB的升級有助於攔截已知或未知的攻擊,防止盜用身份及有意圖的釣魚式攻擊。