專門感染Delphi程式設計師的電腦,一旦成功,程式設計師今後寫出的任何程式,都將帶有該毒!

基本介紹

- 中文名:Delphi夢魘

- 害處:專門感染Delphi程式設計師的電腦

- 發現人:金山雲安全中心

基本描述

金山雲安全中心近日在國內率先截獲了一個針對電腦程式員、尤其是Delphi使用者的病毒“Delphi夢魘”(Win32.Induc.b.820224),簡單描述該毒行為,就是:它專門感染Delphi程式設計師的電腦,一旦成功,程式設計師今後寫出的任何程式,都將帶有該毒!

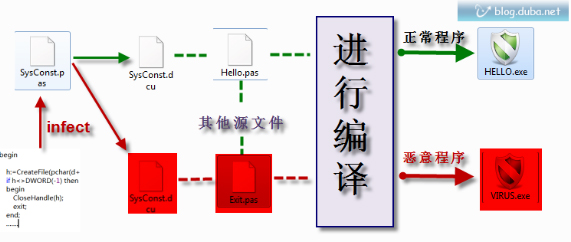

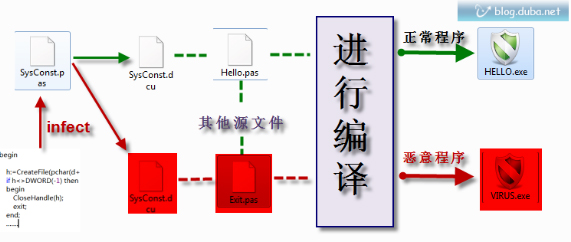

噩夢的成長過程

當隨著被感染檔案進入電腦系統,“Delphi夢魘”就開始檢驗系統中是否有Delphi環境。它通過循環檢測註冊表鍵值的方法查找dephi的安裝目錄,如果找到dephi這個冤大頭,就將惡意代碼前排插入SysConst.pas檔案,這個檔案編譯的時候,會生成SysConst.dcu,而這個檔案會被添加到每個新的dephi工程中。

於是,程式設計師們所編寫的程式就全部帶毒了,一個個隱秘的“病毒兵工廠”就這樣誕生,

更可怕的是,通過對受感染檔案的分析,金山毒霸反病毒工程師發現,該毒在全球網路中已經傳播了多月,目前已知受感染最早的系統,在2008年的年末就已中招。

不幸中的萬幸 噩夢的成長過程

噩夢的成長過程

噩夢的成長過程

噩夢的成長過程雖然已有大量的Delphi程式設計師和軟體產品中招,但通過對“Delphi夢魘”(Win32.Induc.b.820224)代碼的分析,金山毒霸反病毒工程師發現,該毒作者的用意似乎並不在破壞,只是靜默地實現感染,不斷傳播代碼的主體。病毒就這樣不斷傳播,直到遍及全球所有基於Delphi環境的電腦,而對沒有安裝Delphi相關軟體的普通電腦,則是完全無效。我們尚不清楚作者是在怎樣的條件下編寫出該毒的,但如果他是醉心於純技術研究的人,那么該毒的大面積感染一定會是個能讓他覺得十分有成就感的過程。

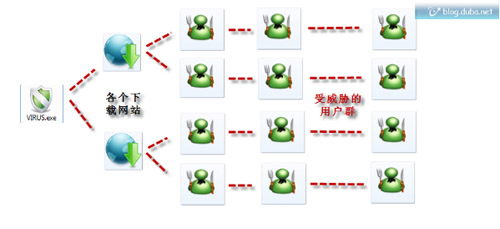

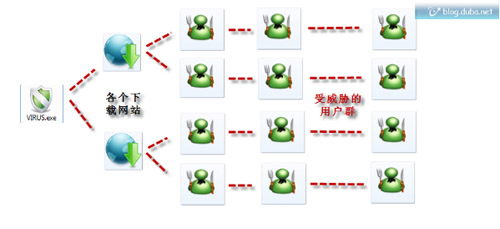

國內無良黑客的興奮劑 如何感染用戶

如何感染用戶

如何感染用戶

如何感染用戶雖說病毒原作者看上去沒啥壞心,但是金山毒霸反病毒工程師很擔心,在國內廣大唯利是圖的黑客(病毒作者)眼中,這無疑是一份大大的餡餅。自三月份刑法新條例出台、政府部門對病毒木馬編寫以及黑客行為加大打擊後,不法黑客的生意越來越難做,突然出現這種有助降低犯罪技術門檻的安全事件,他們絕不會願意放過。目前,“Delphi夢魘”(Win32.Induc.b.820224)的原始碼已經在網路中完全公布流傳,金山毒霸反病毒工程師認為,無法排除國內病毒作者對其進行改造、進化的可能。如果他們對該毒加入下載木馬、盜號等惡意行為指令,很難說會DIY出怎樣的猛毒。

安全方案

值得慶幸的是,金山毒霸已經出台了針對“Delphi夢魘”(Win32.Induc.b.820224)的解決方案,用戶只需使用金山毒霸2009並升級到最新版本,然後全盤掃描,即可清除該毒和已被它感染的delphi程式。而更詳盡徹底的解決方案,請大家留意金山毒霸隨後即將放出的“Delphi夢魘”專殺工具。

另外,對習慣手動解決問題的Delphi程式設計師,我們需要提醒一下,這個病毒具有二次感染能力,也就是說原來你編譯出來的所有Delphi程式都可以再次感染你機器上的Delphi庫檔案,如果使用自己編寫的查殺工具,請一定要檢查你所寫出的工具是否也含毒,否則將陷入一個死循環。

金山毒霸反病毒工程師建議,要徹底清除該病毒,需做到以下幾點:

1、使用殺軟掃描所有的Delphi編寫的執行檔並清除病毒。(或直接刪除所有Delphi編寫的執行檔,包括從網上下載的)

2、將檔案%DelphiInstallPath%\Lib\SysConst.dcu刪掉,然後執行步驟4或步驟5和6。

3、將檔案%DelphiInstallPath%\Lib\SysConst.bak改名為SysConst.dcu,結束。

4、調用DCC32.exe編譯出新的SysConst.dcu,編譯命令如下:%DelphiInstallPath%\bin\DCC32.exe”%DelphiInstallPath%\\Source\Rtl\Sys\SysConst.pas”

5、將新編譯的SysConst.dcu(在%DelphiInstallPath%\\Source\Rtl\Sys\目錄下)檔案複製到%DelphiInstallPath%\Lib\目錄,結束。

6、使用金山毒霸2009並升級到最新版本全盤掃描清除已經被感染的delphi程式。