防火牆系統

相關詞條

- 防火牆系統

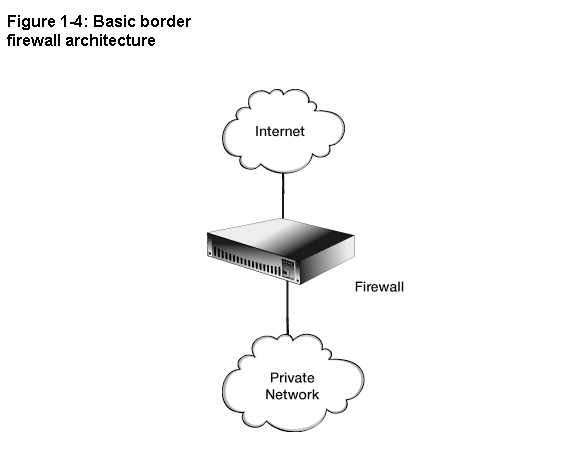

防火牆系統是指設定在不同網路(如可信任的企業內部網和不可信的公共網)或網路安全域之間的一系列部件的組合。它可通過監測、限制、更改跨越防火牆的數據流,儘可能...

- 防火牆(網路術語)

防火牆技術是通過有機結合各類用於安全管理與篩選的軟體和硬體設備,幫助計算機網路於其內、外網之間構建一道相對隔絕的保護屏障,以保護用戶資料與信息安全性的一種技術...

- windows防火牆

對於只使用瀏覽、電子郵件等系統自帶的網路應用程式,Windows防火牆根本不會產生影響。也就是說,用Internet Explorer、OutlookExpress等系統自帶的程式進行網路連線,防火牆...

- 防火牆技術

所謂防火牆指的是一個由軟體和硬體設備組合而成、在內部網和外部網之間、專用網與公共網之間的邊界上構造的保護屏障。防火牆是一種保護計算機網路安全的技術性措施,...

- 防火牆主要技術

防火牆技術(常用於BGP)是設定在被保護網路和外部網路之間的一道屏障,實現網路的安全保護,以防止發生不可預測的、潛在破壞性的侵入。防火牆本身具有較強的抗攻擊能力...

- 網路防火牆

網路防火牆是一種用來加強網路之間訪問控制的特殊網路互聯設備。計算機流入流出的所有網路通信均要經過此防火牆。防火牆對流經它的網路通信進行掃描,這樣能夠過濾掉一些...

- 系統防火牆設定

系統防火牆設定是為了互相交流信息,區域網路用戶一般會在自己工作站中將重要信息設定成共享狀態,但是許多木馬程式或網路病毒常常會以檔案共享作為入侵“通道”。而在默認...

- 個人防火牆

在計算機計算領域中,防火牆(英文:firewall)是一項協助確保信息安全的設備,會依照特定的規則,允許或是限制傳輸的數據通過。防火牆是一台專屬的硬體或是架設在一般硬體...

- web防火牆

web防火牆是入侵檢測系統,入侵防禦系統的一種。從廣義上來說,Web套用防火牆就是套用級的網站安全綜合解決方案。然而,如果我們要深究它精確的定義,就可能會得到更多的...

- 軟體防火牆

防火牆指的是一個有軟體和硬體設備組合而成、在內部網和外部網之間、專用網與公共網之間的界面上構造的保護屏障。...

- WEB套用防火牆

WEB套用防火牆是集WEB防護、網頁保護、負載均衡、套用交付於一體的WEB整體安全防護設備的一款產品。它集成全新的安全理念與先進的創新架構,保障用戶核心套用與業務持續...

- 硬防火牆

硬防火牆,是指把防火牆程式做到晶片裡面,由硬體執行這些功能,能減少CPU的負擔,使路由更穩定的防火牆。...

- 十大防火牆

十大防火牆,是現在計算機網路世界中最為著名的十款全球性防火牆軟體,它們均功能強大完善,是計算機裝機必備的系統安全軟體。...

- 硬體防火牆

把軟體防火牆嵌入在硬體中,一般的軟體安全廠商所提供的硬體防火牆便是在硬體伺服器廠商定製硬體,然後再把linux系統與自己的軟體系統嵌入。(Symantec的SGS便是DELL+...

- 企業級防火牆

企業級防火牆是目前金融、電信以及政府機構保護內部網路安全的首選產品,據統計三者所占的份額接近70%。但是,防火牆究竟是做什麼的,能防範什麼網路攻擊行為,也許並不為...

- 資料庫防火牆

資料庫防火牆系統,串聯部署在資料庫伺服器之前,解決資料庫套用側和運維側兩方面的問題,是一款基於資料庫協定分析與控制技術的資料庫安全防護系統。DBFirewall基於主動...

- 驅動防火牆

驅動的英文就是Driver,簡單的說來驅動程式就是用來向操作系統提供一個訪問、使用...現在你知道什麼是驅動了吧,驅動防火牆顧名思義就知道是對驅動保護用的喔,很...

- 虛擬防火牆

虛擬防火牆就是可以將一台防火牆在邏輯上劃分成多台虛擬的防火牆,每個虛擬防火牆系統都可以被看成是一台完全獨立的防火牆設備,可擁有獨立的系統資源、管理員、安全...

- 防火牆透明模式

透明模式,顧名思義,首要的特點就是對用戶是透明的(Transparent),即用戶意識不到防火牆的存在。要想實現透明模式,防火牆必須在沒有 IP位址的情況下工作,不需要對其...

- IDP(網路防火牆)

IDP Intrusion Detection& Prevention System是一種入侵偵測防禦系統。...... (網路防火牆)編輯 鎖定 本詞條缺少名片圖...& Prevention System是一種入侵偵測防禦系統...