該病毒直接破壞電腦的輸入法程式,致使無法選擇和切換漢字輸入法,嚴重影響用戶正常的文字辦公。電腦感染該病毒後,除輸入法遭到破壞,病毒還假借“輸入法”之名,隨計算機自動啟動,然後自動連線網路,到病毒作者指定的網站下載大量盜號木馬程式,盜取用戶遊戲帳號、虛擬財產,實現賺取“黑金”的目的。

基本介紹

- 中文名:輸入法殺手病毒

- 目的:賺取“黑金”

- 傳播方式:通過網頁掛馬、檔案捆綁

- 類別:木馬程式

病毒特徵,病毒解決辦法,方法一,方法二,微點專家建議,病毒分析,

病毒特徵

圖文詳解 圖一中毒前

圖一中毒前

圖一中毒前

圖一中毒前特徵:

1、電腦桌面的輸入法圖示不見了,導致無法選擇和切換輸入法,用戶無法輸入文字,即使在區域和語言設定-語言-詳細信息-文字服務和輸入語言-設定裡面設定後也看不到圖示,輸入法也無法正常切換;

(圖一:中毒前)

(圖二:中毒後) 圖二中毒後

圖二中毒後

圖二中毒後

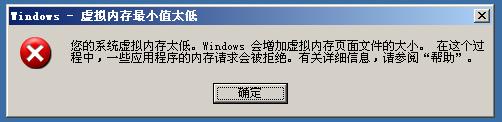

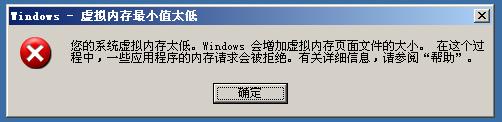

圖二中毒後2、用戶電腦上程式運行速度明顯變慢,系統提示虛擬記憶體不足;

(圖三:中毒後系統提示) 圖三:中毒後系統提示

圖三:中毒後系統提示

圖三:中毒後系統提示

圖三:中毒後系統提示4、除系統盤符外所有盤符下包含exe檔案的資料夾下均出現usp10.dll病毒檔案,導致用戶即使重做系統也擺脫不了病毒的魔爪。(特別備註:usp10.dll檔案利用“Windows”機制使用戶執行exe程式同時,載入“USP10.dll”,“USP10.dll病毒檔案”將自動連網下載病毒。)

5、病毒在後台自動連線網路,到病毒作者指定網站下載大量盜號木馬程式,用於盜取主流網路遊戲帳號(完美系列遊戲、魔獸世界、夢幻西遊、大話西遊onlineII、劍俠世界、封神榜II、魔域等)。

病毒解決辦法

方法一

安裝微點主動防禦軟體。

方法二

手工處理辦法

步驟一、開機按F8進入安全模式,然後調出系統的任務管理器,結束ctfmon.exe進程;

步驟二、使用u盤到其他正常主機系統下拷貝c:\windows\system32\ctfmon.exe、c:\windows\system32\drivers\beep.sys,然後插入中毒主機的安全模式系統下,把檔案同時拷貝到c:\windows\system32\和c:\windows\system32\dllcache\目錄下替換原檔案;

步驟三、開始運行輸入regedit打開

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\找到Hidden項修改值為1,SuperHidden項修改值為0,ShowSuperHidden項修改值為1;

步驟四、打開資源管理器,對硬碟進行全盤搜尋usp10.dll(檔案類型所有檔案和資料夾),把搜尋結果中除系統盤符目錄的其他盤符目錄下所有usp10.dll進行手工刪除處理;

步驟五、重複步驟四搜尋oiiuasdfh.dll檔案進行手工刪除處理;

步驟六、清空系統和IE臨時檔案目錄下所有檔案,並清空c:\windows\system32\drivers\etc\host檔案內容。

微點專家建議

1、不要在不明站點下載非官方版本的軟體進行安裝,避免病毒通過檔案捆綁的方式進入您的系統。

3、開啟windows自動更新,及時打好各種漏洞補丁。

更多“輸入法殺手”病毒的詳細分析請參考:

病毒分析

病毒分析立即開始~~~~~

該樣本程式被執行後,將建立名為“puuyt”的互斥體,遍歷以下進程:

kavstart.exe

kissvc.exe

kmailmon.exe

kpfw32.exe

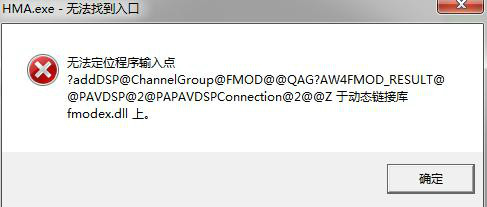

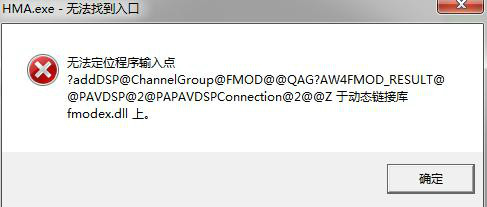

kpfwsvc.exe 病毒表現

病毒表現

病毒表現

病毒表現kwatch.exe

ccenter.exe

ras.exe

rstray.exe

rsagent.exe

ravtask.exe

ravstub.exe

ravmon.exe

ravmond.exe

avp.exe

360safebox.exe

360Safe.exe

rfwmain.exe

rfwstub.exe

rfwsrv.exe

若發現以上進程,將釋放動態庫檔案“oiiuasdfh.dll”至系統目錄%SystemRoot%目錄下,並調用系統“rundll32.exe”使用參數“EnumPageFile”載入“oiiuasdfh.dll”,載入成功後,提升許可權至“SeDebugPrivilege”,修改系統檔案“beep.sys”,恢復SSDT,使部分安全軟體的主動防禦功能失效,嘗試調用下列命令進行關閉“avp.exe”進程:

taskkill /f /t /im avp.exe

利用函式“TerminateProcess”嘗試關閉找到的進程,在註冊表“HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\”下添加發現的進程與“Thunder5.exe”,進行映像劫持,鍵值均為:debugger,數據均指向:svchost.exe。

若發現“safeboxtray.exe”獲取360保險箱路徑,複製“oiiuasdfh.dll”至360保險箱目錄下,重命名為“rptup.dll”與“USP10.dll”,以參數“/u”打開“safeboxTray.exe”進程,配合模擬點擊,使360保險箱自我保護失效,實現保險箱卸載。

若發現“360tray.exe”則修改註冊表,關閉360安全衛士的監控,相關註冊表如下。

項:HKLM\Software\360Safe\safemon

鍵: ExecAccess

指向數據:0

鍵: MonAccess

指向數據:0

鍵: LeakShowed

指向數據:0

鍵: SiteAccess

指向數據:0

鍵: UDiskAccess

指向數據:0

鍵: weeken

指向數據:0

鍵: ARPAccess

指向數據:0

鍵: IEProtAccess

指向數據:0

病毒還將嘗試調用其卸載程式“uninst.exe”將360安全衛士卸載。

修改註冊表,修改系統設定,使系統不顯示隱藏檔案:

鍵:HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\

值:Hidden

數據:2

值:SuperHidden

數據:1

值:Show SuperHidden

數據:0

釋放動態庫檔案“1”至系統目錄“SystemDrive\Tasks”,遍歷除系統盤符外包括可移動磁碟的全部磁碟內的 “.exe”檔案,在“*.exe”檔案所在目錄內複製“1”為“USP10.dll”。利用“Windows”機制使用戶執行程式同時,載入“USP10.dll”,“USP10.dll”將訪問網路地址:“http://www.h***-2.cn/down/gr.exe”下載病毒。

利用函式“TerminateProcess”,關閉“cmd.exe”,下載病毒檔案列表“http://txt.h***e.com/oo.txt”,存儲至系統目錄“%SystemRoot%\system32\sadfasdf.jpg”,“sadfasdf.jpg”內容如下:

[file]

open=y

url1=http://www.w**we.com/new/new1.exe

url2=http://www.w**we.com/new/new2.exe

url3=http://www.w**we.com/new/new3.exe

url4=http://www.w**we.com/new/new4.exe

url5=http://www.w**we.com/new/new5.exe

url6=http://www.w**we.com/new/new6.exe

url7=http://www.w**we.com/new/new7.exe

url8=http://www.w**we.com/new/new8.exe

url9=http://www.w**we.com/new/new9.exe

url10=http://www.w**we.com/new/new10.exe

url11=http://www.w**we.com/new/new11.exe

url12=http://www.w**we.com/new/new12.exe

url13=http://www.w**we.com/new/new13.exe

url14=http://www.w**we.com/new/new14.exe

url15=http://www.w**we.com/new/new15.exe

url16=http://www1.w**we.com/new/new16.exe

url17=http://www1.w**we.com/new/new17.exe

url18=http://www1.w**we.com/new/new18.exe

url19=http://www1.w**we.com/new/new19.exe

url20=http://www1.w**we.com/new/new20.exe

url21=http://www1.w**we.com/new/new21.exe

url22=http://www1.w**we.com/new/new22.exe

url23=http://www1.w**we.com/new/new23.exe

url24=http://www1.w**we.com/new/new24.exe

url25=http://www1.w**we.com/new/new25.exe

url26=http://www1.w**we.com/new/new26.exe

url27=http://www1.w**we.com/new/new27.exe

url28=http://www1.w**we.com/new/new28.exe

count=28

通過函式“URLDownloadToFile”下載列表上的病毒檔案,釋放隨機名動態庫檔案“2f9a09.dll”,利用函式“WinExec”執行下載的病毒檔案。

創建驅動檔案“1696”至“%Temp%”目錄,修改註冊表,創建服務項,載入“1696”,相關註冊表項如下:

鍵:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\io

值:Type

數據:SERVICE_KERNEL_DRIVER

值:Start

數據:SERVICE_DEMAND_START

值:ImagePath

數據:%Temp%\1696

值:DisplayName

數據:io

“1696” 為病毒製造者編寫的磁碟過濾驅動,病毒將修改“ctfmon.exe”將部分代碼寫入其中,操作完成後將刪除檔案及服務。

訪問網路地址下載:“http://txt.h***e.com/ad.jpg”,隨後病毒將使用文本檔案“ad.jpg”,替換系統Host檔案。