基本介紹

- 中文名:跨站腳本攻擊

- 外文名:XSS

- 全稱:Cross Site Scripting

- 類型:攻擊代碼

種類

'http://www.xss.tw/2408'

'http://www.xss.tw/2408'防範措施

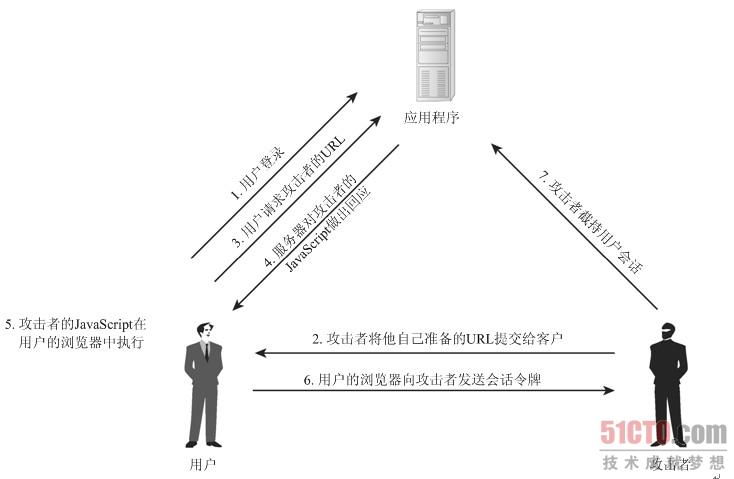

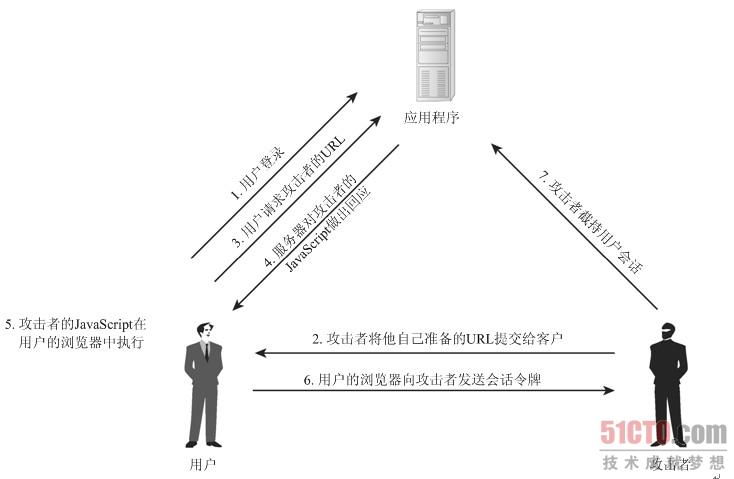

工作流程

'http://www.xss.tw/2408'

'http://www.xss.tw/2408'

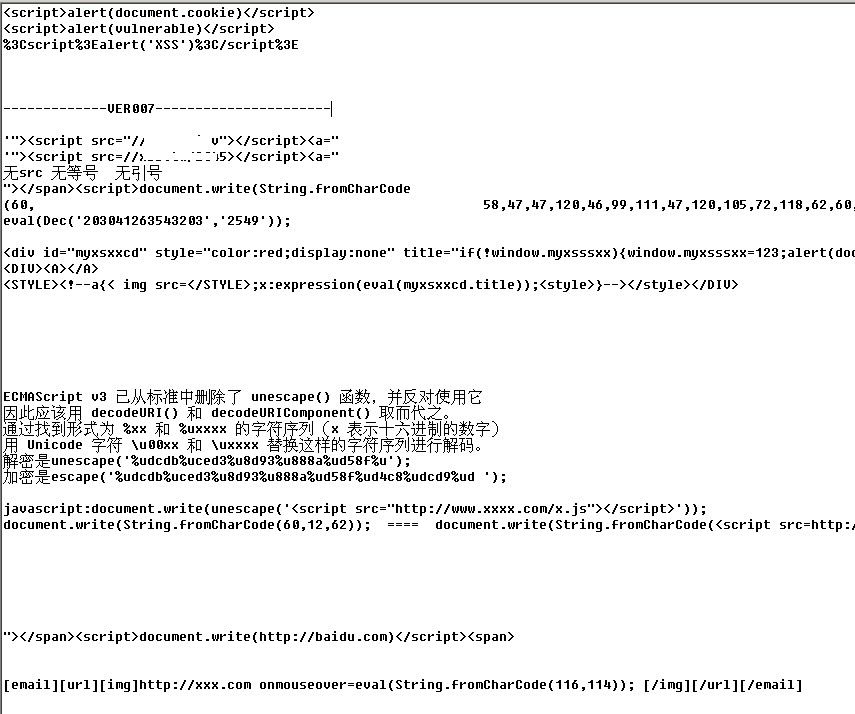

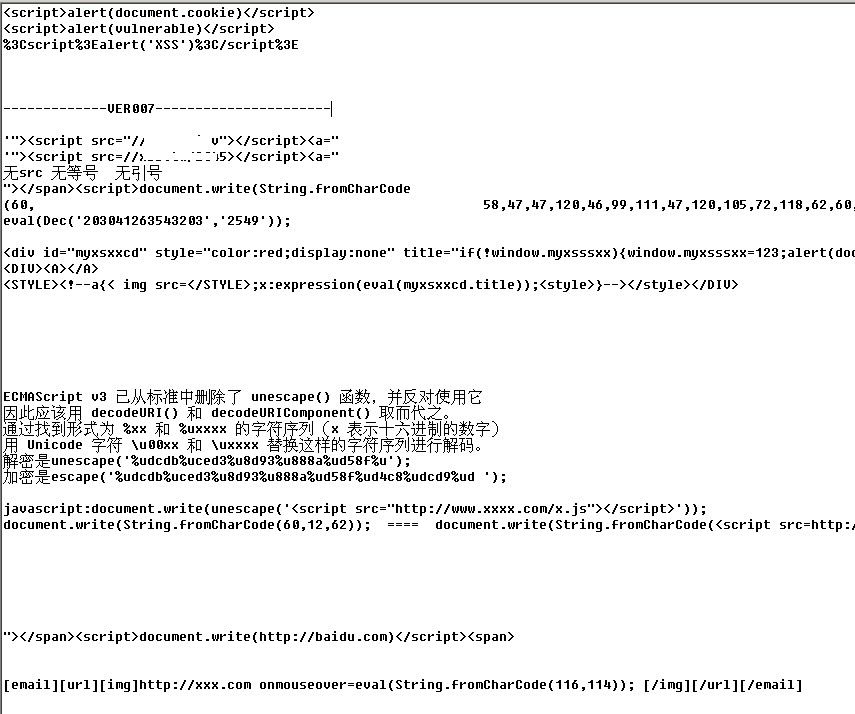

跨站腳本攻擊(Cross Site Scripting),為了不和層疊樣式表(Cascading Style Sheets, CSS)的縮寫混淆,故將跨站腳本攻擊縮寫為XSS。惡意攻擊者往Web頁面里插入惡意的...

XSS攻擊全稱跨站腳本攻擊,是為不和層疊樣式表(Cascading Style Sheets, CSS)的縮寫混淆,故將跨站腳本攻擊縮寫為XSS,XSS是一種在web套用中的計算機安全漏洞,它允許...

XSS語言由©2015-2016Dswerof lbz_DADA開發的。 XSS仿照XML語法新添加了少許關鍵字,如: print put get do loop等。 1)簡單的Hello,World!程式 <?xml ...

XSS蠕蟲是指一種具有自我傳播能力的XSS攻擊,殺傷力很大。引發XSS蠕蟲的條件比較高,需要在用戶之間發生互動行為的頁面,這樣才能形成有效的傳播。一般要同時結合反射型...

《XSS跨站腳本攻擊剖析與防禦》是2013年出版的圖書,作者是邱永華。...... 《XSS跨站腳本攻擊剖析與防禦》是一本專門剖析XSS安全的專業書,總共8章,主要包括的內容如...

歌曲: Xss-Walk Like An Egyptian詞條標籤: 娛樂 V百科往期回顧 詞條統計 瀏覽次數:次 編輯次數:2次歷史版本 最近更新: 創建者:猴懦誶6...

規格參數 主體 品牌波士頓(boston) 型號SWXSSEB-0XX00 顏色黑色 影院種類有線 尺寸 包裝尺寸(長寬高)43.6×16.5×30.6mm 主機尺寸(長寬高)94×87×113mm ...

規格參數 主體 品牌波士頓(boston) 型號SWXSSEW-0XX00 顏色白色 影院種類有線 尺寸 包裝尺寸(長寬高)43.6×16.5×30.6mm 主機尺寸(長寬高)94×87×113mm ...

跨站攻擊,即Cross Site Script Execution(通常簡寫為XSS)是指攻擊者利用網站程式對用戶輸入過濾不足,輸入可以顯示在頁面上對其他用戶造成影響的HTML代碼,從而盜取用戶...

跨站腳本攻擊(也稱為XSS)指利用網站漏洞從用戶那裡惡意盜取信息。...... 跨站腳本攻擊(也稱為XSS)指利用網站漏洞從用戶那裡惡意盜取信息。中文名 跨站腳本攻擊 外...

跨站腳本(cross-site scripting,XSS)是一種安全攻擊,其中,攻擊者在看上去來源可靠的連結中惡意嵌入解碼。它允許惡意用戶將代碼注入到網頁上,其他用戶在觀看網頁時就...

跟跨網站腳本(XSS)相比,XSS 利用的是用戶對指定網站的信任,CSRF 利用的是網站對用戶網頁瀏覽器的信任。中文名 跨站請求偽造 外文名 Cross-site request forgery ...

5.設定SSI信息顯示格式<#config>(如檔案製作日期/大小顯示方式) 高級SSI<XSSI>可設定變數使用if條件語句。SSI工作原理將內容傳送到瀏覽器之前,可以使用“伺服器端...

《Web前端黑客技術揭秘》是2013年電子工業出版社出版的圖書,作者是鐘晨鳴和徐少培。主要包含Web前端安全的跨站腳本(XSS)、跨站請求偽造(CSRF)、界面操作劫持這三大類...

hellosamy利用了新浪微博存在的XSS漏洞刷屏病毒連結。...... 刷屏病毒連結 攻擊方法 利用了新浪微博存在的XSS漏洞 目錄 1 簡介 2 攻擊方法 hellosamy簡介 編輯 2011...

Cross Site Script,縮寫CSS又叫XSS,中文意思跨站腳本攻擊,指的是惡意攻擊者往Web頁面里插入惡意html代碼。...