基本介紹

- 中文名:SYN 泛洪攻擊

- 外文名:SYN Flooding

- 相關:TCP連線

什麼是SYN泛洪攻擊

SYN泛洪攻擊原理

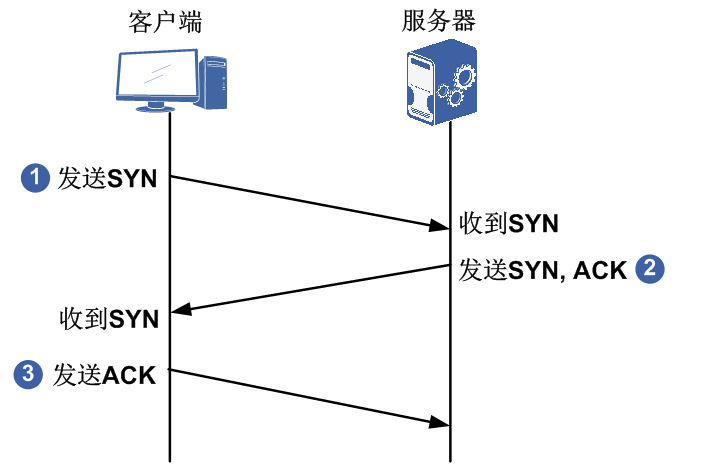

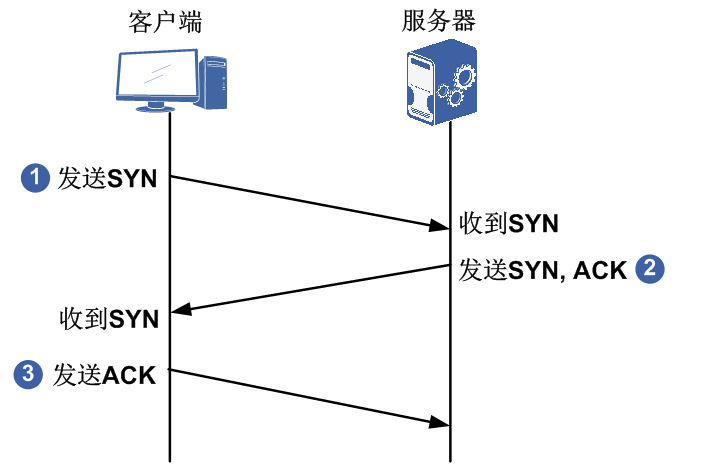

TCP三次握手示意圖

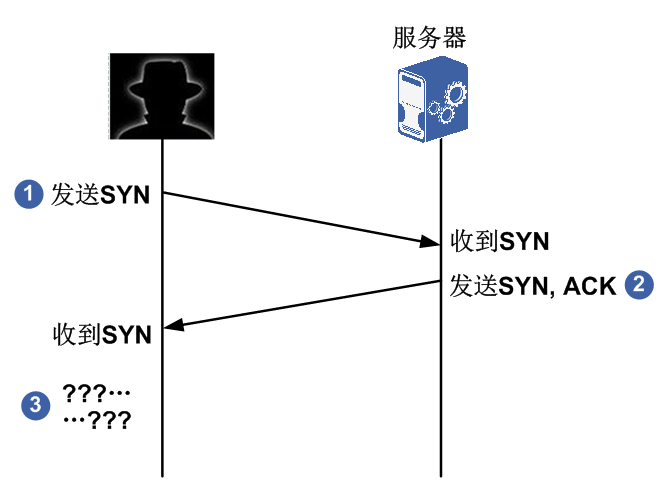

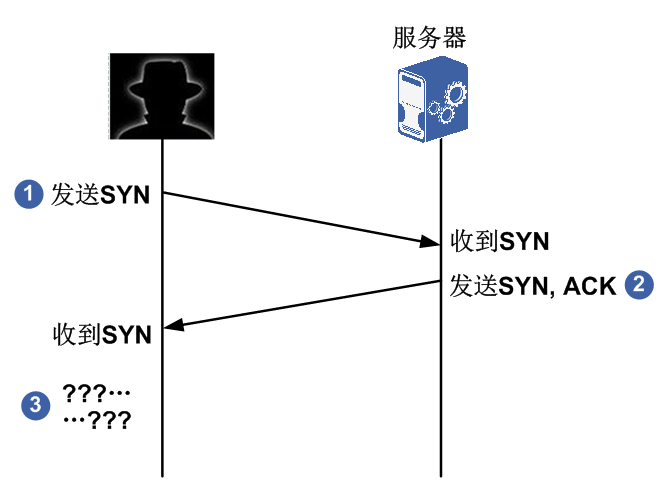

TCP三次握手示意圖 SYN泛洪攻擊示意圖

SYN泛洪攻擊示意圖 TCP三次握手示意圖

TCP三次握手示意圖 SYN泛洪攻擊示意圖

SYN泛洪攻擊示意圖TCP SYN泛洪發生在OSI第四層,這種方式利用TCP協定的特性,就是三次握手。攻擊者傳送TCP SYN,SYN是TCP三次握手中的第一個數據包,而當伺服器返回ACK後,該攻擊者...

泛洪TCP LAND LAND攻擊利用了TCP連線建立的三次握手過程,通過向一個目標主機傳送一個用於建立請求連線的TCP SYN報文而實現對目標主機的攻擊。與正常的TCP SYN報文...

TCP SYN泛洪和應用程式泛洪。接下來簡單的分別解釋一下以上這些:MAC泛洪發生在OSI第二層,攻擊者進入LAN內,將假冒源MAC地址和目的MAC地址將數據幀傳送到乙太網上...

1 簡介 2 SYN洪泛攻擊 3 DHCP報文洪泛攻擊 4 ARP報文洪泛攻擊 5 ping泛洪 6 放大攻擊 7 分散式DoS泛洪 洪泛簡介 編輯 此算法不要求維護網路的拓撲結...

是現在駭客比較常用的一種攻擊技術,特點是實施簡單,威力巨大,大多是無視防禦的...常見的洪水攻擊包含MAC泛洪,網路泛洪,TCP SYN泛洪和應用程式 [1] 泛洪。接...

TFN (Tribe Flood Network) 簇群式DOS攻擊一組進行各種DDoS攻擊的電腦程式,如ICMP泛洪攻擊、SYN泛洪攻擊、UDP泛洪攻擊和smurf攻擊。...

使用Scapy製造SYN泛洪攻擊 148計算TCP序列號 148偽造TCP連線 150使用Scapy愚弄入侵檢測系統 153本章小結 159參考文獻 159第5章 用Python進行無線網路攻擊 161...

4.2.5TCP缺陷:SYN泛洪攻擊及連線劫持4.2.6中間人攻擊4.2.7重放攻擊4.3主要的防火牆類型:非狀態、狀態、代理和內容識別防火牆4.3.1非狀態與狀態防火牆...

3.正常的TCP連線請求[SYN]的案例,4.利用SYN進行泛洪攻擊,5.利用TCP協定對目標主機進行連線埠掃描5.3.5TCP數據段的傳輸過程[2] ...