RC4加密算法是大名鼎鼎的RSA三人組中的頭號人物Ron Rivest在1987年設計的密鑰長度可變的流加密算法簇。RC4算法是一種在電子信息領域加密的技術手段,用於無線通信網路,是一種電子密碼,只有經過授權(繳納相應費用)的用戶才能享受該服務。

基本介紹

- 中文名:RC4算法

- 提出者:Ron Rivest

- 提出時間:1987年

- 性質:加密的技術手段

- 用於:無線通信網路

RC4加密算法是大名鼎鼎的RSA三人組中的頭號人物Ron Rivest在1987年設計的密鑰長度可變的流加密算法簇。RC4算法是一種在電子信息領域加密的技術手段,用於無線通信網路,是一種電子密碼,只有經過授權(繳納相應費用)的用戶才能享受該服務。

RC4加密算法是大名鼎鼎的RSA三人組中的頭號人物Ron Rivest在1987年設計的密鑰長度可變的流加密算法簇。RC4算法是一種在電子信息領域加密的技術手段,用於無線通信網路...

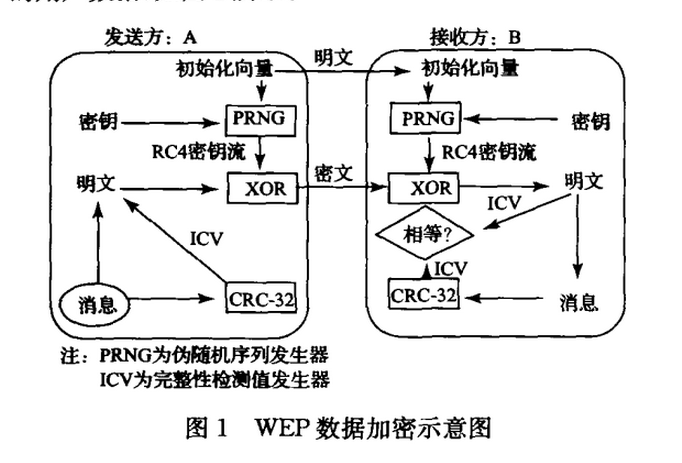

在密碼學中,RC4(來自Rivest Cipher 4的縮寫)是一種流加密算法,密鑰長度可變。它加解密使用相同的密鑰,因此也屬於對稱加密算法。RC4是有線等效加密(WEP)中採用的...

對稱加密算法是套用較早的加密算法,技術成熟。在對稱加密算法中,數據發信方將明文(原始數據)和加密密鑰(mi yao)一起經過特殊加密算法處理後,使其變成複雜的加密...

數據加密的基本過程就是對原來為明文的檔案或數據按某種算法進行處理,使其成為不可讀的一段代碼為“密文”,使其只能在輸入相應的密鑰之後才能顯示出原容,通過這樣...

在密碼學中,微型加密算法(Tiny Encryption Algorithm,TEA)是一種易於描述和執行的塊密碼,通常只需要很少的代碼就可實現。...

也稱私用密鑰算法·對稱型加密算法是從傳統的簡單換位代替密碼發展而來的,自1977年美國頒布DES密碼算法...

基於使用密鑰的某種算法,將訊息打亂。基於密碼學的一種實際套用。... 基於使用密鑰的某種算法,將訊息打亂。基於密碼...RC2和 RC4:用變長密鑰對大量數據進行加密,...

對等加密(Reciprocal cipher),又稱為對稱密鑰加密(Symmetric-key algorithm)、對稱加密、私鑰加密、共享密鑰加密,是密碼學中的一類加密算法。...

初始向量(IV,Initialization Vector) 在有線等效保密(WEP)協定中,IV是用來和密鑰組合成密鑰種子,作為RC4算法的輸入,來產生加密位元組流對數據進行加密的。標準的64...

AES技術是一種對稱的分組加密技術,使用128位分組加密數據,提供比WEP/TKIPS的RC4算法更高的加密強度。AES的加密碼錶和解密碼錶是分開的,並且支持子密鑰加密,這種...

塊密碼:RC4、3DES、AES、IDEA、DES、Camellia。在舊版本的SSL中,RC2也被使用過。訊息身份驗證:對於TLS來說,密鑰散列訊息認證碼使用MD5或一種SHA散列算法。對於SSL...

通過規定不同的密鑰長度,,C2和RC4能夠提高或降低安全的程度。對稱密碼算法的優點是計算開銷小,加密速度快,是用於信息加密的主要算法。它的局限性在於它存在著通信的...

介紹現代密碼學的主流密碼算法;下篇通過示例和真實歷史事件,進一步詮釋古典密碼學...4.2.1 序列密碼算法A5和RC4 394.2.2 分組密碼算法DES和AES 42...

算法,如美國國家安全局使用的飛魚(Skipjack)算法,不過它的算法細節始終都是保密的,所以外人都無從得知其細節類容;一些私人組織開發的取代DES的方案:RC2、RC4、RC5...