Windows系統的安全狀況確實讓人堪憂,雖然Windows系統安全涉及方面很多,但是始終不變的事實就是:windows環境和IT以及作業系統世界的其他部分一樣需要加以保護。

基本介紹

- 中文名:Conflicker蠕蟲

- 表達式:病毒的一種

- 套用學科:計算機

- 適用領域範圍:Windows系統的安全

基本信息,獲取補丁,組策略設定,結論,

基本信息

Windows系統的安全狀況確實讓人堪憂,雖然Windows系統安全涉及方面很多,但是始終不變的事實就是:windows環境和IT以及作業系統世界的其他部分一樣需要加以保護。每個作業系統都可能受到病毒攻擊,不過通常情況下,病毒和蠕蟲病毒會選擇攻擊使用範圍廣泛的作業系統,在Conflicker事件中,這種現象也不例外。很多人對微軟公司存有這樣的偏見:他們認為微軟公司就是不安全的;微軟公司不知道如何保護作業系統;微軟公司的系統只有打補丁後才比較安全;如果公司不允許用戶成為本地管理員才能保證微軟系統的安全性,等等。對於Conflicker而言,在該蠕蟲病毒出現後的幾個小時內供應商就向用戶提供了補丁,但是被感染的計算機數量仍然在不斷增加,為什麼會這樣呢?邏輯表明用戶的計算機並沒有得到正確的修復,本文將介紹一些方法幫助用戶保護計算機免受conflicker蠕蟲病毒的攻擊,基於該蠕蟲攻擊系統的方式。 Windows系統

Windows系統

Windows系統

Windows系統2008年11月首次現身以來,總共出現過兩種Conflicker變體。第一種conflicker並不像第二種那樣嚴重,想要了解更多相關信息可以瀏覽微軟公司在安全更新MS08-067中對conflicker的描述信息第二代Conflicker病毒於2008年12月發現,具有更廣泛和致命的攻擊性。 從本地管理員組移除當前用戶帳戶

從本地管理員組移除當前用戶帳戶

從本地管理員組移除當前用戶帳戶

從本地管理員組移除當前用戶帳戶最新的Conflicker病毒可以在各個點攻擊系統,試圖在可能的位置潛入系統,而不被發現,即使被發現,也很難將其移除。Conflicker病毒將會通過以下幾種方式攻擊計算機:

·在Windows System資料夾中使用不同的名字創建隱藏DLL檔案

·在ProgramFiles\Internet Explorer或者ProgramFiles\Movie Maker資料夾下創建隱藏DLL檔案

·在Registry內的HKCU\Software\Microsoft\Windows\CurrentVersion\Run目錄下創建條目 從本地管理員組移除所有成員用戶

從本地管理員組移除所有成員用戶

從本地管理員組移除所有成員用戶

從本地管理員組移除所有成員用戶·在Registry內的HKLM\SYSTEM\CurrentControlSet\Services目錄下將其自身作為服務進行載入

·試圖使用現有的登錄用戶憑證複製自身到目標計算機的ADMIN$共享下

·將自身複製到所有映射和可移動的設備

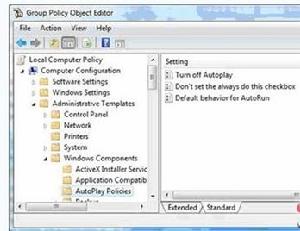

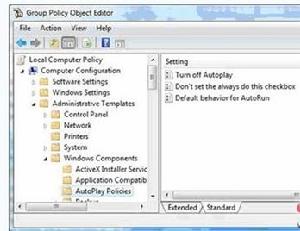

·在所有設備上創建一個autorun.inf檔案,該檔案將會利用自動播放功能(如果已經啟用的話),然後在自動運行過程中啟動病毒感染

·禁用查看隱藏檔案功能

·修改系統的TCP設定以允許大量並發連線

·刪除windows Defender的註冊表項

·重新設定System Restore Points

·從不同網站下載檔案

獲取補丁

會發現Windows Vista和Windows 7系統在漏洞方面只是處於“重要”級別,因為這些作業系統的保護和安全功能比之前版本的系統更加有效。

組策略設定

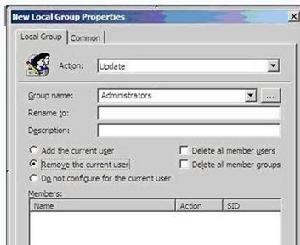

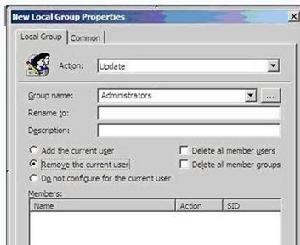

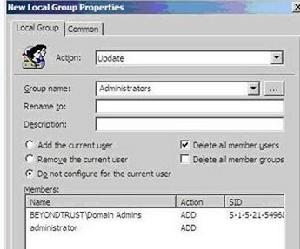

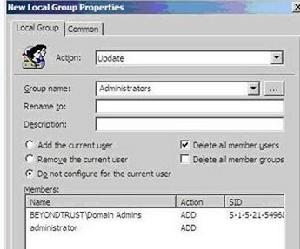

首先,如果受到攻擊的計算機的用戶不屬於本地管理員組的成員,蠕蟲病毒將很難攻擊該計算機。因此,想要避免受到該攻擊,可以使用Group Policy Preferences(組策略首選項)來將用戶帳戶從本地管理員組中移除。該組策略的位置為User Configuration\Preferences\Control Panel Settings\Local Users and Groups,你只要為“管理員”配置一個本地組策略,然後選擇單選“刪除當前用戶”按鈕,正如圖1所示。 可以通過組策略禁用AutoPlay自動播放功能

可以通過組策略禁用AutoPlay自動播放功能

可以通過組策略禁用AutoPlay自動播放功能

可以通過組策略禁用AutoPlay自動播放功能注意:

Domain Admins組和本地管理員帳戶會被迫進入本地管理員帳戶組,這也是個最佳安全做法

當用戶嘗試執行管理任務時,這些操作將會在前台執行。ConFlicker 蠕蟲總是嘗試不斷的寫入或修改大量的受保護的檔案、資料夾以及關鍵註冊表內容。這些UAC設定可以在Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Security Options找到。雖然上述設定在windows XP或者Server 2003中並不適用,不過對於vista和server2008而言,是非常好的配置。組策略控制著用戶帳戶控制(UAC)的所有區域,並可以集中管理UAC對管理員和標準用戶的控制,應該啟用UAC功能,然後向(管理員)提升許可權,並自動拒絕(標準用戶)提高許可權要求。這樣能夠阻止病毒、蠕蟲和其他惡意軟體執行任何行動以修改作業系統檔案和註冊表。

注意:

結論

由於整個行業都未採取積極行動,導致ConFlicker病毒感染範圍不斷擴大。該病毒出現以後,行業就馬上提供了有效的修復補丁和防止該蠕蟲病毒感染的方法,但仍然無濟於事。如果管理員、企業和用戶能夠採取行動防止蠕蟲病毒的進一步滲透,該病毒就不再會對大家造成威脅,而在此之前,病毒感染範圍還將繼續蔓延。這也就是為什麼用戶需要理解採取行動制止該病毒繼續傳播的原因,其中最好的做法就是將組策略配置為拒絕對系統的訪問,並幫助提高系統密碼的安全強度。拒絕Conflicker對系統的訪問很簡單,只要系統配置設定為不允許後台作為管理員訪問即可。而密碼也很容易得到保護,只要將其設定為很長且複雜的密碼即可。部署了這些措施,你的系統就能免受Conflicker病毒的毒害。

密碼政策能夠限制用戶帳戶密碼的強度

密碼政策能夠限制用戶帳戶密碼的強度