基本介紹

- 中文名:跨站請求偽造

- 外文名:CSRF

- 類型:概念

- 類別:網路

- 縮寫:CSRF

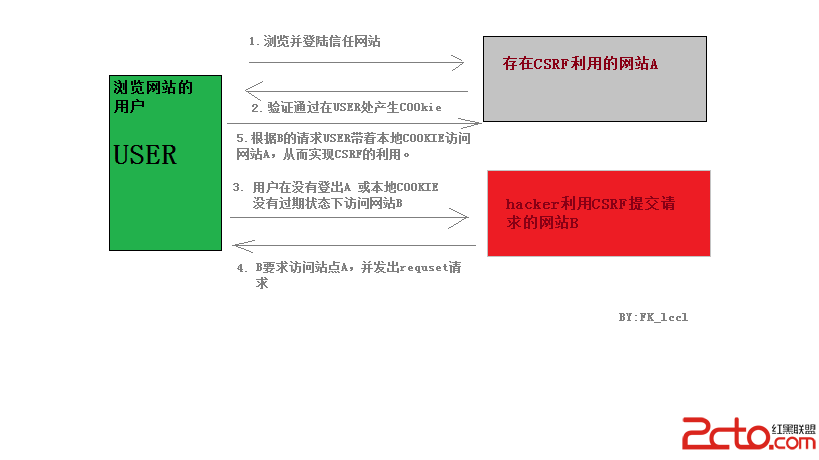

CSRF(Cross-site request forgery)跨站請求偽造,也被稱為“One Click Attack”或者Session Riding,通常縮寫為CSRF或者XSRF,是一種對網站的惡意利用。儘管聽起來像...

跨站請求偽造(英語:Cross-site request forgery),也被稱為 one-click attack 或者 session riding,通常縮寫為 CSRF 或者 XSRF, 是一種挾制用戶在當前已登錄的Web...

《Web前端黑客技術揭秘》是2013年電子工業出版社出版的圖書,作者是鐘晨鳴和徐少培。主要包含Web前端安全的跨站腳本(XSS)、跨站請求偽造(CSRF)、界面操作劫持這三大類...

Tomcatservlet容器的最新版本CSRF保護過濾器,它提供很多保護來防止CSRF攻擊。 [3] 安全漏洞安全配置錯誤 這種漏洞其實是最常見也是最危險的。錯誤配置的伺服器和套用...

12.3 web框架與csrf防禦 285 12.4 http headers管理 287 12.5 數據持久層與sql注入 288 12.6 還能想到什麼 289 12.7 web框架自身安全 289 12.7.1 struts...

平台資源號 1322C0001000001543 資源編號 CSRFLFA0204-076 種質資源名稱 阿拉斯加銀黑狐 [1] -076 資源別名 銀狐、西部銀黑狐 種質外文名 Silver fox(Vulpes...

6.5 利用Flash進行CSRF 178 第7章 深入XSS原理181 7.1 深入淺出CSRF 182 7.1.1 CSRF原理剖析 182 7.1.2 CSRF實例講解剖析 185 7.1.3 CSRF的套用剖析...

11.7 小結 230第12章 跨站請求偽造(CSRF) 23212.1 CSRF簡介 23212.2 誰動了我的乳酪23212.3 跨站請求偽造的攻擊原理23312.4 剝繭抽絲見真相235...