基本介紹

- 中文名:2003蠕蟲王病毒

- 時間:2003

- 特點:具有極強的傳播性

- 危害:消耗網路頻寬資源,使得網路癱瘓

病毒背景,傳播過程,病毒特徵,影響系統,解決方案,比較區別,分析評論,

病毒背景

此病毒利用Microsoft SQL Server的漏洞進行傳播,由於Microsoft SQL Server在世界範圍內都很普及,因此此次病毒攻擊導致全球範圍內的網際網路癱瘓,在中國80%以上網民受此次全球性病毒襲擊影響而不能上網,很多企業的伺服器被此病毒感染引起網路癱瘓。而美國、泰國、日本、韓國、馬來西亞、菲律賓和印度等國家的網際網路也受到嚴重影響。這是繼紅色代碼、尼姆達,求職信病毒後又一起極速病毒傳播案例。

所以2003蠕蟲病毒的出現,應該成為一個傳奇。

目前此病毒不具有破壞檔案、數據的能力,主要影響就是大量消耗網路頻寬資源,使得網路癱瘓。

傳播過程

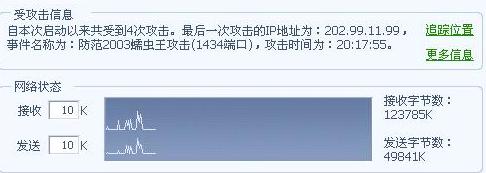

2003蠕蟲病毒是一個極為罕見的具有極其短小病毒體卻具有極強傳播性的蠕蟲病毒。該蠕蟲利用Microsoft SQL Server 2000緩衝區溢出漏洞進行傳播,詳細傳播過程如下:  2003蠕蟲王病毒

2003蠕蟲王病毒

2003蠕蟲王病毒

2003蠕蟲王病毒該病毒入侵未受保護的機器後,取得三個Win32 API地址,GetTickCount、socket、sendto,接著病毒使用GetTickCount獲得一個隨機數,進入一個死循環繼續傳播。在該循環中蠕蟲使用獲得的隨機數生成一個隨機的ip地址,然後將自身代碼傳送至1434連線埠(Microsoft SQL Server開放連線埠),該蠕蟲傳播速度極快,其使用廣播數據包方式傳送自身代碼,每次均攻擊子網中所有255台可能存在機器。 易受攻擊的機器類型為所有安裝有Microsoft SQL Server 2000的NT系列伺服器,包括WinNT/Win2000/WinXP等。所幸該蠕蟲並未感染或者傳播檔案形式病毒體,純粹在記憶體中進行蔓延。 病毒體記憶體在字元串"h.dllhel32hkernQhounthickChGet"、"Qh32.dhws2_f"、"etQhsockf"、"toQhsend".該病毒利用的安全漏洞於2002年七月被發現並在隨後的MS SQL Server2000補丁包中得到修正。

病毒特徵

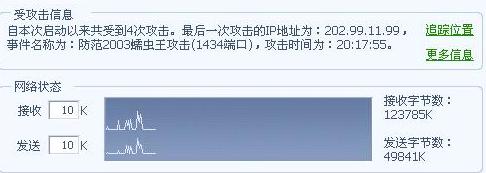

該蠕蟲攻擊安裝有Microsoft SQL 的NT系列伺服器,該病毒嘗試探測被攻擊機器的1434/udp連線埠,如果探測成功,則傳送376個位元組的蠕蟲代碼。1434/udp連線埠為Microsoft SQL開放連線埠。該連線埠在未打補丁的SQL Server平台上存在緩衝區溢出漏洞,使蠕蟲的後續代碼能夠得以機會在被攻擊機器上運行進一步傳播。 2003蠕蟲王病毒

2003蠕蟲王病毒

2003蠕蟲王病毒

2003蠕蟲王病毒該蠕蟲入侵MS SQL Server系統,運行於MS SQL Server 2000主程式sqlservr.exe應用程式進程空間,而MS SQL Server 2000擁有最高級別System許可權,因而該蠕蟲也獲得System級別許可權。 攻擊對象:未安裝MS SQL Server2000 SP3的系統

而由於該蠕蟲並沒有對自身是否已經侵入系統的判定,因而該蠕蟲造成的危害是顯然的,不停的嘗試入侵將會造成拒絕服務式攻擊,從而導致被攻擊機器停止服務癱瘓。

該蠕蟲由被攻擊機器中的sqlsort.dll存在的緩衝區溢出漏洞進行攻擊,獲得控制權。隨後分別從kernel32以及ws2_32.dll中獲得GetTickCount函式和socket以及sendto函式地址。緊接著調用 gettickcount函式,利用其返回值產生一個隨機數種子,並用此種子產生一個IP位址作為攻擊對象;隨後創建一個UDP socket,將自身代碼傳送到目的被攻擊機器的1434連線埠,隨後進入一個無限循環中,重複上述產生隨機數計算ip地址,發動攻擊一系列動作。

影響系統

Microsoft SQL Server 2000 SP2 | Microsoft SQL Server 2000 SP1 |

Microsoft SQL Server 2000 Desktop Engine | Microsoft SQL Server 2000 |

Microsoft Windows NT 4.0 SP6a | Microsoft Windows NT 4.0 SP6 |

Microsoft Windows NT 4.0 SP5 | Microsoft Windows NT 4.0 |

Microsoft Windows 2000 Server SP3 | Microsoft Windows 2000 Server SP2 |

Microsoft Windows 2000 Server SP1 | Microsoft Windows 2000 Advanced Server SP3 |

Microsoft Windows 2000 Advanced Server SP2 | Microsoft Windows 2000 Advanced Server SP1 |

是針對Microsoft SQL Server 2000的,利用了Microsoft SQL Server 2000服務遠程堆疊緩衝區溢出漏洞,SQL Server監聽UDP的1434連線埠,客戶端可以通過傳送訊息到這個連線埠來查詢目前可用的連線方式(連線方式可以是命名管道也可以是TCP),但是此程式存在嚴重漏洞,當客戶端傳送超長數據包時,將導致緩衝區溢出,惡意黑客利用此漏洞可以在遠程機器上執行自己準備好的惡意代碼。

解決方案

建議所有運行Microsoft SQL Server 2000和近期發現網路訪問異常的用戶按照以下解決方案操作:

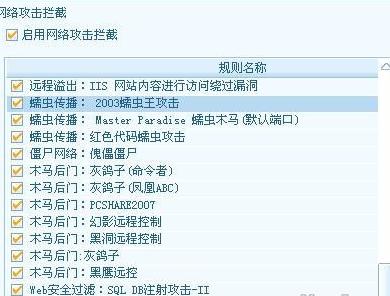

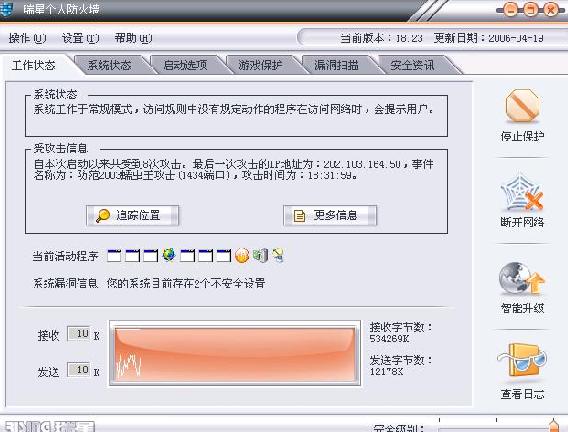

1、阻塞外部對內和內部對外的UDP/1434連線埠的訪問。 如果該步驟實現有困難可使用邊界防火牆或者路由器上或系統中的TCP-IP篩選來阻塞對本機UDP/1434連線埠的訪問。 2003蠕蟲王病毒

2003蠕蟲王病毒

2003蠕蟲王病毒

2003蠕蟲王病毒2、找到被感染的主機

在邊界路由器(或者防火牆)上進行檢查,也可啟動網路監視程式(譬如Sniffer Pro)進行檢查,找到網路中往目的連線埠為UDP/1434傳送大量數據的主機,這些主機極為可能感染了該蠕蟲。

如果不能確定,則認為所有運行Microsoft SQL Server 2000 而沒有安裝補丁程式的機器都是被感染的機器。

可以使用連線埠掃描程式對UDP/1434連線埠進行掃描來找到運行Microsoft SQL Server 2000的主機,但是由於UDP連線埠掃描並不準確,可以掃描TCP/1433連線埠找到運行SQL Server的主機。但需要注意的是,只有SQL Server 2000才會受到此蠕蟲的感染。

3、拔掉被感染主機的網線。

4、重新啟動所有被感染機器,以清除記憶體中的蠕蟲。關閉SQL Server服務以防止再次被蠕蟲感染。

5、插上被感染機器的網線

注意:如果由於某種原因無法從網路下載補丁進行安裝,因此可以在其他未被感染的主機上下載補丁,刻錄在光碟或者保存在其他移動介質上,然後再到被感染的主機上進行安裝。

比較區別

“2003蠕蟲王”在2003年初達到一個病毒的新高峰,這是繼紅色代碼病毒發作以來第二個造成全球網路混亂的記憶體型蠕蟲病毒。通過網路伺服器之間的記憶體進行傳播,在造成泛濫的同時又不留痕跡,將會成為網路病毒的新的傳播形式。這標誌著網路病毒開始進入一個新的時代—網路傳播、破壞時代。

分析紅色代碼病毒

感染對象:紅色代碼病毒只感染WIN2000 Server英文版,而“紅色代碼II”則能感染WIN2000 Server的中、英文版。

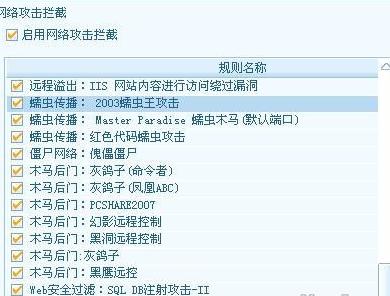

進入系統:通過IIS服務的.ida漏洞進入系統 2003蠕蟲王病毒

2003蠕蟲王病毒

2003蠕蟲王病毒

2003蠕蟲王病毒病毒傳播:紅色代碼病毒通過漏洞進入記憶體後,會建立100個執行緒,然後隨機產生新的IP位址並對其發起攻擊,這種反覆攻擊系統並且在主機之間的記憶體中來回穿梭從而形成一種拒絕服務類型的效果,使網路癱瘓。“紅色代碼II”病毒則會建立300—600個執行緒進行傳染,並且病毒本身還攜帶了一個木馬病毒。

病毒特性:利用漏洞只通過伺服器之間的記憶體進行傳播,中間沒有檔案操作。

分析2003蠕蟲王病毒

感染對象:2003蠕蟲王病毒可以感染WIN NT/2000且安裝了SQL Server 2000的伺服器。

進入系統:通過SQL Server2000監聽UDP的1434連線埠的漏洞進入系統。

病毒傳播: 該病毒進入記憶體後,就調用系統功能,產生偽IP位址,然後對這些IP位址進行攻擊。

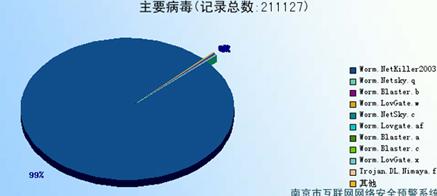

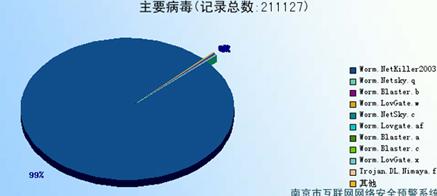

病毒破壞:該病毒向外部循環傳送同樣的數據包時,會造成主幹網路數據擁塞,同時本機CPU資源99%被占用,將導致本機拒絕服務。

病毒特性:利用漏洞只通過伺服器之間的記憶體進行傳播,中間沒有檔案操作。

通過以上分析可以看出這類病毒的特性,就是利用漏洞只通過伺服器之間的記憶體進行傳播,中間沒有檔案操作,那么對於這類病毒的通用方法是:

方法一、對於這類記憶體型病毒,只要拔掉網線就可以立刻將病毒消滅,但並不能防止再次被病毒感染。

方法二、對於可以隨時關機的計算機來說,可以先拔掉網線,然後給系統打上相應補丁,這樣病毒就無法進入系統。

分析評論

專家解析造毒者特徵:多為光棍破壞欲強 男性、計算機迷,沒有女朋友,年齡在14歲至34歲之間。這就是常見的製造病毒者的個人檔案。防毒軟體廠商Sophos公司CEO-Jan Hruska在接受路透社採訪時表示,這就是多數造毒者的共同特徵。 2003蠕蟲王病毒

2003蠕蟲王病毒

2003蠕蟲王病毒

2003蠕蟲王病毒Jan Hruska稱,目前每月約有1000多種計算機病毒問世,而且多以新作業系統為目標,他說,幾乎所有案例中的病毒製造者都是年齡在14-34歲間、沉溺於計算機的男性。“而且,他們長期缺乏愛人相伴,通常不擅長社會交際,常忍不住要撰寫一些能自行複製的程式代碼。對他們而言,這是一種電子形式的塗鴉破壞。”

這些人製造的病毒破壞力非常大,據了解,22歲的威爾斯病毒製造者兼網頁設計師Simon Vallor在1月份因散播了三種由電子郵件大量傳遞的計算機病毒而被判入獄兩年,這些病毒感染了42個國家和地區的2.7萬多台計算機。2月上旬,“2003蠕蟲王”病毒則在10分鐘之內傳遍全球,幾乎造成韓國網路接入癱瘓,並使部分美國銀行自動取款機工作暫停。

2003蠕蟲王病毒敲響警鐘

信息安全是個老生常談的話題,但今年1月25日爆發的攻擊微軟SQL Server資料庫的“2003蠕蟲王”病毒卻為這個話題帶來了不少的新意。

“2003蠕蟲王”爆發後的情形已被媒體報導得淋漓盡致,而有關“2003蠕蟲王”的背景知識應有助於這個話題的探討。去年7月,微軟發布了有關這個漏洞的安全公告,並在網上提供“補丁程式”;8月,英國安全專家、NGS公司創始人之一David Litchfield在《黑帽子簡報》上公布了他的演示這個漏洞的程式,現已查明,“2003蠕蟲王”病毒的核心代碼正是源自Litchfield的這段程式。

以軟體工程學的觀點來看,當軟體達到一定的複雜程度時,其中的Bug是不可除盡的,因此,軟體質量只有優劣之分,而不可能做到完美無瑕。儘管軟體廠商都在努力完善其產品的質量,但因產品質量帶來的安全問題始終是相伴軟體套用之“痛”。Oracle公司2月中旬在NGS發現其最新的資料庫軟體6個安全漏洞後在網上公布了相應的補丁程式,就又是一例。

人們固然要關心“軟體廠商在提高自己產品質量和保障正版用戶信息安全上負有不可推卸的責任”,但也不應忽視“2003蠕蟲王”在漏洞公布機制和應急機制方面帶來的新啟示。

現在市面上有不少漏洞掃描工具,安全軟體廠商也極力推薦用戶使用。但筆者卻認為,這種做法不妥當:漏洞掃描工具是個既可為用戶所用也可為病毒和黑客所用的“雙刃劍”,由於雙方在信息安全知識結構上的差距,加之用戶的疏忽,這把“雙刃劍”往往會變成指向用戶的“單刃刀”。掃描工具的使用是必須的,但應當受到嚴格的限制,應該由具有公信力的第三方非營利機構行使對企業級用戶信息系統的漏洞掃描職責,費用可強制性地從軟體企業相關軟體銷售收入中扣除。

“2003蠕蟲王”爆發後,微軟中國公司表示以解決問題為重,免費為所有(包括盜版使用者)提供補丁光碟,但這多少有些亡羊補牢,如果微軟在漏洞公布後就為正版企業級用戶提供這種服務,“2003蠕蟲王”可能就不會這么肆意地為非作歹了。當然,其他軟體公司也面臨著同樣的問題,更有甚者,還將漏洞的修復包含在企業級用戶購買的技術服務中。因此,筆者不揣冒昧地建議——能否強制地要求所有在國內銷售企業級軟體的廠商必須在漏洞補丁公布後,限期為正版用戶提供免費的補丁服務。

這是一個本可避免的網際網路災難,值得慶幸的是,“2003蠕蟲王”只是阻塞了網路(其影響只是波及到依託網路提供的服務),而數據沒有遭受滅頂之災。從這個意義上來講,我們應該把“2003蠕蟲王”視作一種警告,但願所有的人都能因之而警醒。

蠕蟲病毒背景知識介紹

“蠕蟲”病毒由兩部分組成:一個主程式和另一個是引導程式。主程式一旦在計算機中得到建立,就可以去收集與當前機器聯網的其他機器的信息,它能通過讀取公共配置檔案並檢測當前機器的聯網狀態信息,嘗試利用系統的缺陷在遠程機器上建立引導程式。就是這個一般被稱作是引導程式或類似於“釣魚”的小程式,把“蠕蟲”病毒帶入了它所感染的每一台機器中。

“蠕蟲”病毒程式能夠常駐於一台或多台機器中,並有自動重新定位(autorelocation)的能力。假如它能夠檢測到網路中的某台機器沒有被占用,它就把自身的一個拷貝(一個程式段)傳送到那台機器。每個程式段都能把自身的拷貝重新定位於另一台機器上,並且能夠識別出它自己所占用的哪台機器。

在網路環境下,蠕蟲病毒可以按指數增長模式進行傳染。蠕蟲病毒侵入計算機網路,可以導致計算機網路效率急劇下降、系統資源遭到嚴重破壞,短時間內造成網路系統的癱瘓。因此網路環境下蠕蟲病毒防治必將成為計算機防毒領域的研究重點。

在網路環境中,蠕蟲病毒具有一些新的特性:

(1)傳染方式多

(2)傳播速度快

在單機上,病毒只能通過軟碟從一台計算機傳染到另一台計算機,而在網路中則可以通過網路通信機制,藉助高速電纜進行迅速擴散。

由於蠕蟲病毒在網路中傳染速度非常快,使其擴散範圍很大,不但能迅速傳染區域網路內所有計算機,還能通過遠程工作站將蠕蟲病毒在一瞬間傳播到千里之外。

2003蠕蟲王病毒

2003蠕蟲王病毒