密碼學中的高級加密標準(Advanced Encryption Standard,AES),又稱Rijndael加密法,是美國聯邦政府採用的一種區塊加密標準。

基本介紹

- 中文名:高級加密標準

- 外文名:Advanced Encryption Standard

- 設計:Joan Daemen

- 功能:替代原先的DES

簡介

解釋

沿革

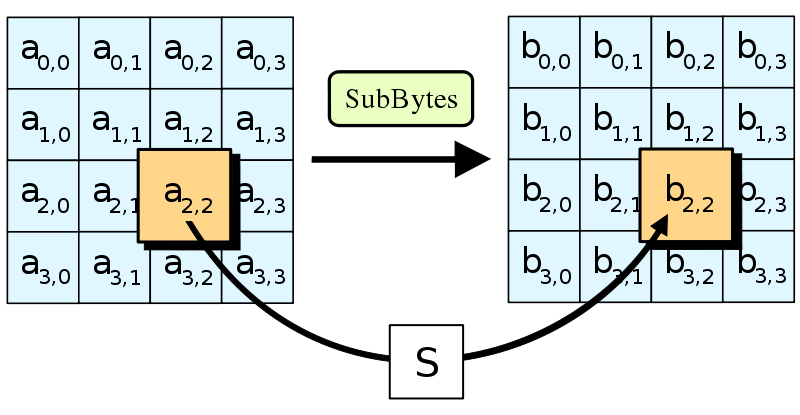

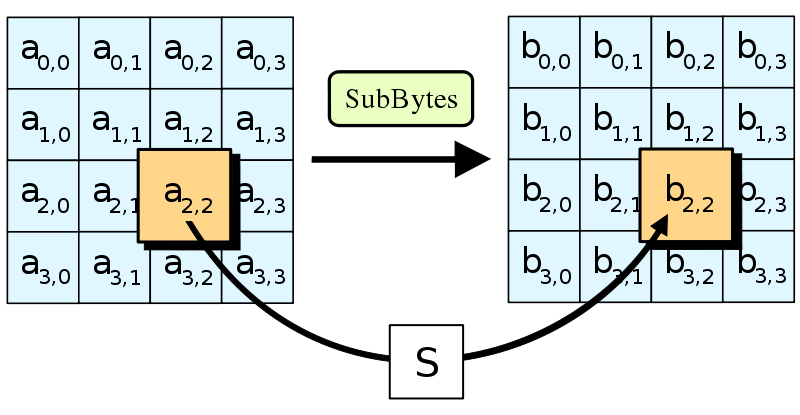

SubBytes是AES算法四步驟之一

SubBytes是AES算法四步驟之一密碼說明

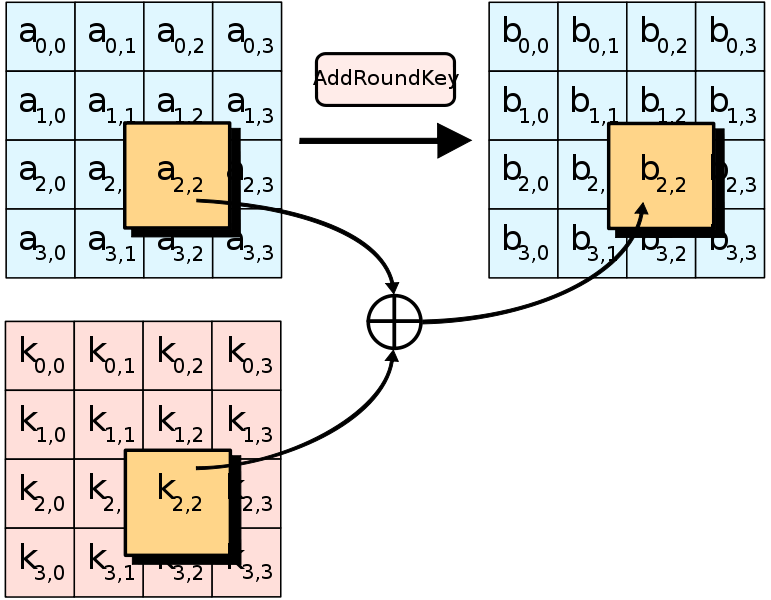

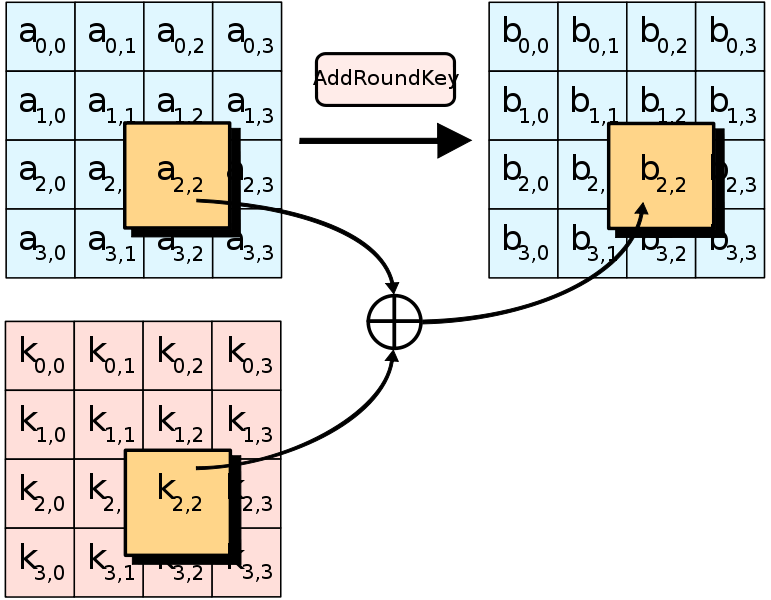

AddRoundKey

將每個狀態中的位元組與該回合金鑰做異或

將每個狀態中的位元組與該回合金鑰做異或

密碼學中的高級加密標準(Advanced Encryption Standard,AES),又稱Rijndael加密法,是美國聯邦政府採用的一種區塊加密標準。

SubBytes是AES算法四步驟之一

SubBytes是AES算法四步驟之一 將每個狀態中的位元組與該回合金鑰做異或

將每個狀態中的位元組與該回合金鑰做異或密碼學中的高級加密標準(Advanced Encryption Standard,AES),又稱Rijndael加密法,是美國聯邦政府採用的一種區塊加密標準。...

高級加密標準(英語:Advanced Encryption Standard,縮寫:AES),在密碼學中又稱Rijndael加密法,是美國聯邦政府採用的一種區塊加密標準。這個標準用來替代原先的DES,已經被...

AES加密標準又稱為高級加密標準Rijndael加密法,是美國國家標準技術研究所NIST旨在取代DES的21世紀的加密標準。AES的基本要求是,採用對稱分組密碼體制,密鑰長度可以為128...

2、 高級加密標準AES(Advanced Encryption Standard) Rijndael和AES候選算法:RC6, MARS, Twofish, Serpent, CAST-256 1997年4月15日美國國家標準技術研究所NIST發起...

Rijndael(讀作rain-dahl)是由美國國家標準與技術協會(NIST)所選的高級加密標準(AES)的候選算法。...

12.3 高級加密標準12.4 本章小結12.5 本章習題第13章 公開密鑰加密技術13.1 公開密鑰加密技術簡介13.2 幾類經典的公開密鑰加密系統13.3 本章小結...

簡介MIFARE Plus具有包括“高級加密標準(AES)”加密技術在內的多重安全保障,同時能幫助客戶從當前的MIFARE Classic部署便捷地進行升級,同時兼容S50,及S70卡,安全性更...

高級加密標準(advanced encryption standards, AES)算法自公布之日起,就一直存在關於DES能夠 提供多少安全性的爭議。即使是安全的算法也需要 定期更換,在這個前提下,...

2.2 數據加密標準2.2.1 數據加密標準簡介2.2.2 數據加密標準算法2.3 高級加密標準2.3.1 高級加密標準簡介2.3.2 Rijndael的數學基礎和設計思想2.3.3 ...

aes-ccmp高級加密標準 - Counter CBC-MAC Protocol。在 IEEE 802.11i 標準中制訂的無線傳輸隱私保護的新方法。AES-CCMP 提供了比 TKIP 更強有力的加密方法。...

3.5高級加密標準——AES 3.5.1 AES算法的數學基礎 3.5.2算法的總體描述 3.5.3算法的基本變換 3.5.4密鑰擴展算法 3.5.5解密算法 3.6分組密碼的工作模式...

第4章 數據加密標準 第5章 高級加密標準:Rijndael 第6章 RSA算法 第7章 離散對數 第8章 數字簽名 第9章 電子商務與數字現金 第10章 秘密共享方案 第11章 ...

4.1.1 加密技術的術語4.1.2 加密組件4.1.3 密碼機制4.1.4 一般的問題4.2 對稱加密技術4.2.1 數字加密標準4.2.2 三重DES4.2.3 高級加密標準...

3.2.2 DES加密解密原理 3.2.3 DES的安全性 3.2.4 多重DES 3.3 高級加密標準AES 3.3.1 AES概述 3.3.2 AES加密數學基礎 3.3.3 AES加密原理 3.3...

12.2.6 密碼加密……25912.2.7 高級加密標準:Rijndael……26012.2.8 其他私鑰算法……26112.3 公鑰加密……26112.3.1 公鑰加密……261...

對於某些客人而言,泄露的信息還包括支付卡號和支付卡有效期,但支付卡號已通過高級加密標準(AES-128)加密。 [3] 參考資料 1. 2018世界品牌500強榜單 .世界品牌...

您的數據能夠保密,多虧了密碼保護和128位AES(高級加密標準)加密。密碼管理器自動鎖定比便進一步保護您的數據。 免費版本只限於使用5個條目。詞條標籤: 軟體 圖集 ...

在密碼學裡,SHARK被認為是一種Rijndael加密法(高級加密標準)前身的區塊加密。...... 在密碼學裡,SHARK被認為是一種Rijndael加密法(高級加密標準)前身的區塊加密。...

《21世紀高等學校信息安全專業規劃教材:計算機網路安全》系統介紹了計算機網路安全知識和理論,內容包括計算機網路安全概述、對稱密碼學、高級加密標準、公鑰密碼學、訊息...

該程式可以讓你通過低級加密和標準的運算法則來加密保護你的資料夾,比如DES(數據加密標準)或者RIJNDAEL(高級加密標準).它是真正的加密你所有的數據,且該過程是不可...

它已被更新的DRM方案取代,例如可記錄媒體內容保護(CPRM),或HD DVD和藍光光碟使用的高級訪問內容系統(AACS)DRM方案中的高級加密標準(AES)。分別為56位和128位密鑰...

Sunantek:採用標準化TCP/IP協定進行網路通信,使用License高級加密算法進行認證授權。[3][4] SafeNet:國際領先的硬體加密鎖提供商,擁有Sentinel,HASP及加密狗品牌。率...