基本介紹

- 中文名:資料庫防火牆

- 外文名:DBFirewall

- 本質:資料庫安全技術

- 所屬學科:網路工程

背景,簡介,核心功能,特點,部署,防護能力,

背景

隨著網際網路技術和信息技術的迅速發展,以資料庫為基礎的信息系統在經濟、金融、醫療等領域的信息基礎設施建設中得到了廣泛的套用,越來越多的數據信息被不同組織和機構(例如,統計部門、醫院、保險公司等)蒐集、存儲以及發布,其中大量信息被用於行業合作和數據共享。但是在新的網路環境中,由於信息的易獲取性,這些包含在資料庫系統中的關乎國家安全、商業或技術機密、個人隱私等涉密信息將面臨更多的安全威脅。當前,日益增長的信息泄露問題已然成為影響社會和諧的一大障礙。

數據泄漏事件幾乎覆蓋所有行業,例如:

(1) 金融行業:2012年4月,visa信用卡泄密事件致使150萬個賬戶受影響。

(2) 政府部門:2011年12月,廣東公安廳技術漏洞致444萬出入境數據泄漏。

(3) 網際網路:2011年歲末,數據泄密信息過億,其中噹噹網1200萬用戶信息泄漏;支付寶賬戶泄漏達1500萬到2500萬;CSDN 600餘萬用戶信息泄漏。

(4) 電信行業:2011年3月,陝西移動1394萬用戶信息被盜。

(5) 醫療行業:2008年深圳4萬餘名孕婦信息泄漏。

由上述案例可見,數據泄漏無處不在,且愈演愈烈。據Verizon公司的數據泄漏調查報告統計顯示:有90%以上的數據泄漏是由資料庫被盜引起的。

現有邊界防禦安全產品和解決方案均採用被動防禦技術,無法從根本上解決各組織資料庫數據所面臨的安全威脅和風險,解決資料庫數據安全需要專用的資料庫安全設備從根本上解決數據安全問題。

簡介

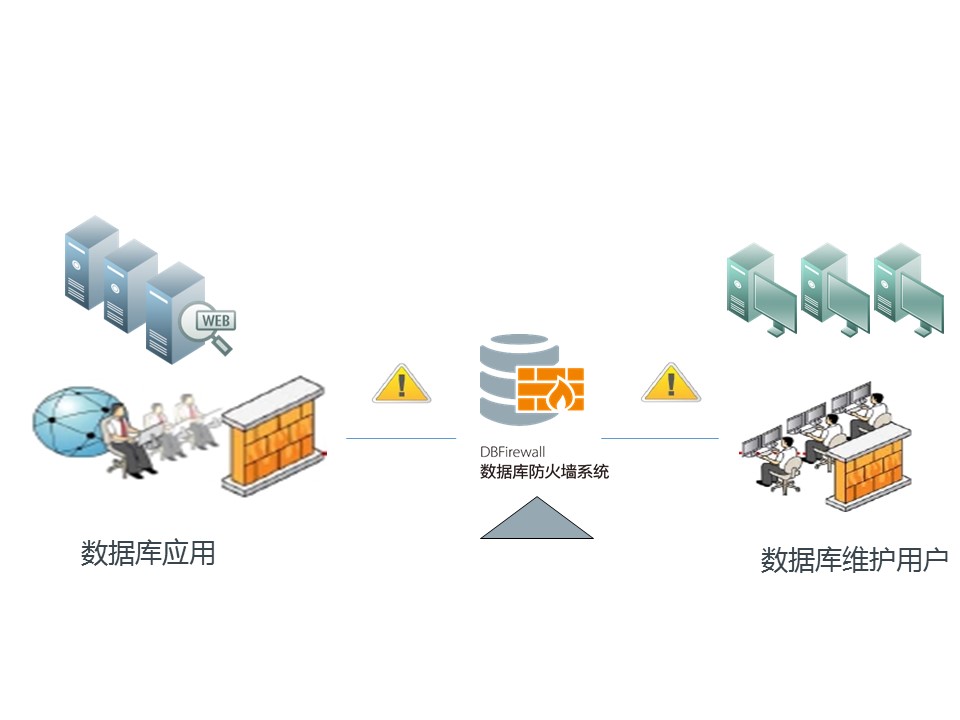

資料庫防火牆技術是針對關係型資料庫保護需求應運而生的一種資料庫安全主動防禦技術,資料庫防火牆部署於套用伺服器和資料庫之間。用戶必須通過該系統才能對資料庫進行訪問或管理。資料庫防火牆所採用的主動防禦技術能夠主動實時監控、識別、告警、阻擋繞過企業網路邊界(FireWall、IDS\IPS等)防護的外部數據攻擊、來自於內部的高許可權用戶(DBA、開發人員、第三方外包服務提供商)的數據竊取、破壞、損壞的等,從資料庫SQL語句精細化控制的技術層面,提供一種主動安全防禦措施,並且,結合獨立於資料庫的安全訪問控制規則,幫助用戶應對來自內部和外部的數據安全威脅。資料庫防火牆技術使用了《一種基於通信協定和SQL語法的資料庫自動發現方法的專利技術》。

核心功能

- 禁止直接訪問資料庫的通道:資料庫防火牆部署介於資料庫伺服器和套用伺服器之間,禁止直接訪問的通道,防止資料庫隱通道對資料庫的攻擊。

- 二次認證:基於獨創的“連線六元組【機器指紋(不可偽造)、IP位址、MAC地址、用戶、應用程式、時間段】”授權單位,應用程式對資料庫的訪問,必須經過資料庫防火牆和資料庫自身兩層身份認證。

- 攻擊保護:實時檢測用戶對資料庫進行的SQL注入和緩衝區溢出攻擊。並報警或者阻止攻擊行為,同時詳細的審計下攻擊操作發生的時間、來源IP、登錄資料庫的用戶名、攻擊代碼等詳細信息。

- 連線監控:實時的監控所有到資料庫的連線信息、運算元、違規數等。管理員可以斷開指定的連線。

- 安全審計:系統能夠審計對資料庫伺服器的訪問情況。包括用戶名、程式名、IP位址、請求的資料庫、連線建立的時間、連線斷開的時間、通信量大小、執行結果等等信息。並提供靈活的回放日誌查詢分析功能,並可以生存報表。

- 審計探針:本系統在作為資料庫防火牆的同時,還可以作為資料庫審計系統的數據獲取引擎,將通信內容傳送到審計系統中。

- 細粒度許可權控制:按照SQL操作類型包括Select、Insert、Update、Delete,對象擁有者,及基於表、視圖對象、列進行許可權控制

- 精準SQL語法分析:高性能SQL語義分析引擎,對資料庫的SQL語句操作,進行實時捕獲、識別、分類

- 自動SQL學習:基於自學習機制的風險管控模型,主動監控資料庫活動,防止未授權的資料庫訪問、SQL注入、許可權或角色升級,以及對敏感數據的非法訪問等。

- 透明部署:無須改變網路結構、套用部署、應用程式內部邏輯、前端用戶習慣等

特點

- 支持橋接、網關和混合接入方式

- 基於硬體的BYPASS能力,防止單點失效

- 多執行緒技術和快取技術,支持高並發連線

- 配置管理採用瀏覽器界面,方便學習和使用

- 現有應用程式與透明資料庫防火牆之間可以無縫連線,部署和配置過程簡單

- 可以靈活的對每個應用程式的訪問許可權進行配置,可以選擇全部放行、到資料庫級別、模式級別、表級別、欄位級別的許可權控制

- 支持基於安全等級標記的訪問控制策略

- 可以選擇違規回響策略,審計、拒絕訪問

- 可以配置審計的內容,對於違規等重要的事件,系統進行強制審計。用戶也可以選擇對常規操作進行審計

- 先進的查詢功能,並可以使用多個查詢條件,包括時間、IP、用戶名、風險等級等

- 支持雙機熱備功能,保障連續服務能力

部署

DBFirewall支持兩種串聯模式: 透明網橋模式:在網路上物理串聯接入DBFirewall設備,所

有用戶訪問的網路流量都串聯流經設備;通過透明網橋技術,客戶端看到的資料庫地址不變。

代理接入模式:網路上並聯接入DBFirewall設備,客戶端邏輯連線防火牆設備地址,防火牆設備轉發流量到資料庫伺服器;通過代理接入模式,網路拓撲結構不變。

旁路部署模式

DBFirewall設備不直接接入網路,而是通過TAP、SPAN等技術將網路流量映射到防火牆設備;通過旁路部署模式既不改變網路拓撲,也不在套用鏈路上增加新的設備點。

有用戶訪問的網路流量都串聯流經設備;通過透明網橋技術,客戶端看到的資料庫地址不變。

代理接入模式:網路上並聯接入DBFirewall設備,客戶端邏輯連線防火牆設備地址,防火牆設備轉發流量到資料庫伺服器;通過代理接入模式,網路拓撲結構不變。

旁路部署模式

DBFirewall設備不直接接入網路,而是通過TAP、SPAN等技術將網路流量映射到防火牆設備;通過旁路部署模式既不改變網路拓撲,也不在套用鏈路上增加新的設備點。

防護能力

防止外部黑客攻擊威脅:黑客利用Web套用漏洞,進行SQL注入;或以Web套用伺服器為跳板,利用資料庫自身漏洞攻擊和侵入。

防護:通過虛擬補丁技術捕獲和阻斷漏洞攻擊行為,通過SQL注入特徵庫捕獲和阻斷SQL注入行為。

防止內部高危操作

威脅:系統維護人員、外包人員、開發人員等,擁有直接訪問資料庫的許可權,有意無意的高危操作對數據造成破壞。

防護:通過限定更新和刪除影響行、限定無Where的更新和刪除操作、限定drop、truncate等高危操作避免大規模損失。

防止敏感數據泄漏

威脅:黑客、開發人員可以通過套用批量下載敏感數據,內部維護人員遠程或本地批量導出敏感數據。

防護:限定數據查詢和下載數量、限定敏感數據訪問的用戶、地點和時間。

審計追蹤非法行為

威脅:業務人員在利益誘惑下,通過業務系統提供的功能完成對敏感信息的訪問,進行信息的售賣和數據篡改。

防護:提供對所有數據訪問行為的記錄,對風險行為進行SysLog、郵件、簡訊等方式的告警,提供事後追蹤分析工具。

防護:通過虛擬補丁技術捕獲和阻斷漏洞攻擊行為,通過SQL注入特徵庫捕獲和阻斷SQL注入行為。

防止內部高危操作

威脅:系統維護人員、外包人員、開發人員等,擁有直接訪問資料庫的許可權,有意無意的高危操作對數據造成破壞。

防護:通過限定更新和刪除影響行、限定無Where的更新和刪除操作、限定drop、truncate等高危操作避免大規模損失。

防止敏感數據泄漏

威脅:黑客、開發人員可以通過套用批量下載敏感數據,內部維護人員遠程或本地批量導出敏感數據。

防護:限定數據查詢和下載數量、限定敏感數據訪問的用戶、地點和時間。

審計追蹤非法行為

威脅:業務人員在利益誘惑下,通過業務系統提供的功能完成對敏感信息的訪問,進行信息的售賣和數據篡改。

防護:提供對所有數據訪問行為的記錄,對風險行為進行SysLog、郵件、簡訊等方式的告警,提供事後追蹤分析工具。