概念原理

訪問控制的概念及要素

訪問控制(Access Control)指系統對用戶身份及其所屬的預先定義的策略組限制其使用數據資源能力的手段。通常用於系統管理員控制用戶對伺服器、目錄、檔案等網路資源的訪問。訪問控制是系統保密性、完整性、可用性和合法使用性的重要基礎,是網路安全防範和資源保護的關鍵策略之一,也是主體依據某些控制策略或許可權對客體本身或其資源進行的不同授權訪問。

訪問控制的主要目的是限制訪問主體對客體的訪問,從而保障數據資源在合法範圍內得以有效使用和管理。為了達到上述目的,訪問控制需要完成兩個任務:識別和確認訪問系統的用戶、決定該用戶可以對某一系統資源進行何種類型的訪問。

訪問控制包括三個要素:主體、客體和控制策略。

(1)主體S(Subject)。是指提出訪問資源具體請求。是某一操作動作的發起者,但不一定是動作的執行者,可能是某一用戶,也可以是用戶啟動的進程、服務和設備等。

(2)客體O(Object)。是指被訪問資源的實體。所有可以被操作的信息、資源、對象都可以是客體。客體可以是信息、檔案、記錄等集合體,也可以是網路上硬體設施、無限通信中的終端,甚至可以包含另外一個客體。

(3)控制策略A(Attribution)。是主體對客體的相關訪問規則集合,即屬性集合。訪問策略體現了一種授權行為,也是客體對主體某些操作行為的默認。

訪問控制的功能及原理

訪問控制的主要功能包括:保證合法用戶訪問受權保護的網路資源,防止非法的主體進入受保護的網路資源,或防止合法用戶對受保護的網路資源進行非授權的訪問。訪問控制首先需要對用戶身份的合法性進行驗證,同時利用控制策略進行選用和管理工作。當用戶身份和訪問許可權驗證之後,還需要對越權操作進行監控。因此,訪問控制的內容包括認證、控制策略實現和安全審計,其功能及原理如圖1所示。

(1)認證。包括主體對客體的識別及客體對主體的檢驗確認。

(2)控制策略。通過合理地設定控制規則集合,確保用戶對信息資源在授權範圍內的合法使用。既要確保授權用戶的合理使用,又要防止非法用戶侵權進入系統,使重要信息資源泄露。同時對合法用戶,也不能越權行使許可權以外的功能及訪問範圍。

(3)安全審計。系統可以自動根據用戶的訪問許可權,對計算機網路環境下的有關活動或行為進行系統的、獨立的檢查驗證,並做出相應評價與審計。 圖1 訪問控制功能及原理

類型機制

訪問控制可以分為兩個層次:物理訪問控制和邏輯訪問控制。物理訪問控制如符合標準規定的用戶、設備、門、鎖和安全環境等方面的要求,而邏輯訪問控制則是在數據、套用、系統、網路和許可權等層面進行實現的。對銀行、證券等重要金融機構的網站,信息安全重點關注的是二者兼顧,物理訪問控制則主要由其他類型的安全部門負責。

訪問控制的類型

主要的訪問控制類型有3種模式:自主訪問控制(DAC)、強制訪問控制(MAC)和基於角色訪問控制(RBAC)。

1)自主訪問控制

自主訪問控制(Discretionary Access Control,DAC)是一種接入控制服務,通過執行基於系統實體身份及其到系統資源的接入授權。包括在檔案,資料夾和共享資源中設定許可。用戶有權對自身所創建的檔案、數據表等訪問對象進行訪問,並可將其訪問權授予其他用戶或收回其訪問許可權。允許訪問對象的屬主制定針對該對象訪問的控制策略,通常,可通過訪問控制列表來限定針對客體可執行的操作。

①每個客體有一個所有者,可按照各自意願將客體訪問控制許可權授予其他主體。

②各客體都擁有一個限定主體對其訪問許可權的訪問控制列表(ACL)。

③每次訪問時都以基於訪問控制列表檢查用戶標誌,實現對其訪問許可權控制。

④DAC的有效性依賴於資源的所有者對安全政策的正確理解和有效落實。

DAC提供了適合多種系統環境的靈活方便的數據訪問方式,是套用最廣泛的訪問控制策略。然而,它所提供的安全性可被非法用戶繞過,授權用戶在獲得訪問某資源的許可權後,可能傳送給其他用戶。主要是在自由訪問策略中,用戶獲得檔案訪問後,若不限制對該檔案信息的操作,即沒有限制數據信息的分發。所以DAC提供的安全性相對較低,無法對系統資源提供嚴格保護。

2)強制訪問控制

強制訪問控制(MAC)是系統強制主體服從訪問控制策略。是由系統對用戶所創建的對象,按照規定的規則控制用戶許可權及操作對象的訪問。主要特徵是對所有主體及其所控制的進程、檔案、段、設備等客體實施強制訪問控制。在MAC中,每個用戶及檔案都被賦予一定的安全級別,只有系統管理員才可確定用戶和組的訪問許可權,用戶不能改變自身或任何客體的安全級別。系統通過比較用戶和訪問檔案的安全級別,決定用戶是否可以訪問該檔案。此外,MAC不允許通過進程生成已分享檔案,以通過已分享檔案將信息在進程中傳遞。MAC可通過使用敏感標籤對所有用戶和資源強制執行安全策略,一般採用3種方法:限制訪問控制、過程控制和系統限制。MAC常用於多級安全軍事系統,對專用或簡單系統較有效,但對通用或大型系統並不太有效。

MAC的安全級別有多種定義方式,常用的分為4級:絕密級(Top Secret)、秘密級(Secret)、機密級(Confidential)和無級別級(Unclas sified),其中T>S>C>U。所有系統中的主體(用戶,進程)和客體(檔案,數據)都分配安全標籤,以標識安全等級。

通常MAC與DAC結合使用,並實施一些附加的、更強的訪問限制。一個主體只有通過自主與強制性訪問限制檢查後,才能訪問其客體。用戶可利用DAC來防範其他用戶對自己客體的攻擊,由於用戶不能直接改變強制訪問控制屬性,所以強制訪問控制提供了一個不可逾越的、更強的安全保護層,以防範偶然或故意地濫用DAC。

3)基於角色的訪問控制

角色(Role)是一定數量的許可權的集合。指完成一項任務必須訪問的資源及相應操作許可權的集合。角色作為一個用戶與許可權的代理層,表示為許可權和用戶的關係,所有的授權應該給予角色而不是直接給用戶或用戶組。

基於角色的訪問控制(Role-Based Access Control,RBAC)是通過對角色的訪問所進行的控制。使許可權與角色相關聯,用戶通過成為適當角色的成員而得到其角色的許可權。可極大地簡化許可權管理。為了完成某項工作創建角色,用戶可依其責任和資格分派相應的角色,角色可依新需求和系統合併賦予新許可權,而許可權也可根據需要從某角色中收回。減小了授權管理的複雜性,降低管理開銷,提高企業安全策略的靈活性。

RBAC模型的授權管理方法,主要有3種:

①根據任務需要定義具體不同的角色。

②為不同角色分配資源和操作許可權。

③給一個用戶組(Group,許可權分配的單位與載體)指定一個角色。

RBAC支持三個著名的安全原則:最小許可權原則、責任分離原則和數據抽象原則。前者可將其角色配置成完成任務所需要的最小許可權集。第二個原則可通過調用相互獨立互斥的角色共同完成特殊任務,如核對賬目等。後者可通過許可權的抽象控制一些操作,如財務操作可用借款、存款等抽象許可權,而不用作業系統提供的典型的讀、寫和執行許可權。這些原則需要通過RBAC各部件的具體配置才可實現。

訪問控制機制

訪問控制機制是檢測和防止系統未授權訪問,並對保護資源所採取的各種措施。是在檔案系統中廣泛套用的安全防護方法,一般在作業系統的控制下,按照事先確定的規則決定是否允許主體訪問客體,貫穿於系統全過程。

訪問控制矩陣(Access Contro1 Matrix)是最初實現訪問控制機制的概念模型,以二維矩陣規定主體和客體間的訪問許可權。其行表示主體的訪問許可權屬性,列表示客體的訪問許可權屬性,矩陣格表示所在行的主體對所在列的客體的訪問授權,空格為未授權,Y為有操作授權。以確保系統操作按此矩陣授權進行訪問。通過引用監控器協調客體對主體訪問,實現認證與訪問控制的分離。在實際套用中,對於較大系統,由於訪問控制矩陣將變得非常大,其中許多空格,造成較大的存儲空間浪費,因此,較少利用矩陣方式,主要採用以下2種方法。

1)訪問控制列表

訪問控制列表(Access Control List,ACL)是套用在路由器接口的指令列表,用於路由器利用源地址、目的地址、連線埠號等的特定指示條件對數據包的抉擇。是以檔案為中心建立訪問許可權表,表中記載了該檔案的訪問用戶名和權隸屬關係。利用ACL,容易判斷出對特定客體的授權訪問,可訪問的主體和訪問許可權等。當將該客體的ACL置為空,可撤消特定客體的授權訪問。

基於ACL的訪問控制策略簡單實用。在查詢特定主體訪問客體時,雖然需要遍歷查詢所有客體的ACL,耗費較多資源,但仍是一種成熟且有效的訪問控制方法。許多通用的作業系統都使用ACL來提供該項服務。如Unix和VMS系統利用ACL的簡略方式,以少量工作組的形式,而不許單個個體出現,可極大地縮減列表大小,增加系統效率。

2)能力關係表

能力關係表(Capabilities List)是以用戶為中心建立訪問許可權表。與ACL相反,表中規定了該用戶可訪問的檔案名稱及許可權,利用此表可方便地查詢一個主體的所有授權。相反,檢索具有授權訪問特定客體的所有主體,則需查遍所有主體的能力關係表。

單點登入的訪問管理

通過介紹單點登入SSO的基本概念和優勢,主要優點是,可集中存儲用戶身份信息,用戶只需一次向伺服器驗證身份,即可使用多個系統的資源,無需再向各客戶機驗證身份,可提高網路用戶的效率,減少網路操作的成本,增強網路安全性。根據登入的套用類型不同,可將SSO分為3種類型。

1)對桌面資源的統一訪問管理

對桌面資源的訪問管理,包括兩個方面:

①登入Windows後統一訪問Microsoft套用資源。Windows本身就是一個“SSO”系統。隨著.NET技術的發展,“Microsoft SSO”將成為現實。通過Active Directory的用戶組策略並結合SMS工具,可實現桌面策略的統一制定和統一管理。

②登入Windows後訪問其他套用資源。根據Microsoft的軟體策略,Windows並不主動提供與其他系統的直接連線。現在,已經有第三方產品提供上述功能,利用Active Directory存儲其他套用的用戶信息,間接實現對這些套用的SSO服務。

2)Web單點登入

由於Web技術體系架構便捷,對Web資源的統一訪問管理易於實現。在目前的訪問管理產品中,Web訪問管理產品最為成熟。Web訪問管理系統一般與企業信息門戶結合使用,提供完整的Web SSO解決方案。

3)傳統C/S 結構套用的統一訪問管理

在傳統C/S 結構套用上,實現管理前台的統一或統一入口是關鍵。採用Web客戶端作為前台是企業最為常見的一種解決方案。

在後台集成方面,可以利用基於集成平台的安全服務組件或不基於集成平台的安全服務API,通過調用信息安全基礎設施提供的訪問管理服務,實現統一訪問管理。

在不同的套用系統之間,同時傳遞身份認證和授權信息是傳統C/S結構的統一訪問管理系統面臨的另一項任務。採用集成平台進行認證和授權信息的傳遞是當前發展的一種趨勢。可對C/S結構套用的統一訪問管理結合信息匯流排(EAI)平台建設一同進行。

安全策略

訪問控制的安全策略是指在某個自治區域內(屬於某個組織的一系列處理和通信資源範疇),用於所有與安全相關活動的一套訪問控制規則。由此安全區域中的安全權力機構建立,並由此安全控制機構來描述和實現。訪問控制的安全策略有三種類型:基於身份的安全策略、基於規則的安全策略和綜合訪問控制方式。

安全策略實施原則

訪問控制安全策略原則集中在主體、客體和安全控制規則集三者之間的關係。

(1)最小特權原則。在主體執行操作時,按照主體所需權利的最小化原則分配給主體權力。優點是最大限度地限制了主體實施授權行為,可避免來自突發事件、操作錯誤和未授權主體等意外情況的危險。為了達到一定目的,主體必須執行一定操作,但只能做被允許的操作,其他操作除外。這是抑制特洛伊木馬和實現可靠程式的基本措施。

(2)最小泄露原則。主體執行任務時,按其所需最小信息分配許可權,以防泄密。

(3)多級安全策略。主體和客體之間的數據流向和許可權控制,按照安全級別的絕密(TS)、秘密(S)、機密(C)、限制(RS)和無級別(U)5級來劃分。其優點是避免敏感信息擴散。具有安全級別的信息資源,只有高於安全級別的主體才可訪問。

在訪問控制實現方面,實現的安全策略包括8個方面:入網訪問控制、網路許可權限制、目錄級安全控制、屬性安全控制、網路伺服器安全控制、網路監測和鎖定控制、網路連線埠和節點的安全控制和防火牆控制。

基於身份和規則的安全策略

授權行為是建立身份安全策略和規則安全策略的基礎,兩種安全策略為:

1)基於身份的安全策略

主要是過濾主體對數據或資源的訪問。只有通過認證的主體才可以正常使用客體的資源。這種安全策略包括基於個人的安全策略和基於組的安全策略。

(1)基於個人的安全策略。是以用戶個人為中心建立的策略,主要由一些控制列表組成。這些列錶針對特定的客體,限定了不同用戶所能實現的不同安全策略的操作行為。

(2)基於組的安全策略。基於個人策略的發展與擴充,主要指系統對一些用戶使用同樣的訪問控制規則,訪問同樣的客體。

2)基於規則的安全策略

在基於規則的安全策略系統中,所有數據和資源都標註了安全標記,用戶的活動進程與其原發者具有相同的安全標記。系統通過比較用戶的安全級別和客體資源的安全級別,判斷是否允許用戶進行訪問。這種安全策略一般具有依賴性與敏感性。

綜合訪問控制策略

綜合訪問控制策略(HAC)繼承和吸取了多種主流訪問控制技術的優點,有效地解決了信息安全領域的訪問控制問題,保護了數據的保密性和完整性,保證授權主體能訪問客體和拒絕非授權訪問。HAC具有良好的靈活性、可維護性、可管理性、更細粒度的訪問控制性和更高的安全性,為信息系統設計人員和開發人員提供了訪問控制安全功能的解決方案。綜合訪問控制策略主要包括:

1)入網訪問控制

入網訪問控制是網路訪問的第一層訪問控制。對用戶可規定所能登入到的伺服器及獲取的網路資源,控制準許用戶入網的時間和登入入網的工作站點。用戶的入網訪問控制分為用戶名和口令的識別與驗證、用戶賬號的默認限制檢查。該用戶若有任何一個環節檢查未通過,就無法登入網路進行訪問。

2)網路的許可權控制

網路的許可權控制是防止網路非法操作而採取的一種安全保護措施。用戶對網路資源的訪問許可權通常用一個訪問控制列表來描述。

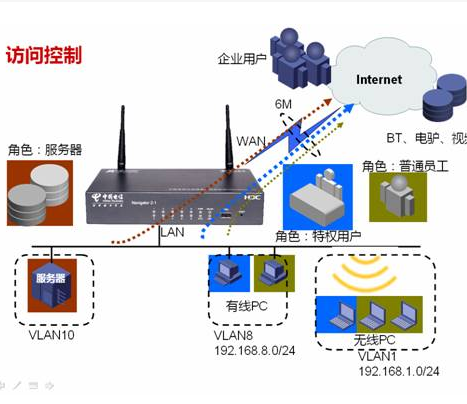

從用戶的角度,網路的許可權控制可分為以下3類用戶:

(1)特殊用戶。具有系統管理許可權的系統管理員等。

(2)一般用戶。系統管理員根據實際需要而分配到一定操作許可權的用戶。

(3)審計用戶。專門負責審計網路的安全控制與資源使用情況的人員。

3)目錄級安全控制

目錄級安全控制主要是為了控制用戶對目錄、檔案和設備的訪問,或指定對目錄下的子目錄和檔案的使用許可權。用戶在目錄一級制定的許可權對所有目錄下的檔案仍然有效,還可進一步指定子目錄的許可權。在網路和作業系統中,常見的目錄和檔案訪問許可權有:系統管理員許可權(Supervisor)、讀許可權(Read)、寫許可權(Write)、創建許可權(Create)、刪除許可權(Erase)、修改許可權(Modify)、檔案查找許可權(File Scan)、控制許可權(Access Control)等。一個網路系統管理員應為用戶分配適當的訪問許可權,以控制用戶對伺服器資源的訪問,進一步強化網路和伺服器的安全。

4)屬性安全控制

屬性安全控制可將特定的屬性與網路伺服器的檔案及目錄網路設備相關聯。在許可權安全的基礎上,對屬性安全提供更進一步的安全控制。網路上的資源都應先標示其安全屬性,將用戶對應網路資源的訪問許可權存入訪問控制列表中,記錄用戶對網路資源的訪問能力,以便進行訪問控制。

屬性配置的許可權包括:向某個檔案寫數據、複製一個檔案、刪除目錄或檔案、查看目錄和檔案、執行檔案、隱含檔案、共享、系統屬性等。安全屬性可以保護重要的目錄和檔案,防止用戶越權對目錄和檔案的查看、刪除和修改等。

5)網路伺服器安全控制

網路伺服器安全控制允許通過伺服器控制台執行的安全控制操作包括:用戶利用控制台裝載和卸載操作模組、安裝和刪除軟體等。操作網路伺服器的安全控制還包括設定口令鎖定伺服器控制台,主要防止非法用戶修改、刪除重要信息。另外,系統管理員還可通過設定伺服器的登入時間限制、非法訪問者檢測,以及關閉的時間間隔等措施,對網路伺服器進行多方位地安全控制。

6)網路監控和鎖定控制

在網路系統中,通常伺服器自動記錄用戶對網路資源的訪問,如有非法的網路訪問,伺服器將以圖形、文字或聲音等形式向網路管理員報警,以便引起警覺進行審查。對試圖登入網路者,網路伺服器將自動記錄企圖登入網路的次數,當非法訪問的次數達到設定值時,就會將該用戶的賬戶自動鎖定並進行記載。

7)網路連線埠和結點的安全控制

網路中伺服器的連線埠常用自動回復器、靜默數據機等安全設施進行保護,並以加密的形式來識別結點的身份。自動回復器主要用於防範假冒合法用戶,靜默數據機用於防範黑客利用自動撥號程式進行網路攻擊。還應經常對伺服器端和用戶端進行安全控制,如通過驗證器檢測用戶真實身份,然後,用戶端和伺服器再進行相互驗證。

認證服務

AAA技術概述

在信息化社會新的網路套用環境下,虛擬專用網(VPN)、遠程撥號、移動辦公室等網路移動接入套用非常廣泛,傳統用戶身份認證和訪問控制機制已經無法滿足廣大用戶需求,由此產生了AAA認證授權機制。

AAA認證系統的功能,主要包括以下3個部分:

(1)認證:經過對網路用戶身份進行識別後,才允許遠程登入訪問網路資源。

(2)鑒權:為遠程訪問控制提供方法,如一次性授權或給予特定命令或服務的鑒權。

(3)審計:主要用於網路計費、審計和製作報表。

AAA一般運行於網路接入伺服器,提供一個有力的認證、鑒權、審計信息採集和配置系統。網路管理者可根據需要選用適合需要的具體網路協定及認證系統。

遠程鑒權撥入用戶服務

遠程鑒權撥入用戶服務(Remote Authentication Dial In User Service,RADIUS)主要用於管理遠程用戶的網路登入。主要基於C/S架構,客戶端最初是

NAS(Net Access Server)伺服器,現在任何運行RADIUS客戶端軟體的計算機都可成為其客戶端。RADIUS協定認證機制靈活,可採用

PAP、

CHAP或Unix登入認證等多種方式。此協定規定了網路接入伺服器與RADIUS伺服器之間的訊息格式。此伺服器接受用戶的連線請求,根據其賬戶和密碼完成驗證後,將用戶所需的配置信息返回網路接入伺服器。該伺服器同時根據用戶的動作進行審計並記錄其計費信息。

1)RADIUS協定主要工作過程

(1)遠程用戶通過PSTN網路連線到接入伺服器,並將登入信息傳送到其伺服器;

(2)RADIUS伺服器根據用戶輸入的賬戶和密碼對用戶進行身份認證,並判斷是否允許用戶接入。請求批准後,其伺服器還要對用戶進行相應的鑒權;

(3)鑒權完成後,伺服器將回響信息傳遞給網路接入伺服器和計費伺服器,網路接入伺服器根據當前配置來決定針對用戶的相應策略。

RADIUS協定的認證連線埠號為1812或1645,計費連線埠號為1813或1646。RADIUS通過統一的用戶資料庫存儲用戶信息進行驗證與授權工作。

2)RADIUS的加密方法

對於重要的數據包和用戶口令,RADIUS協定可使用MD5算法對其進行加密,在其客戶端(NAS)和伺服器端(RADIUS Server)分別存儲一個密鑰,利用此密鑰對數據進行算法加密處理,密鑰不宜在網路上傳送。

3)RADIUS的重傳機制

RADIUS協定規定了重傳機制。如果NAS向某個RADIUS伺服器提交請求沒有收到返回信息,則可要求備份伺服器重傳。由於有多個備份伺服器,因此NAS進行重傳時,可採用輪詢方法。如果備份伺服器的密鑰與以前密鑰不同,則需重新進行認證。

終端訪問控制系統

終端訪問控制(Terminal Access Controller Access Control System,TACACS)的功能是通過一個或幾個中心伺服器為網路設備提供訪問控制服務。與上述RADIUS區別是,TACACS是Cisco專用的協定,具有獨立的身份認證、鑒權和審計等功能。

身份認證管理

準入控制技術

企事業機構網路系統,在安裝防火牆、漏洞掃描系統、入侵檢測系統和病毒檢測軟體等安全設施後,仍可能遭受惡意攻擊。其主要原因是一些用戶不能及時安裝系統漏洞補丁和升級病毒庫等,為網路系統帶來安全隱患。

思科(Cisco)公司在2003年11月,為了應對網路安全中出現的這種情況,率先提出了網路準入控制(Network Admission Control,NAC)和自防禦網路(SDN)的概念,並聯合Network Associates、Symantec、 Trend Micro及IBM等廠商共同開發和推廣NAC。微軟公司也迅速做出反應,提供了具有同樣功能的網路準許接入保護方案(Network Access Protection,NAP)。思科公司的NAC和微軟的NAP其原理和本質是一致的,不僅對用戶身份進行認證,還對用戶的接入設備進行安全狀態評估(包括防病毒軟體、系統補丁等),使每個接入點都具有較高的可信度和健壯性,從而保護網路基礎設施。

隨後,國內外廠商在準入控制技術產品開發方面進行一場激烈的競爭。思科公司於2004年推出準入控制產品解決方案之後,華為公司也緊隨其後,於2005年上半年推出了端點準入防禦(Endpoint Admission Defense,EAD)產品,SYGATE也於2005年6月公布了SNAC通用解決方案。

準入控制技術方案比較

思科公司的NAC或微軟公司的NAP,還是華為公司的EAD,都是專用的準入控制系統。不同廠商的準入控制方案雖然在原理上基本類似,但是,具體實現方式各不相同。主要區別體現在以下4個方面。

1)選取協定

思科公司及華為公司選擇的是EAP協定、RADIUS協定和802.1x協定實現準入控制。微軟則選擇DHCP和RADIUS協定來實現。

2)身份認證管理方式

思科公司、華為公司和微軟公司在後台都選擇使用RADIUS伺服器作為認證管理平台;華為公司主要以用戶名和密碼方式進行身份認證,思科公司選擇了採用證書方式管理用戶身份方式;微軟暫時還沒有推出具體的產品。

3)策略管理

各廠家都選擇了集中式控制管理方式。策略控制和套用策略伺服器(通常是RADIUS伺服器)和第三方的軟體產品(病毒庫管理及系統補丁等)協作進行;用戶資料和準入策略由統一的管理平台負責。

4)準入控制

思科和華為的準入控制原理大同小異,利用本公司特定的網路設備來實現;微軟由於沒有控制網路基礎設施的產品,選擇了通過DHCP伺服器來控制準入流程。

準入控制技術中的身份認證

身份認證技術的發展過程,從軟體到軟硬體結合,從單一因子認證到雙因素認證,從靜態認證到動態認證。目前常用的身份認證方式包括:用戶名/密碼方式、公鑰證書方式、動態口令方式等。無論單獨採用哪種方式,都有其優劣。如採用用戶名/密碼方式,用戶名及弱密碼容易被竊取或攻擊;而採用公鑰證書,又涉及到證書生成、發放、撤銷等複雜的管理問題;私鑰的安全性也取決於個人對私鑰的保管。

身份認證技術的安全性,關鍵在於組織採取的安全策略。身份認證技術必須滿足組織機構的對網路安全的具體實際需求,並能夠認真完整地執行安全管理策略。

身份認證是網路準入控制的基礎。在各種準入控制方案中,都採用了身份認證技術。目前,身份認證管理技術和準入控制進一步融合,向綜合管理和集中控制方向發展。

準入控制技術的現狀與發展

準入控制技術發展很快,並出現各種方案整合的趨勢。各主要廠商在突出發展本身準入控制方案的同時也加大了廠商之間的合作力度。思科和微軟都承諾支持對方的準入控制計畫,並開放自己的API。準入控制標準化工作也在加快進行。在2004年5月,可信計算組織(Trusted Computing Group,TCG)成立了可信網路連線(Trusted Network Connect,TNC)分組,TNC計畫為端點準入強制策略開發一個對所有開發商開放的架構規範,從而保證各個開發商端點準入產品的可互操作性。這些規範將利用現存的工業標準,並在需要的時候開發新的標準和協定。

TNC的成立促進了標準化的快速發展,許多重要的網路和安全公司如Foundry、Sygate、Juniper、Trend Micro、Symantec和Zone Labs等都加入了TNC組織。TNC希望通過構建框架和規範保證互操作性,這些規範將包括端點的安全構建之間、端點主機和網路設備之間,以及網路設備之間的軟體接口和通信協定。現在,準入控制正在向標準化、軟硬體相結合的方向發展。