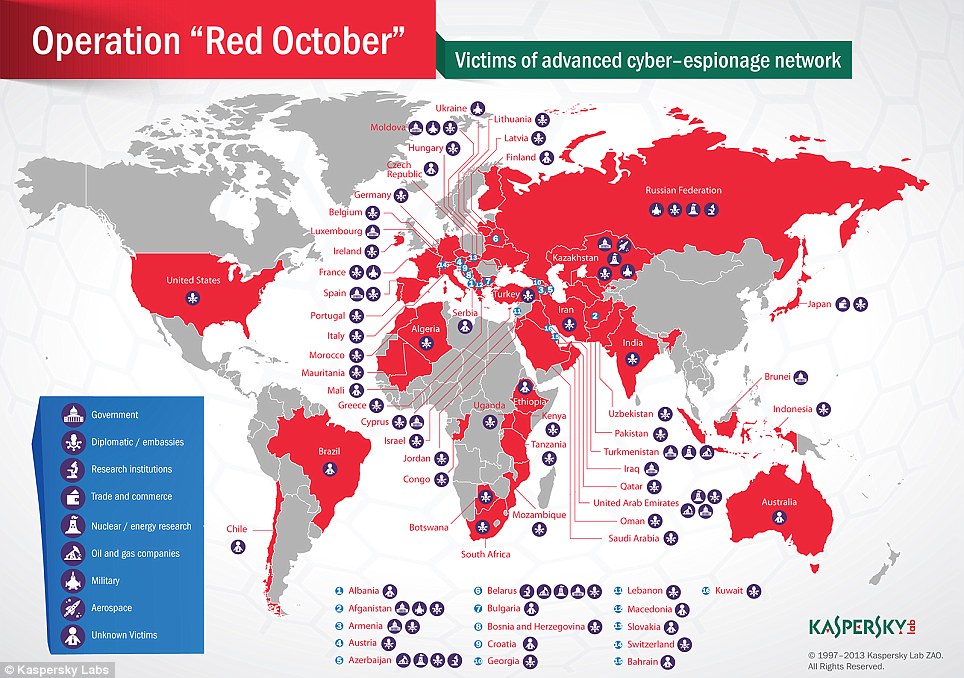

“紅色十月”是一種計算機病毒,又被稱之為“血色十月”。該病毒採取釣魚式攻擊模式,專門針對各國政府、外交使館、能源公司等機構,不斷竊取大量高級機密信息,是一種具有高持續性威脅的網路間諜程式。

基本介紹

- 中文名:紅色十月

- 外文名:Red October,Bloody October

- 病毒簡介:“紅色十月”無孔不入

- 攻擊方式:病毒郵件感染電腦

- 病毒特性:有獨特“復活模組”

“紅色十月”是一種計算機病毒,又被稱之為“血色十月”。該病毒採取釣魚式攻擊模式,專門針對各國政府、外交使館、能源公司等機構,不斷竊取大量高級機密信息,是一種具有高持續性威脅的網路間諜程式。

《獵殺紅色十月》是由約翰·麥克蒂爾南執導,肖恩·康納利、亞歷克·鮑德溫、斯科特·格林主演的動作片,該片於1990年3月2日在美國上映。影片講述了冷戰時期的蘇聯潛艇...

“紅色十月”是一種計算機病毒,又被稱之為“血色十月”。該病毒採取釣魚式攻擊模式,專門針對各國政府、外交使館、能源公司等機構,不斷竊取大量高級機密信息,是一種...

獵殺“紅十月”號這部電影是根據超級軍事“預言”大師湯姆·克蘭西的同名小說改編的。湯姆·克蘭西1947年出生於美國馬里蘭州,他想像力豐富,對軍事技術知識有廣博的...

紅色十月朱古力工廠始建於1851年,見證100多年間的革命、戰火和社會變革,如今歸屬俄羅斯聯合糖果集團。這座工廠位於莫斯科河畔,其標誌性的磚瓦紅牆已經成為莫斯科地標之...

“尋找一個紅色十月是站在一個範疇的驚悚片,孤零零一個人。與他的豐富的想像力和掌握先進技術,創造了一個戲劇性的科蘭希和現實的冒險。“...

《獵殺紅色十月號》是於2005年7月1日由上海譯文出版社出版的一本圖書,作者是湯姆·克蘭西,該書由張召忠,方寶定翻譯。...

1984年由海軍學會出版社出版的小說《獵殺紅色十月》是軍事發燒友兼保險推銷員湯姆·克蘭西的處女作。克蘭西構想了一艘改進型的鯊魚級(北約代號:颱風級)潛艇“紅色...

《獵殺紅色十月號》是由約翰·麥克蒂爾南執導,肖恩·康納利、亞歷克·鮑德溫等人主演的一部劇情片。影片講述了紅色十月號核潛艇在首次航行中突然改變航線導致蘇、美兩...

《獵殺紅色十月號》是一款槍戰射擊類遊戲,遊戲大小為1.26M。...... 《獵殺紅色十月號》是一款槍戰射擊類遊戲,遊戲大小為1.26M。中文名 獵殺紅色十月號 原版名稱 ...

廣東省紅十月農場始建於1952年,前身為陽江墾殖所下屬農場,曾隸屬廣州軍區生產兵團、湛江農墾局,現隸屬陽江農墾局。農場位於陽江市江城區雙捷鎮西南面,距陽江市26...

陝西紅十月發展有限公司於2018年10月16日成立。法定代表人葉士信,公司經營範圍包括:潤滑油、潤滑脂、防凍液、玻璃水、車用尿素水溶液、切削油、切削液的研發、生產...

《搜捕紅十月號核潛艇》是1987年世界知識出版社出版的圖書,作者是湯姆.克蘭西。...... 《搜捕紅十月號核潛艇》是1987年世界知識出版社出版的圖書,作者是湯姆.克蘭...

1990年,憑藉主演的動作片《獵殺紅色十月》被觀眾所熟知 [2] 。1992年,其出演的劇情片《拜金一族》上映 [3] 。1996年,憑藉電視電影《欲望號街車》提名48屆艾美...