這是一種不對稱加密算法。公鑰算法包括快速公鑰算法與傳統公鑰算法。快速公鑰算法與傳統公鑰算法相比具有更廣泛地套用前景,對快速公鑰系統的研究是當前公鑰系統研究的一個熱點。

基本介紹

- 中文名:公鑰算法

這是一種不對稱加密算法。公鑰算法包括快速公鑰算法與傳統公鑰算法。快速公鑰算法與傳統公鑰算法相比具有更廣泛地套用前景,對快速公鑰系統的研究是當前公鑰系統研究的一個熱點。

這是一種不對稱加密算法。公鑰算法包括快速公鑰算法與傳統公鑰算法。快速公鑰算法與傳統公鑰算法相比具有更廣泛地套用前景,對快速公鑰系統的研究是當前公鑰系統研究的一...

公鑰(Public Key)與私鑰(Private Key)是通過一種算法得到的一個密鑰對(即一個公鑰和一個私鑰),公鑰是密鑰對中公開的部分,私鑰則是非公開的部分。公鑰通常用於...

公開密鑰密碼體系發展歷程 1976年提出公共密鑰密碼體制,其原理是加密密鑰和解密密鑰分離。這樣,一個具體用戶就可以將自己設計的加密密鑰和算法公諸於眾,而只保密解密...

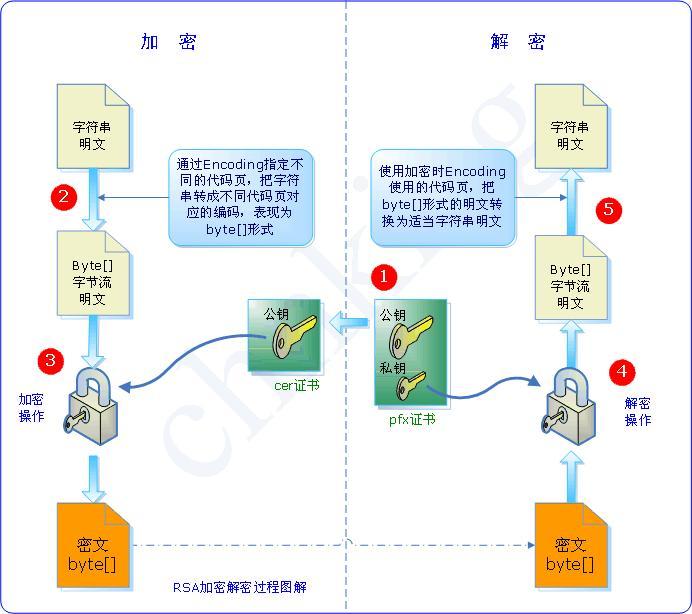

RSA加密算法是一種非對稱加密算法。在公開密鑰加密和電子商業中RSA被廣泛使用。RSA是1977年由羅納德·李維斯特(Ron Rivest)、阿迪·薩莫爾(Adi Shamir)和倫納德·阿...

公鑰加密,也叫非對稱(密鑰)加密(public key encryption),屬於通信科技下的網路安全二級學科,指的是由對應的一對唯一性密鑰(即公開密鑰和私有密鑰)組成的加密方法。...

《公開密鑰密碼算法及其快速實現》是2002年9月1日國防工業出版社出版的圖書,作者是周玉潔,馮登國。...

密碼算法是用於加密和解密的數學函式,密碼算法是密碼協定的基礎。現行的密碼算法主要包括序列密碼、分組密碼、公鑰密碼、散列函式等,用於保證信息的安全,提供鑑別、完整...

《公鑰密碼學》,又稱非對稱密碼學,是使用一對公鑰和私鑰的密碼學,與只用一個鑰匙的密鑰密碼學相對應。公鑰密碼學包括公鑰加密算法和數字簽名算法。...

數字簽名算法是數字簽名標準的一個子集,表示了只用作數字簽名的一個特定的公鑰算法。密鑰運行在由SHA-1產生的訊息哈希:為了驗證一個簽名,要重新計算訊息的哈希,...

公鑰加密體制是不對稱密鑰,優點是運算速度快,密鑰產生容易。...... 公鑰加密體制是不對稱密鑰,優點是運算速度快,...(5) 解密算法D,它是一族由C到M的解密變換,...

公鑰密碼又稱為非對稱密碼,擁有公鑰密碼的用戶分別擁有加密密鑰和解密密鑰。通過加密密鑰不能得到解密密鑰。並且加密密鑰是公開的。公鑰密碼就是基於這一原理而設計的...

數據加密的基本過程就是對原來為明文的檔案或數據按某種算法進行處理,使其成為不可讀的一段代碼,通常稱為“密文”,使其只能在輸入相應的密鑰之後才能顯示出本來...

SM2是國家密碼管理局於2010年12月17日發布的橢圓曲線公鑰密碼算法。...... SM2算法和RSA算法都是公鑰密碼算法,SM2算法是一種更先進安全的算法,在我們國家商用密碼體...

在信息安全領域,CPK是“Combined Public Key”的縮寫,即中文名為組合公鑰,是一種加密算法,以很小的資源,生成大規模密鑰。...

非對稱加密算法是一種密鑰的保密方法。非對稱加密算法需要兩個密鑰:公開密鑰(publickey:簡稱公鑰)和私有密鑰(privatekey:簡稱私鑰)。公鑰與私鑰是一對,如果用公鑰對...

公開密鑰也稱為非對稱密鑰,每個人都有一對唯一對應的密鑰:公開密鑰(簡稱公鑰)和私人密鑰(簡稱私鑰),公鑰對外公開,私鑰由個人秘密保存;用其中一把密鑰加密,就只能...

ElGamal算法既能用於數據加密也能用於數字簽名,其安全性依賴於計算有限域上離散對數這一難題。...

非對稱密鑰算法是指一個加密算法的加密密鑰和解密密鑰是不一樣的,或者說不能由其中一個密鑰推導出另一個密鑰。...

公開密鑰加密(public-key cryptography)也稱為非對稱密鑰加密(asymmetric cryptography),是一種密碼學算法類型。該加密算法使用兩個不同的密鑰:加密密鑰和解密密鑰。...

不對稱加密算法使用兩把完全不同但又是完全匹配的一對鑰匙—公鑰和私鑰。在使用不對稱加密算法加密檔案時,只有使用匹配的一對公鑰和私鑰,才能完成對明文的加密和...