簡介

入侵檢測系統(IDS)可以被定義為對計算機和網路資源的惡意使用行為進行識別和相應處理的系統。包括系統外部的入侵和內部用戶的非授權行為,是為保證計算機系統的安全而設計與配置的一種能夠及時發現並報告系統中未授權或異常現象的技術,是一種用於檢測計算機網路中違反安全策略行為的技術。

入侵檢測技術是為保證計算機系統的安全而設計與配置的一種能夠及時發現並報告系統中未授權或異常現象的技術,是一種用於檢測計算機網路中違反安全策略行為的技術。進行入侵檢測的軟體與硬體的組合便是

入侵檢測系統(IntrusionDetectionSystem,簡稱IDS)。

方法

入侵檢測通過執行以下任務來實現:

1.監視、分析用戶及系統活動;

2.系統構造和弱點的審計;

3.識別反映已知進攻的活動模式並向相關人士報警;

4.異常行為模式的統計分析;

5.評估重要系統和數據檔案的完整性;

典型代表

入侵檢測系統的典型代表是ISS公司(國際網際網路安全系統公司)的RealSecure。它是計算機網路上自動實時的

入侵檢測和回響系統。它無妨礙地監控網路傳輸並自動檢測和回響可疑的行為,在系統受到危害之前截取和回響安全漏洞和內部誤用,從而最大程度地為企業網路提供安全。

存在問題

1. 現有的

入侵檢測系統檢測速度遠小於網路傳輸速度, 導致誤報和漏報

2.

入侵檢測產品和其它網路安全產品結合問題, 即期間的信息交換,共同協作發現攻擊並阻擊攻擊

3. 基於網路的入侵檢測系統對加密的數據流及交換網路下的數據流不能進行檢測, 並且其本身構建易受攻擊

4. 入侵檢測系統體系結構問題

發展趨勢

對分析技術加以改進:採用當前的分析技術和模型,會產生大量的誤報和漏報,難以確定真正的入侵行為。採用

協定分析和行為分析等新的分析技術後,可極大地提高檢測效率和準確性,從而對真正的攻擊做出反應。協定分析是目前最先進的檢測技術,通過對

數據包進行結構化協定分析來識別入侵企圖和行為,這種技術比模式匹配檢測效率更高,並能對一些未知的攻擊特徵進行識別,具有一定的免疫功能;行為分析技術不僅簡單分析單次攻擊事件,還根據前後發生的事件確認是否確有攻擊發生、

攻擊行為是否生效,是

入侵檢測技術發展的趨勢。

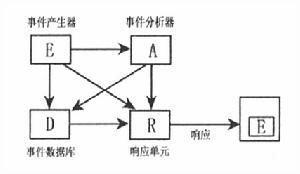

CIDF模型結構圖

CIDF模型結構圖增進對大流量網路的處理

能力:隨著

網路流量的不斷增長,對獲得的數據進行實時分析的難度加大,這導致對所在

入侵檢測系統的要求越來越高。入侵檢測產品能否高效處理網路中的數據是衡量入侵檢測產品的重要依據。

向高度可集成性發展:集成

網路監控和網路管理的相關功能。入侵檢測可以檢測網路中的

數據包,當發現某台設備出現問題時,可立即對該設備進行相應的管理。未來的入侵檢測系統將會結合其它網路管理軟體,形成

入侵檢測、網路管理、網路監控三位一體的工具。

1. 基於agent(注:代理服務)的分布協作式入侵檢測與通用入侵檢測結合

2. 入侵檢測標準的研究, 目前缺乏統一標準

3. 寬頻高速網路實時入侵檢測技術

4. 智慧型入侵檢測

5. 入侵檢測的測度

發展歷史

1980年JamesP.Anderson在給一個保密客戶寫的一份題為《計算機安全威脅監控與監視》的技術報告中指出,審計記錄可以用於識別計算機誤用,他給威脅進行了分類,第一次詳細闡述了

入侵檢測的概念。1984年到1986年

喬治敦大學的DorothyDenning和SRI公司計算機科學實驗室的PeterNeumann研究出了一個實時

入侵檢測系統模型-IDES(IntrusionDetectionExpertSystems入侵檢測

專家系統),是第一個在一個套用中運用了統計和基於規則兩種技術的系統,是入侵檢測研究中最有影響的一個系統。1989年,

加州大學戴維斯分校的ToddHeberlein寫了一篇論文《ANetworkSecurityMonitor》,該

監控器用於捕獲TCP/IP分組,第一次直接將網路流作為審計數據來源,因而可以在不將審計數據轉換成統一格式的情況下監控異種主機,網路

入侵檢測從此誕生。

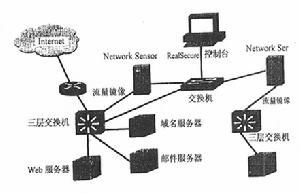

RealSecure的部署圖

RealSecure的部署圖系統模型

為解決

入侵檢測系統之間的

互操作性,國際上的一些研究組織開展了標準化工作,目前對IDS進行標準化工作的有兩個組織:

IETF的IntrusionDetectionWorkingGroup(

IDWG)和CommonIntrusionDetectionFramework(

CIDF)。CIDF早期由美國國防部

高級研究計畫局贊助研究,現在由CIDF工作組負責,是一個

開放組織。 CIDF闡述了一個入侵檢測系統(IDS)的通用模型。它將一個入侵檢測系統分為以下組件:事件產生器(Eventgenerators),用E盒表示;事件分析器(Eventanalyzers),用A盒表示;回響單元(Responseunits),用R盒表示;事件資料庫(Eventdatabases),用D盒表示。

CIDF模型的結構如下:E盒通過感測器收集事件數據,並將信息傳送給A盒,A盒檢測誤用模式;D盒存儲來自A、E盒的數據,並為額外的分析提供信息;R盒從A、E盒中提取數據,D盒啟動適當的回響。A、E、D及R盒之間的通信都基於GIDO(generalizedIntrusiondetectionobjects,通用

入侵檢測對象)和

CISL(commonintrusionspecificationlanguage,通用入侵規範語言)。如果想在不同種類的A、E、D及R盒之間實現

互操作,需要對GIDO實現標準化並使用CISL。

分類

技術劃分

(1)

異常檢測模型(AnomalyDetection):檢測與可接受行為之間的偏差。如果可以定義每項可接受的行為,那么每項不可接受的行為就應該是入侵。首先總結正常操作應該具有的特徵(用戶輪廓),當用戶活動與正常行為有重大偏離時即被認為是入侵。這種檢測模型漏報率低,

誤報率高。因為不需要對每種入侵行為進行定義,所以能有效檢測未知的入侵。

(2)誤用檢測模型(MisuseDetection):檢測與已知的不可接受行為之間的匹配程度。如果可以定義所有的不可接受行為,那么每種能夠與之匹配的行為都會引起告警。收集非正常操作的行為特徵,建立相關的特徵庫,當監測的用戶或系統行為與庫中的記錄相匹配時,系統就認為這種行為是入侵。這種檢測模型誤報率低、漏報率高。對於已知的攻擊,它可以詳細、準確地報告出攻擊類型,但是對未知攻擊卻效果有限,而且特徵庫必須不斷更新。

對象劃分

混合型:基於網路和基於主機的入侵檢測系統都有不足之處,會造成防禦體系的不全面,綜合了基於網路和基於主機的混合型

入侵檢測系統既可以發現網路中的攻擊信息,也可以從

系統日誌中發現異常情況。

分析

(1)信息收集:

入侵檢測的第一步是信息收集,收集內容包括系統、網路、數據及用戶活動的狀態和行為。由放置在不同

網段的感測器或不同主機的代理來收集信息,包括系統和網路日誌檔案、

網路流量、非正常的目錄和檔案改變、非正常的程式執行。

(2)信息分析:收集到的有關係統、網路、數據及用戶活動的狀態和行為等信息,被送到檢測引擎,檢測引擎駐留在感測器中,一般通過三種技術手段進行分析:模式匹配、統計分析和完整性分析。當檢測到某種誤用模式時,產生一個告警並傳送給

控制台。

(3)結果處理:控制台按照告警產生預先定義的回響採取相應措施,可以是重新配置

路由器或

防火牆、終止進程、切斷連線、改變檔案屬性,也可以只是簡單的告警。

部署實例

為ISSRealSecure的

部署圖,RealSecure是一種混合型的

入侵檢測系統,提供基於網路和基於主機的實時

入侵檢測。其

控制台運行在Windows 2000上。RealSecure的感測器是自治的,能被許多控制台控制。各部分的功能如下: (1)ReaISecure控制台:對多台網路感測器和伺服器代理進行管理;對被管理感測器進行遠程的配置和控制;各個

監控器發現的安全事件實時地報告控制台。

(2)Network Sensor(網路引擎):對網路進行監聽並自動對可疑行為進行回響,最大程度保護網路安全;運行在特定的主機上,監聽並解析所有的網路信息,及時發現具有攻擊特徵的信息包;檢測本地網段,查找每一

數據包內隱藏的惡意入侵,對發現的入侵做出及時的回響。當檢測到攻擊時,網路引擎能即刻做出回響,進行告警/通知(向

控制台告警、

向安全管理員發

E-mail、SNMPtrap、查看實時會話和通報其他控制台),記錄現場(記錄事件日誌及整個會話),採取安全回響行動(終止入侵連線、調整網路設備配置,如

防火牆、執行特定的用戶回響程式)。

(3)Server Sensor(伺服器代理,安裝在各個伺服器上):對主機的核心級事件、

系統日誌以及

網路活動實現實時

入侵檢測;具有包攔截、智慧型報警以及阻塞通信的

能力,能夠在入侵到達作業系統或套用之前主動阻止入侵;自動重新配置網路引擎和選擇防火牆阻止黑客的進一步攻擊。

RealSecure的部署圖

RealSecure的部署圖

RealSecure的部署圖

RealSecure的部署圖