進程信息

進程檔案:lsass 或者 lsass.exe

進程名稱:Local Security Authority Service、本地安全許可權服務

出品者:Microsoft Corp.

屬於:Microsoft Windows Operating System

系統進程:是

後台程式:是

使用網路:是

使用連線埠:49154 (TCP)

硬體相關:否

常見錯誤:未知N/A

記憶體使用:未知N/A

安全等級 (0-5): 0

間諜軟體:否

廣告軟體:否

病毒: 否

木馬:否

進程描述

本地安全許可權服務控制Windows安全機制,這是一個系統進程,它會隨著系統啟動而自動啟動。

管理IP

安全策略以及啟動 ISAKMP/Oakley (IKE) 和 IP 安全

驅動程式等,是一個本地的安全授權服務,並且它會為使用winlogon服務的授權用戶生成一個進程。這個進程是通過使用授權的包,例如默認的

msgina.dll來執行的。如果授權是成功的,lsass就會產生用戶的進入令牌,令牌別使用啟動初始的shell。其他的由用戶初始化的進程會繼承這個令牌的。而windows

活動目錄遠程

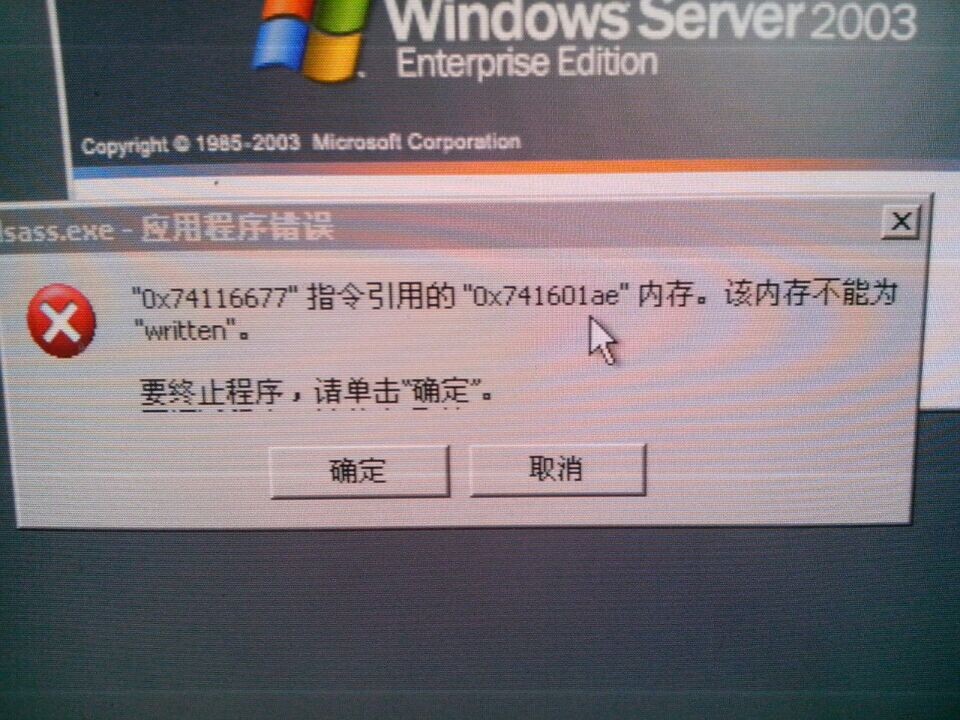

堆疊溢出漏洞,正是利用LDAP 3搜尋請求功能對用戶提交請求缺少正確

緩衝區邊界檢查,構建超過1000個"AND"的請求,並傳送給伺服器,導致觸發堆疊溢出,使Lsass.exe服務崩潰,系統在60秒內重新啟動。並且會導致一些功能失效。

病毒

簡介及發作

該(這些)病毒是一個可以在WIN9X/NT/2000/XP等作業系統上運行的盜號木馬。病毒會強行終止多種防毒軟體的進程,使其不能正常運行。它會頻繁檢查“傳奇”客戶端的視窗,如果視窗存在,就會取得當前滑鼠的位置,並記錄鍵盤信息,最後把記錄下來的信息傳送到指定信箱,從而竊取用戶的遊戲賬號和密碼等。

診斷

如果你的啟動選單(開始-運行-輸入“msconfig”)里有個lsass.exe啟動項,那就說明你中了LSASS.EXE木馬病毒,中毒後,在進程里可以見到有兩個相同的進程,分別是lsass.exe和LSASS.EXE,同時在windows下生成LSASS.EXE和exert.exe兩個

執行檔,且在後台運行,LSASS.EXE管理exe類執行檔案,exert.exe管理程式退出,還會在D糟根目錄下產生和

autorun.inf兩個檔案,同時侵入註冊表破壞系統檔案關聯。

病毒的清除

這個病毒比較狠毒,手工清除較為複雜。請用戶務必按照步驟嚴格操作,否則很可能出現無法清除乾淨的情況。建議一般用戶最好使用防毒軟體來清除這個病毒。

WIN98

打開IE屬性刪除cookies和所有脫機內容,啟動進程殺手終止lsass.exe和exert.exe兩個進程,然後到windows目錄下刪除這兩個檔案,這兩個檔案是隱藏的,再到 D:刪除和

autorun.inf兩個檔案,最後重啟電腦到DOS 運行,用scanreg/restore 命令來恢復註冊表,(如果不會的或者是XP系統不能用的可以用

瑞星註冊表修復程式之類的軟體修復一下註冊表),重啟後進到WINDOWS桌面用防毒軟體,全面防毒,清除餘下的病毒。

Windows XP

一、準備工作

a、把“隱藏受保護的作業系統檔案(推薦)”和“隱藏已知檔案類型的擴展名”前面的勾去掉;

b、勾中“顯示所有檔案和資料夾”

二、結束進程

用Ctrl+Alt+Del調出windows務管理器,想通過右擊當前用戶名的lsass.exe來結束進程是行不通的.會彈出該進程為系統進程無法結束的提醒框;

點到

任務管理器進程面版,點擊選單,“查看”-“選擇列”,在彈出的對話框中選擇“PID(進程

標識符)”,並點擊“確定”。找到映象名稱為“LSASS.exe”,並且用戶名不是“SYSTEM”的一項,記住其PID號.點擊“開始”——運行,輸入“CMD”,點擊“確定”打開命令行控制台。

輸入“ntsd –c q -p (此紅色部分填寫你在任務管理器里看到的LSASS.EXE的PID列的數字,是當前用戶名進程的PID,別看錯了)”,比如我的計算機上就輸入“ntsd –c q -p 1064”.這樣進程就結束了。(如果結束了又會出現,那么你還是用下面的方法吧)

三、刪除病毒檔案

刪除如下幾個檔案: (與WIN2000的目錄有所不同)

C:\Program Files\Common Files\INTEXPLORE.pif (有的沒有.pif)

C:\Program Files\Internet Explorer\INTEXPLORE.C0M

C:\WINDOWS\EXERT.exe (或者exeroute.exe)

C:\WINDOWS\IO.SYS.BAK

C:\WINDOWS\LSASS.exe

C:\WINDOWS\Debug\DebugProgram.exe

C:\WINDOWS\system32\dxdiag.com

C:\WINDOWS\system32\MSCONFIG.COM

C:\WINDOWS\system32\

在D:盤上點擊滑鼠右鍵,選擇“打開”。刪除掉該分區根目錄下的“Autorun.inf”檔案.

四、刪除註冊表中的其他垃圾信息

1、HKEY_CLASSES_ROOT\WindowFiles

2、HKEY_CURRENT_USER\Software\VB and VBA Program Settings

3、HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main 下面的 Check_Associations項

5、HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run 下面的TOP項

五、修復註冊表中被篡改的鍵值

1、將HKEY_CLASSES_ROOT\.exe的默認值修改為 “exefile”(原來是windowsfile)

2、將HKEY_CLASSES_ROOT\Applications\

iexplore.exe\shell\open\command 的默認值修改為 “C:\Program Files\Internet Explorer\iexplore.exe” %1

3、將HKEY_CLASSES_ROOT\CLSID\{871C5380-42A0-1069-A2EA-08002B30309D} \shell\OpenHomePage\Command 的默認值修改為

“C:\Program Files\Internet Explorer\IEXPLORE.EXE”

4、將HKEY_CLASSES_ROOT \ftp\shell\open\command 和HKEY_CLASSES_ROOT\htmlfile\shell\opennew\command

的默認值修改為“C:\Program Files\Internet Explorer\iexplore.exe” %1 (原來的值分別INTEXPLORE.pif)

5、將HKEY_CLASSES_ROOT \htmlfile\shell\open\command 和

HKEY_CLASSES_ROOT\HTTP\shell\open\command的默認值修改為

6、將HKEY_LOCAL_MACHINE\SOFTWARE\Clients\StartMenuInternet 的默認值修改為“IEXPLORE.EXE”.(原來是INTEXPLORE.pif)

六、收尾工作

將C:\WINDOWS目錄下的改回

regedit.exe,如果提示有重名檔案存在,不能更改,可以先將重名的regedit.exe刪除,再將改為regedit.exe。

問題描述

出現提示缺少exe檔案問題的大部分原因是因該檔案被木馬病毒破壞導致系統程式找不到此檔案,出現錯誤提示框,或程式無法運行,解決此問題只需找到專業的exe檔案下載網站,下載該檔案後,找到適合程式的

檔案版本,複製到相應目錄。即可解決。

1、Windows 95/98/Me系統,則複製到C:\WINdows\system32\ 目錄下。

2、Windows NT/2000系統,則複製到C:\WINNT\system32\ 目錄下。

3、Windows XP系統,則複製到C:\WINdows\system32\ 目錄下。

4、Windows 7/8系統,則複製到C:\WINdows\system32\目錄下。