簡介

Internet 密鑰交換協定(IKE)用於在兩個通信實體協商和建立安全相關,交換密鑰。SA,安全聯盟(Security Association)是 IPSec 中的一個重要概念。一個安全相關表示兩個或多個通信實體之間經過了身份認證,且這些通信實體都能支持相同的加密算法,成功地交換了會話密鑰,可以開始利用 IPSec 進行安全通信。IPSec 協定本身沒有提供在通信實體間建立安全相關的方法,利用 IKE 建立安全相關。IKE 定義了通信實體間進行身份認證、協商加密算法以及生成共享的會話密鑰的方法

有關部分

IKE是一種混合型協定,由RFC2409定義,包含了3個不同協定的有關部分:ISAKMP、

Oakley和SKEME。IKE和ISAKMP的不同之處在於:IKE真正定義了一個密鑰交換的過程,而ISAKMP只是定義了一個通用的可以被任何密鑰交換協定使用的框架。

Oakley:定義IKE提供了一個多樣化,多模式的套用,讓IKE可以用在很多場合,大學開發的

SKEME:提供了IKE交換密鑰的算法,方式;即,通過DH進行密鑰交換和管理的方式,個人開發的

ISAKMP:它是一個框架,在該框架以內,它定義了每一次交換的包結構,每次需要幾個

包交換,主模式6個包交換和主動模式3個包交換,它由美國

國家安全處開發,在配置IPSEC VPN的時候,只能設定它,前兩個協定不能被設定。

ISAKMP(Internet Security Association Key Management Protocol,Internet

安全聯盟密鑰管理協定)由RFC2408定義,定義了協商、建立、修改和刪除SA的過程和包格式。ISAKMP只是為SA的屬性和協商、修改、刪除SA的方法提供了一個通用的框架,並沒有定義具體的SA格式。

ISAKMP沒有定義任何密鑰交換協定的細節,也沒有定義任何具體的加密算法、密鑰生成技術或者認證機制。這個通用的框架是與密鑰交換獨立的,可以被不同的密鑰交換協定使用。

ISAKMP雙方交換的內容稱為載荷(

payload),ISAKMP目前定義了13種載荷,一個載荷就像積木中的一個“小方塊”,這些載荷按照某種規則“疊放”在一起,然後在最前面添加上ISAKMP頭部,這樣就組成了一個ISAKMP報文,這些報文按照一定的模式進行交換,從而完成SA的協商、修改和刪除等功能。

在配置IPSEC VPN的時候,只能設定它,前兩個協定不能被設定,

IKE是以上三個筐架協定的混合體。IP SEC強是因為他IKE強。

IKE為IPSec通信雙方提供密鑰材料,這個材料用於生成加密密鑰和驗證密鑰。另外,IKE也為IPSec協定AH ESP協商SA。

IKE中有4種身份認證方式:

(1) 基於數字簽名(Digital Signature),利用

數字證書來表示身份,利用

數字簽名算法計算出一個簽名來驗證身份。

(3) 基於修正的公開密鑰(Revised Public Key Encryption),對上述方式進行修正。

(4) 基於預共享字元串(Pre?Shared Key),雙方事先通過某種方式商定好一個雙方共享的字元串。

IKE目前定義了4種模式:主模式、積極模式、快速模式和新組模式。前面3個用於協商SA,最後一個用於協商Diffie Hellman算法所用的組。主模式和積極模式用於第一階段;快速模式用於第二階段;新組模式用於在第一個階段後協商新的組。

在第一階段中:

主模式:LAN to LAN 六個

包交換,在認證的時候是加密的,

1、2個包:策略和轉換集的協商。第一階段的加密和

HASH的策略,包括對方的

IP位址。對第階段策略的協商,發起者把它所有的策略發給接收者讓它選擇協商(發起者可以設很多個策略),

3、4個包:進行DH(DH算出的公共值和兩邊產生的

隨機數)的交換,這兩外包很大,

MTU小可能在這個地方出錯。

5、6個包:彼此進行認證,HASH被加密過,對方解密才能進行認證。

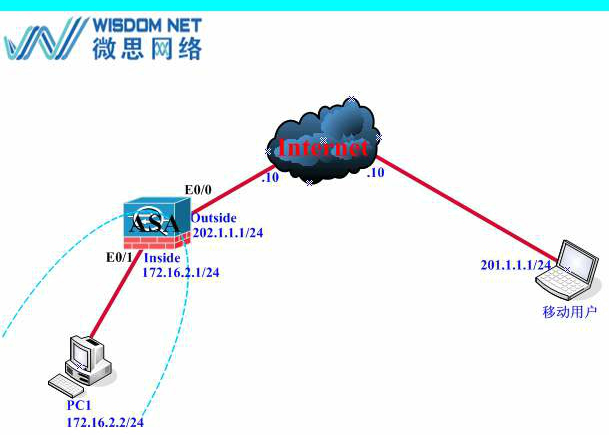

遠程拔號VPN:激進模式,3個包,減少對PC的壓力,在認證的時候是不加密的

在第二階段中(快速模式):會對第一階段的信息再做一次認證

快速模式:當IP SEC參數設的不一致,它會在快速模式的第1、2個包報錯,會出現不可接受信息。以及感興趣流(ACL定義內容)也要匹配。ACL兩邊要對應一致。

快速模式的1、2、3個包的作用是再進行雙方的認證,協商IP sec SA的策略,建立IP sec的安全關聯,周期性的更新IP sec的SA,默認一小時一次,ISAKMP默認是一天更新一次,協商雙方的感興趣流,如果有PFS,就會進行新一輪的DH交換,過程與第一階段的DH交換基本一樣。