基本介紹

- 中文名:DDOS軟體

- 外文名:Distributed Denial of Service

- 別名:分散式阻斷服務

- 特點:強大的攻擊性能

DDOS軟體特性

DDOS軟體是採用大量被控主機向目標主機發動洪水攻擊,可廣泛套用於機房路由硬體防火牆測試,機房頻寬測試,伺服器負載上限測試,WEB套用測試等防禦方法就是提高伺服器的頻寬...

瘋狂DDOS軟體特色優點 編輯 1、VIP用戶木馬服務端為用戶獨立特徵碼編譯,免殺效果更穩定, 2、支持十項領先功能感染功能,視頻監控,檔案管理,傳奇假人等, 3、獨立編寫...

DDOS是(Distributed Denial of Service)的縮寫,即分散式阻斷服務,黑客利用DDOS攻擊器控制多台機器同時攻擊來達到“妨礙正常使用者使用服務”的目的,這樣就形成了DDOS...

DDOS是英文Distributed Denial of Service的縮寫,意即“分散式拒絕服務”...... 通過給主機伺服器打補丁或安裝防火牆軟體就可以很好地防範,後文會詳細介紹怎么對付DDOS...

防禦DDOS是一個系統工程,現在的DDOS攻擊是分布、協奏更為廣泛的大規模攻擊陣勢,當然其破壞能力也是前所不及的。這也使得DDOS的防範工作變得更加困難。想僅僅依靠某種...

DDoS雲防禦(DDoS Cloud Defense)-隨著Internet網際網路的不斷普及,網路頻寬的增加,高速廣泛連線的網路給大家帶來了方便,也為DDoS攻擊創造了極為有利的條件。更為嚴峻...

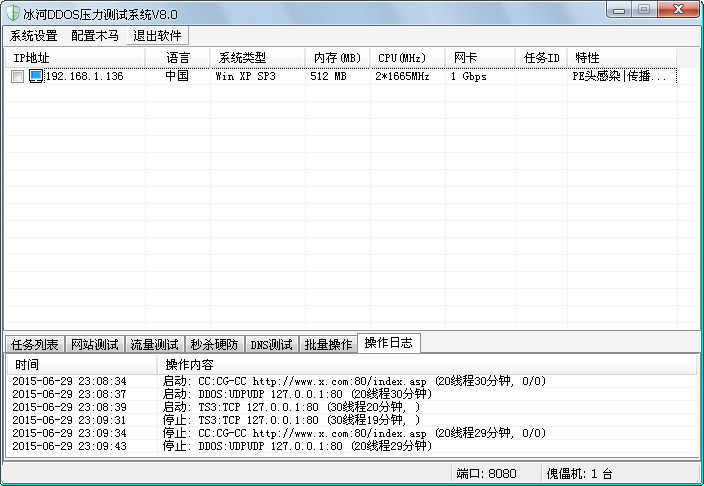

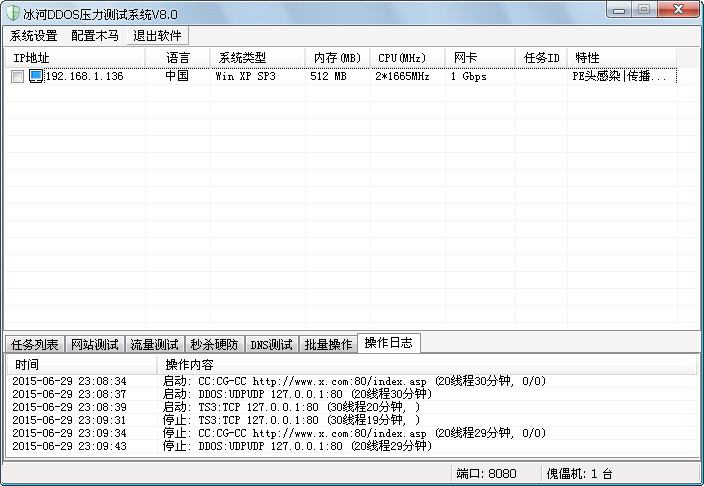

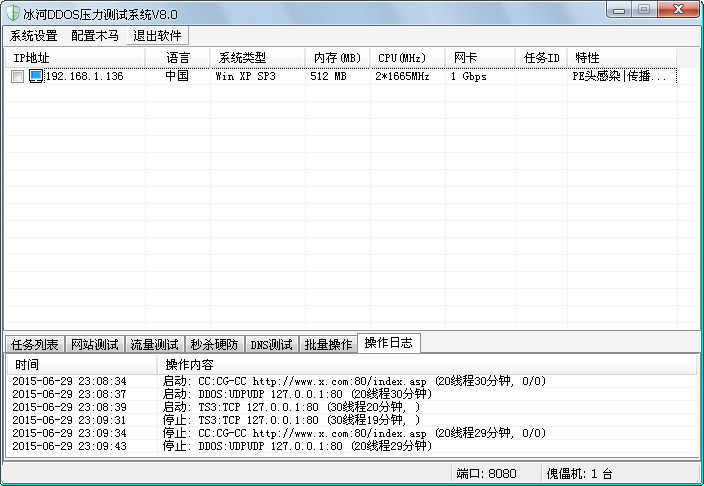

穿盾ddos攻擊器軟體(攻擊器是防火牆壓力測試系統)是一款標準的網路測試、集遠程控制於一身的軟體,可廣泛套用於機房路由硬體防火牆測試,機房頻寬測試,伺服器負載上限...

DDoS防火牆其自主研發的獨特抗攻擊算法,高效的主動防禦系統可有效防禦DoS/DDoS、SuperDDoS、DrDoS、代理CC、變異CC、殭屍集群CC、UDPFlood、變異UDP、隨機UDP、ICMP、...

中國黑客聯盟DDOS防禦系統是一款針對各種網站、信息平台、Internet服務等,集成多種功能模組的安全平台。...

ClearDDoS是一家專注於各種攻擊的高防機房,簡稱CD機房,建立於2012年成立於美國西雅圖,擁有100Gbps+的防禦能力,並擁有一批10年以上DDoS收防禦經驗的工程師。...

其中包括路由功能、輕型防火牆功能和防DDoS攻擊功能。上網行為管理軟體路由功能 產品內置靜態與動態路由功能,在網路接入環境中可以實現路由,從而協助用戶達到節省投資簡化...

《破壞之王:DDoS攻擊與防範深度剖析》是鮑旭華;洪海;曹志華創作的網路與通信類書籍。...

林中狼DDOS是閃電小組組長Jeke獨立開發的DDOS攻擊軟體,採用底層協定驅動,發包殺軟查殺誤報率大大減小。威力更大兼容windows全系統 。目前最領先的DDOS攻擊器就是此...

這是一個用於DDOS攻擊的黑客工具。通過該工具可以向指定的頁面地址發起TCP/IP、UDP、ICMP和IGMP攻擊,偽造的攻擊源可以自設定或者由程式隨機設定,猛烈的攻擊可能會...

分散式拒絕服務攻擊(英文意思是Distributed Denial of Service,簡稱DDoS)是指處於...攻擊者一般會利用已有的或者未公布的一些系統或者套用軟體的漏洞.取得一定的控制...

下面是trinooDDoS攻擊的基本特性以及建議採用的抵禦策略:1、在master程式與代理程式的所有通訊中,trinoo都使用了UDP協定。入侵檢測軟體能夠尋找使用UDP協定的數據流(...

而基於軟體的、能夠按需擴展、將套用交付與安全相集成的產品將為私有雲和公有雲...挑戰、回響機制以及針對TCP連線以及HTTP請求的閾值控制,能夠緩解針對套用層的DDoS...

攻擊者藉助代理伺服器生成指向受害主機的合法請求,實現DDOS和偽裝就叫:CC(ChallengeCollapsar)。CC主要是用來攻擊頁面的。大家都有這樣的經歷,就是在訪問論壇時,如果...

就這兩種拒絕服務攻擊而言,危害較大的主要是DDOS攻擊,原因是很難防範,至於DOS攻擊, 通過給主機伺服器打補丁或安裝防火牆軟體就可以很好地防範,後文會詳細介紹怎么...

由於DDoS攻擊往往採取合法的數據請求技術,再加上傀儡機器,造成DDoS攻擊成為目前最難防禦的網路攻擊之一。據美國最新的安全損失調查報告,DDoS攻擊所造成的經濟損失已經...

SYN Flood是當前最流行的DoS(拒絕服務攻擊)與DDoS(Distributed Denial Of Service分散式拒絕服務攻擊)的方式之一,這是一種利用TCP協定缺陷,傳送大量偽造的TCP連線請求...

信息炸彈是指使用一些特殊工具軟體,短時間內向目標伺服器傳送大量超出系統負荷的...黑客進入計算條件,一個磁碟作業系統(拒絕服務)或DDoS攻擊(分散式拒絕服務)攻擊...

價值700美元的建站軟體* 支持*終身免費域名* 支持網站空間 5000 MB...Ddos保護 已包含全天候24/7/365 Server Monitoring 已包含lunarpagesASP.net特性...

造成本次大規模網路癱瘓的原因是dyninc.的伺服器遭到了ddos攻擊。ddos攻擊又稱...尤其是,隨著智慧型產品的廣泛使用,黑客可以在用戶不知情的情況下,利用軟體去控制...