基本介紹

- 中文名:APT攻擊

- 外文名:Advanced Persistent Threat

- 別稱:定向威脅攻擊

- 目的:破壞某組織的關鍵設施等

- 特點:針對性強、持續攻擊等

- 所屬領域:計算機技術

APT攻擊,即高級可持續威脅攻擊,也稱為定向威脅攻擊,指某組織對特定對象展開的持續有效的攻擊活動。這種攻擊活動具有極強的隱蔽性和針對性,通常會運用受感染的各種...

定向攻擊簡稱APT(Advanced Persistent Threat,高級可持續性威脅),作為目前攻擊類型中最高端的攻擊模式,被認為是一種高級黑客行為。黑客從網上盜取人們的身份,或潛入...

社會工程攻擊,是一種利用"社會工程學" 來實施的網路攻擊行為。在計算機科學中,社會工程學指的是通過與他人的合法地交流,來使其心理受到影響,做出某些動作或者是...

APT(Advanced Persistent Threat)---高級持續性威脅。是指組織(特別是政府)或者小團體利用先進的攻擊手段對特定目標進行長期持續性網路攻擊的攻擊形式。高級...

TSA識別和發現失陷主機、漏洞利用、高級木馬通訊、APT攻擊、數據竊密等已知和未知的安全威脅,對網路攻擊進行定位和取證。從海量的數據中識別真正的入侵行為,從而縮短對...

高級長期威脅(英語:Advanced Persistent Threat,縮寫:APT),又稱高級持續性威脅、先進持續性威脅等,是指隱匿而持久的電腦入侵過程,通常由某些人員精心策劃,針對特定的...

中國網路安全公司360旗下“天眼實驗室”發布報告,首次披露一起針對中國的國家級黑客攻擊細節。該境外黑客組織被命名為“海蓮花(OceanLotus)”。海蓮花(OceanLotus)是...

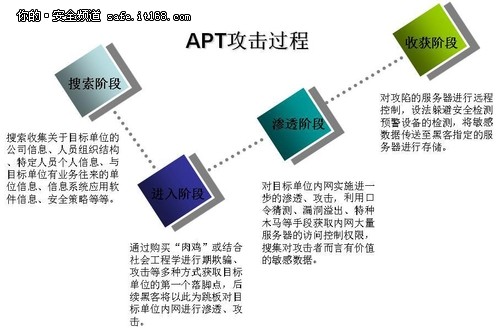

網際網路安全APT攻擊 APT(Advanced Persistent Threat)---高級持續性威脅。 利用先進的攻擊手段對特定目標進行長期持續性網路攻擊的攻擊形式。APT攻擊的原理相對於其他攻...

深信服下一代防火牆(NGAF)的入侵防禦、伺服器防護功能,能夠有效地為伺服器提供安全防護;同時開啟APT檢測功能,定位網路中的肉雞,保障內部網路安全;開啟實時被動掃描功能...

1.1.2APT攻擊攻勢不減,破壞力強11.1.3大數據依然是網路攻擊的顯著目標21.1.4“稜鏡門”事件使網路安全上升到了國家級層面21.2預警防禦相關技術研究現狀...

9.5 工業控制系統攻擊中的APT攻擊 //2539.5.1 APT概述 //2539.5.2 APT生命周期 //2549.5.3 針對工控的APT攻擊案例-Stuxnet //255...