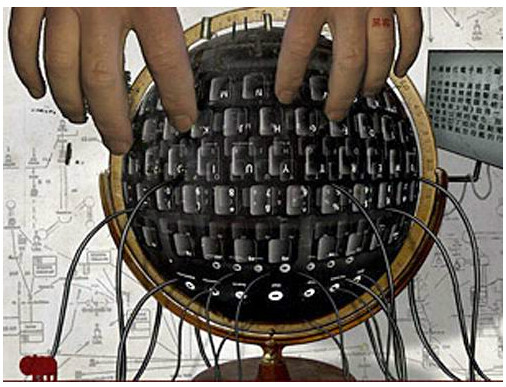

本書全面深入地分析了網路安全與黑客間較量、發展的規律和實質,細緻地講述了如何防止入侵,如何用其人之道,還治其人之身。

基本介紹

- 書名:網路安全與黑客

- ISBN:7-5436-2154-1

- 出版社:青島出版社

- 出版時間:2000

本書全面深入地分析了網路安全與黑客間較量、發展的規律和實質,細緻地講述了如何防止入侵,如何用其人之道,還治其人之身。

本書全面深入地分析了網路安全與黑客間較量、發展的規律和實質,細緻地講述了如何防止入侵,如何用其人之道,還治其人之身。...

《黑客與網路安全》一書的出版社是航空工業出版社,出版時間是1999-09。...... 《黑客與網路安全》一書的出版社是航空工業出版社,出版時間是1999-09。...

《網路安全與黑客攻防寶典(第3版)》是2011年出版的圖書,作者是李俊民。該書由淺入深、循序漸進地介紹了計算機網路安全的知識體系。...

《網路安全與黑客攻防寶典》是2010年電子工業出版社出版的圖書,作者是李俊民。...... 《網路安全與黑客攻防寶典》是2010年電子工業出版社出版的圖書,作者是李俊民。...

非法存取、拒絕服務和網路資源非法占用和非法控制等威脅,制止和防禦網路黑客的攻擊...分析我們的網路對安全性有極高的要求,網路中的關鍵套用和關鍵數據越來越多,如何...

《網路安全與黑客工具防範》是2001年科學出版社出版的圖書,作者是趙斌斌。...... 《網路安全與黑客工具防範》是2001年科學出版社出版的圖書,作者是趙斌斌。...

黑客技術,簡單地說,是對計算機系統和網路的缺陷和漏洞的發現,以及針對這些缺陷實施攻擊的技術。這裡說的缺陷,包括軟體缺陷、硬體缺陷、網路協定缺陷、管理缺陷和人為...

黑客攻防與網路安全從新手到高手(實戰篇) 作者:網路安全技術聯盟 主編 魏紅副主編 定價:69.80元 印次:1-1 ISBN:9787302530114 出版日期:2019.10.01 印刷日期:...

《網路安全技術與反黑客》是2001年出版的圖書,作者是凌雨欣。...... 《網路安全技術與反黑客》是2001年出版的圖書,作者是凌雨欣。作者 凌雨欣 ISBN 9787502427481...

由於計算機網路具有聯結形式多樣性、終端分布不均勻性和網路的開放性、互連性等特徵,致使網路易受黑客、怪客、惡意軟體和其他不軌的攻擊。為了防止和避免遭受攻擊和...

在網際網路時代,每一個連線網路上的計算機都面臨著被攻擊的威脅。本書目的在於讓讀者了解黑客的攻擊手段,使讀者在實際套用中碰到黑客攻擊的時候,能夠做到“心中有數”...

《網路安全與防黑技術》是2004年機械工業出版社出版的圖書,作者是孫鋒。本書主要講述了如何抵禦病毒、防範黑客的侵襲和正確地安裝防毒軟體、設定防火牆等內容。...

《網路安全與病毒防範》是TCSE認證課程系列培訓教材,全書圍繞企業目前遇到的兩大安全威脅——黑客與病毒展開論述,詳細地描述了黑客攻擊原理和計算機病毒基本原理,深入...

《網路安全:一個道德黑客的視角》是電子科技大學出版社2007年出版的圖書,本書是《法迪亞道德黑客叢書》的奠基力作之一。...

本書以網路安全攻防為題材,以實例講解方式,系統地介紹如何降低黑客威脅,提高網路安全係數。通過本書,我們將了解到,要提高網路安全係數,應該在把握黑客攻擊手段的基礎...

計算機網路安全與維護是一門涉及計算機科學、網路技術、密碼技術和套用數學等多種學科的綜合性學科。計算機網路安全與維護已成為當今網路技術的一個重要研究課題。本書...

《挑戰黑客--網路安全的最終解決方案》是2000年電子工業出版社出版的圖書,作者是拉斯・克蘭德。...

計算機網路安全是指利用網路管理控制和技術措施,保證在一個網路環境裡,數據的保密性、完整性及可使用性受到保護。計算機網路安全包括兩個方面,即物理安全和邏輯安全。...

的其他安全層次,不僅要完成傳統防火牆的過濾任務,同時還能為各種網路套用提供相應的安全服務.另外還有多種防火牆產品正朝著數據安全與用戶認證,防止病毒與黑客侵入等...

主要表現在計算機病毒 黑客 網路陷阱 這幾個方面...... 主要表現在計算機病毒 黑客 網路陷阱 這幾個方面 主要表現在計算機病毒 黑客 網路陷阱 這幾個方面V百科往期...

1.2 信息安全與網路安全1.2.1 信息安全的定義與特徵1.2.2 網路安全的定義與特徵1.3 安全威脅與攻擊類型1.3.1 黑客與黑客技術1.3.2 病毒和病毒技術...

網路與信息安全是當今通信與計算機領域的熱門課題。本書以廣闊的視角,全面系統、簡明扼要地介紹了網路與信息安全技術的相關知識,涉及網路安全技術基礎、網路安全體系...

提起網路安全,人們自然就會想到病毒破壞和黑客攻擊,其實不然。常規安全防禦理念往往局限在網關級別、網路邊界(防火牆、漏洞掃描、防病毒、IDS)等方面的防禦,重要的安全...

[1] 網路安全專家作用 編輯 這一特殊學位是英國2011年公布的“網路安全戰略”的一部分,該戰略認為,高等教育是提升英國防範黑客和網路欺詐的關鍵內容。...

《網路安全技術套用》是2014年6月機械工業出版社出版的圖書,作者是胡志齊。 ...... 活動1 模擬黑客發起DDoS攻擊 96活動2 DDoS攻擊防禦 100單元4 網路安全狀況監測...

《網路與國家安全》是2002年10月貴州人民出版社出版的圖書,作者是胡鍵。本書主要講述了網路安全存在威脅,如何維護國家安全等有關內容。...

面對國家和社會的需求,信息產業部電子教育與考試中心啟動實施“網路信息安全工程...目前,中國網路安全人才正處在一個起步過程,網路上充斥著大量黑客培訓,多屬於技巧...

IT安全包括:網路安全,路由交換里的、系統安全,作業系統裡面的,2003,等伺服器...SIS考試評估考生對密碼學、Linux和Windows強化、道德黑客、風險分析、安全策略和...

駭客,有時被稱為黑客,英文名稱為Hacker,駭客是台灣地區的習慣用法,大陸地區一般叫黑客,即是闖入計算機系統或者網路系統者。人們會對駭客的類別進行分類,其中包括如...