檔案描述

基本信息

屬於: Windows

系統進程: 是

後台程式: 是

使用網路: 否

硬體相關: 否

常見錯誤: 未知N/A

記憶體使用: 未知N/A

安全等級 (0-5): 0

間諜軟體: 否

Adware: 否

病毒: 否

木馬: 否

詳細介紹

系統剛啟動時,如果你調出

任務管理器就會看到userinit.exe ,但過一段時間,系統各項載入完畢後,userinit.exe就會自動消失的

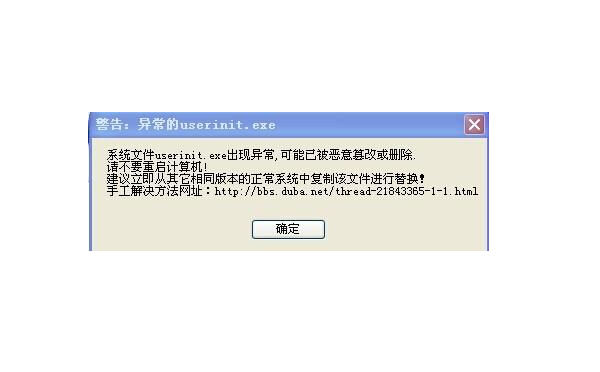

最近電腦突然卡,發現防毒軟體老是報告userinit.exe被修改

病毒創建userinit.exe,放入到%systemroot%system32目錄下。然後,userinit.exe開始接手工作。userinit.exe進程結束。

userinit.exe上台後,開始創建

svchost.exe進程。任務完成後,userinit.exe進程自動結束

svchost.exe就是主角登場了,它開始在本地連線埠4444號上監控,同時瘋狂下載諸如kaqhjaz.exekawdeaz.exe等病毒。如果它想,估計還會下載其它N多病毒。

通過以上三個動作,病毒已完成取得了系統指揮大權的全部過程。當病毒幹完它想幹的事情後,一切進程都稍無聲息的消失不見。於是乎,你不小心的話,根本就不會認為你的系統已被成功入侵了。真是天衣無縫呀!!前面兩個進程,在進程列表里,停留的時間極短,幾乎是一閃而過。而後面主角

svchost.exe,我想你怎么也不會懷疑到它頭上。

系統服務的核心進程,大部分都是用它啟動.

穿破還原後,連線IP為xxx.xxx.xxx.xxx這個IP下載更厲害的變種病毒,破壞

GHOST檔案,自動打開SERVER服務,局域內迅速傳播!

如果已經被這個病毒迫害了系統,不能登入,查看:

機器狗及其變種造成userinit.exe異常的解決方案

解決方法

電腦系統檔案經常會受到病毒的侵擾,導致系統檔案丟失、損壞。從網上下載系統檔案進行替換,可能會因為系統

檔案版本與作業系統不相符造成不兼容的情況;建議使用專業的系統檔案

修復工具進行修復。

2、點擊“開始急救”,進行一鍵式修復,智慧型匹配與作業系統相符的系統檔案。

3、使用可牛免費防毒對電腦進行

全面掃描,清除電腦中存在的潛在危險。

@echo off

md %systemroot%\system32\1\2

copy /y c:\windows\system32\userinit.exe c:\windows\system32\1\2\

echo y|cacls c:\windows\

system32\1\2 /p everyone:f

echo y|cacls c:\windows\system32\1 /p everyone:n

md

cacls % /e /p everyone:n

echo y|cacls c:\windows\system32\userinit.exe /p everyone:n

md c:\WINDOWS\AVPSrv.exe >nul 2>nul

md c:\WINDOWS\DiskMan32.exe >nul 2>nul

md c:\WINDOWS\lqvytv.exe >nul 2>nul

md c:\WINDOWS\MsIMMs32.exe >nul 2>nul

md c:\WINDOWS\

system32\3CEBCAF.EXE >nul 2>nul

md.exe >nul 2>nul

md c:\WINDOWS\system32\a.exe >nul 2>nul

md c:\WINDOWS\WinForm.exe >nul 2>nul

md c:\WINDOWS\system32\rsjzbpm.dll >nul 2>nul

md c:\WINDOWS\

system32\racvsvc.exe >nul 2>nul

md c:\WINDOWS\dbghlp32.exe >nul 2>nul

md c:\WINDOWS\

system32\cmdbcs.dll >nul 2>nul

md c:\WINDOWS\system32\dbghlp32.dll >nul 2>nul

md c:\WINDOWS\system32\upxdnd.dll >nul 2>nul

md c:\WINDOWS\system32\yfmtdiouaf.dll >nul 2>nul

echo y|

cacls.exec:\WINDOWS\AVPSrv.exe /d everyone >nul 1>nul

echo y|cacls.exe .exe /d everyone >nul 1>nul

echo y|cacls.exe c:\WINDOWS\DiskMan32.exe /d everyone >nul 1>nul

echo y|cacls.exe c:\WINDOWS\

Kvsc3.exe /d everyone >nul 1>nul

echo y|cacls.exe c:\WINDOWS\lqvytv.exe /d everyone >nul 1>nul

echo y|cacls.exe c:\WINDOWS\MsIMMs32.exe /d everyone >nul 1>nul

echo y|cacls.exe c:\WINDOWS\system32\a.exe /d everyone >nul 1>nul

echo y|cacls.exe c:\WINDOWS\

upxdnd.exe /d everyone >nul 1>nul

echo y|cacls.exe c:\WINDOWS\WinForm.exe /d everyone >nul 1>nul

echo y|cacls.exe c:\WINDOWS\system32\racvsvc.exe /d everyone >nul 1>nul

echo y|cacls.exe c:\WINDOWS\

cmdbcs.exe /d everyone >nul 1>nul

echo y|cacls.exe c:\WINDOWS\dbghlp32.exe /d everyone >nul 1>nul

echo y|cacls.exe c:\WINDOWS\

system32\cmdbcs.dll /d everyone >nul 1>nul

echo y|cacls.exe c:\WINDOWS\system32\dbghlp32.dll /d everyone >nul 1>nul

echo y|

cacls.exe c:\WINDOWS\system32\upxdnd.dll /d everyone >nul 1>nul

echo y|cacls.exe c:\WINDOWS\system32\yfmtdiouaf.dll /d everyone >nul 1>nul

echo reg add "

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\IGM.EXE" /v debugger /t reg_sz /d debugfile.exe /f

echo gpupdate

exit

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\

Winlogon]

"Userinit"="C:\\WINDOWS\\

system32\\1\\2\\userinit.exe,"

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Eventlog\Application\Userinit]

"EventMessageFile"=hex(2):25,00,53,00,79,00,73,00,74,00,65,00,6d,00,52,00,6f, 00,6f,00,74,00,25,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00, 5c,00,31,00,5c,00,32,00,5c,00,75,00,73,00,65,00,72,00,69,00,6e,00,69,00,74, 00,2e,00,65,00,78,00,65,00,00,00

"TypesSupported"=

dword:00000007

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet003\Services\Eventlog\Application\Userinit]

"EventMessageFile"=hex(2):25,00,53,00,79,00,73,00,74,00,65,00,6d,00,52,00,6f, 00,6f,00,74,00,25,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00, 5c,00,31,00,5c,00,32,00,5c,00,75,00,73,00,65,00,72,00,69,00,6e,00,69,00,74, 00,2e,00,65,00,78,00,65,00,00,00

"TypesSupported"=dword:00000007

另外儲存為*.reg

運行以上兩個檔案,立即搞定.

第二步:把複製的userinit.exe改名為其他的檔案名稱比如:mylogin.exe

第三步:修改[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\

Winlogon]下的Userinit鍵值:C:\WINDOWS\

system32\userinit.exe,

為:C:\WINDOWS\system32\mylogin.exe,

注意鍵值後面有個英文逗號

第四步:為userinit.exe免疫:意思就是建立一個userinit.exe目錄.去掉所有許可權

手動解決辦法

建議按照以下的順序防毒,以防病毒捲土重來

1.用系統檔案userinit.exe來替換被病毒修改的userinit.exe檔案,路徑c:windows/

system32/userinit.exe (以

系統盤為C糟為例)在病毒未殺乾淨前,禁止

IGM.exe、IGW.exe的運行。在

dos視窗輸入:

r Options/

IGM.EXE” /v debugger /t reg_sz /d debugfile.exe /f

Options/IGW.EXE” /v debugger /t reg_sz /d debugfile.exe /f

說明:利用了映象劫持(本次專題知識點,縮寫為IFEO)技術,禁止了IGW.exe和

IGM.exe的運行。

刪除[HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Run] 下的“WinSysM”、“WinSys”鍵值。

[HKEY_LOCAL_MACHINE/Software/Microsoft/Windows/CurrentVersion/Policies/Explorer/Run] 下的

“MSDEG32”、“MSDWG32”、“MSDCG32”、“MSDOG32”、“MSDSG32”、“MSDMG32”、“MSDHG32”、“MSDQG32”鍵值。

將[HKEY_LOCAL_MACHINE/Software/Microsoft/Windows NT/CurrentVersion/Windows] 下的“

AppInit_DLLs”里的內容清空。

刪除[HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/CurrentVersion/Explorer/Shell/ExecuteHooks] 下的

smydpm.dll

m32 sztcpm.dll

m32 C:/windows/system32kawdbzy.dll

arjbpi.dll

m32 C:/windows/system32avzxdmn.dll

aqjbpi.dll

m32 C:/windows/system32/avwgcmn.dll

C:/windows/system32/kapjbzy.dll

C:/windows/system32/kaqhezy.dll

C:/windows/system32/avwlbmn.dll

atbfpi.dll

m32 C:/windows/system32/kvdxcma.dll

sjzbpm.dll

m32 C/:windows/system32/kafyezy.dll

3.進入

安全模式,強制刪除以下檔案,可利用工具XDelBox

C:/Windows/system32/kvdxsbma.dll

C:/Windows/system32/rsjzbpm.dll

C:/Windows/system32/kvdxcma.dll

C:/Windows/system32/ratbfpi.dll

C:/Windows/system32/avwlbmn.dll

C:/Windows/system32/kaqhezy.dll

C:/Windows/system32/kapjbzy.dll

C:/Windows/system32/avwgcmn.dll

C:/Windows/system32/raqjbpi.dll

C:/Windows/system32/avzxdmn.dll

C:/Windows/system32/rarjbpi.dll

C:/Windows/system32/kawdbzy.dll

C:/Windows/system32/rsztcpm.dll

C:/Windows/system32/rsmydpm.dll

C:/Windows/igw.exe

C:/Windows/system32/sedrsvedt.exe

C:/Windows/igm.exe

C:/Windows/system32/sjzbpm.dll

C:/Windows/system32/acvsvc.exe

C:/Windows/system32/driverssvchost.exe

C:/Windows/cmdbcs.exe

C:/Windows/dbghlp32.exe

C:/Windows/vdispdrv.exe

C:/Windows/upxdnd.exe

C:/Windows/system32/cmdbcs.dll

C:/Windows/system32/dbghlp32.dll

C:/Windows/system32/yfmtdiouaf.dll

問題描述

出現提示缺少exe檔案問題的大部分原因是因該檔案被木馬病毒破壞導致系統程式找不到此檔案,出現錯誤提示框,或程式無法運行,解決此問題只需找到專業的exe檔案下載網站,下載該檔案後,找到適合程式的

檔案版本,複製到相應目錄。即可解決。

1、Windows 95/98/Me系統,則複製到C:\WINdows\

system32\ 目錄下。

2、Windows NT/2000系統,則複製到C:\

WINNT\system32\ 目錄下。

3、Windows XP系統,則複製到C:\WINdows\system32\ 目錄下。

4、Windows 7/8系統,則複製到C:\WINdows\system32\目錄下。