簡介 安全特性 過去,微軟一直以在作業系統上捆綁許多額外特性而著稱,這些額外特性大多數是以默認的服務訪問許可權進行安裝的。Windows Server 2003打破了這種傳統的模式,使得在Windows 2000 Server默認情況下能夠運行的二十多種服務被關閉或者使其以更低的許可權運行。

在Windows 2003中,兩個最重要的安全特性的革新在於直接處理

IIS 和

Telnet 伺服器。IIS和Telnet在默認的情況下都沒有安裝,並且這兩個服務是在兩個新的賬戶下運行,新賬戶的許可權比正常系統賬戶的許可權要低。如果惡意的軟體危及到這兩個服務時,這種革新將直接改善伺服器的安全性。

與IIS和Telnet上的服務賬戶改進一起,Windows 2003還包含了大量的新的安全特性,也許,這些新的安全特性將是你決定升級到Windows Server 2003的決定因素。

新安全特性 1.Internet連線防火牆(ICF)ICF是一個軟體防火牆,它為用戶的網路伺服器提供了基本的連線埠安全性。它與用戶當前的安全設備一起工作,給用戶的關鍵的基礎設施增加了一層保護。

2.軟體

限制策略 軟體限制策略使用策略和強制執行機制,來限制系統上運行的未授權的可執行程式。這些限制是一些額外的手段,以防止用戶執行那些不是該公司標準用戶軟體套件中的程式。

3.網頁伺服器的安全性當裝載了IIS 6.0的默認安裝時,網頁伺服器的安全性將達到最大化。新的IIS 6.0安全特性包括可選擇的加密服務,高級的

摘要認證 以及可配置的過程

訪問控制 。

4.新的摘要安全包新的摘要安全包支持在RFC 2617中定義的摘要認證協定。該包對

IIS 和

活動目錄 (AD)提供了更高級的保護。

5.改善了以太區域網路和

無線區域網路 的安全性不論連線的介質是什麼,基於IEEE

802.1X 規範改進了以太區域網路和無線區域網路的安全性,促進了用戶和計算機的安全認證和授權。這些改進也支持

公鑰證書 和智慧卡的自動註冊,使得能夠對傳統的位於或者橫跨公共場所的網路進行

訪問控制 ,例如大學校園的廣域網(WAN)和橫穿大城市的政府廣域網(WAN)。

6.憑證管理器對於所有的用戶憑證,包括口令密碼和

X.509證書 ,憑證管理器提供了一個安全的倉庫。這個特性使得單一的簽名特性可以獲得多個領域的信任。

7.Internet認證伺服器和遠程認證

撥號用戶 伺服器(IAS/

RADIUS )Internet認證伺服器和遠程認證撥號用戶伺服器(IAS/RADIUS)控制遠程的用戶認證和授權訪問。對於不同的連線類型,例如

撥接 ,虛擬專用網(VPNs)以及防火牆連線,該服務都是很實用的。

9.改進的

SSL 客戶端認證

安全套接字層 (SSL)客戶端認證的改進使得會話速度可以提高35%,而且多個進程可以快取和共享會話。這樣可以減少用戶對應用程式的認證,從而減少應用程式伺服器上的網路通信量和CPU工作周期。

10.增強的EFS加密檔案服務(

EFS )的改進允許管理員和用戶提供給多個用戶訪問多組加密檔案的可能。它還提供了額外的檔案存儲保護和最大數量的用戶容量。

除了這些新的安全特性之外,微軟已經發行了一個

安全配置管理器 ,用於將整個作業系統的安全選項集合成一個管理

控制台 。

安全配置規則 伺服器應當放置在安裝了監視器的隔離房間內,並且監視器應當保留15天以內的錄像記錄。另外,機箱、鍵盤、抽屜等要上鎖,以保證旁人即使在無人值守時也無法使用此計算機,鑰匙要放在安全的地方。

在[計算機管理]中將Guest帳號停止掉,任何時候不允許Guest帳號登錄系統。為了保險起見,最好給Guest帳號加上一個複雜的密碼,並且修改Guest帳號屬性,設定拒絕

遠程訪問 。

三、限制用戶數量

去掉所有的測試帳戶、共享帳號和普通部門帳號,等等。用戶組策略設定相應許可權、並且經常檢查系統的帳號,刪除已經不適用的帳號。

很多帳號不利於管理員管理,而黑客在帳號多的系統中可利用的帳號也就更多,所以合理規劃系統中的帳號分配。

四、多個管理員帳號

管理員不應該經常使用管理者帳號登錄系統,這樣有可能被一些能夠察看

Winlogon 進程中密碼的軟體所窺探到,應該為自己建立普通帳號來進行日常工作。

同時,為了防止管理員帳號一旦被入侵者得到,管理員擁有備份的管理員帳號還可以有機會得到系統管理員許可權,不過因此也帶來了多個帳號的潛在安全問題。

五、管理員帳號改名

在Windows 2000系統中管理員Administrator帳號是不能被停用的,這意味著攻擊者可以一再嘗試猜測此帳戶的密碼。把管理員帳戶改名可以有效防止這一點。

不要將名稱改為類似

Admin 之類,而是儘量將其偽裝為普通用戶。

六、陷阱帳號

和第五點類似、在更改了管理員的名稱後,可以建立一個Administrator的普通用戶,將其許可權設定為最低,並且加上一個10位以上的複雜密碼,藉此花費入侵者的大量時間,並且發現其入侵企圖。

將已分享檔案的許可權從“Everyone"更改為"授權用戶”,”Everyone"意味著任何有權進入網路的用戶都能夠訪問這些已分享檔案。

安全密碼的定義是:

安全期 內無法破解出來的密碼就是安全密碼,也就是說,就算獲取到了密碼文檔,必須花費42天或者更長的時間才能破解出來(Windows安全策略默認42天更改一次密碼,如果設定了的話)。

防止內部人員破壞伺服器的一道屏障。在管理員離開時,自動載入。

十一、防病毒軟體

Windows作業系統 沒有附帶防毒軟體,一個好的防毒軟體不僅能夠殺除一些病毒程式,還可以查殺大量的木馬和

黑客工具 。設定了防毒軟體,黑客使用那些著名的

木馬程式 就毫無用武之地了。同時一定要注意經常升級病毒庫 !

十二、備份盤的安全

一旦系統資料被黑客破壞,備份盤將是恢復資料的唯一途徑。備份完資料後,把備份盤放在安全的地方。不能把備份放置在當前伺服器上,那樣的話還不如不做備份。(二) Windows Server 2003的安全結構體系 Windows Server 2003是目前最為成熟的網路伺服器平台,安全性相對於Windows 2000有很大的提高,本節就從Windows 2003的安全結構體系入手,帶領大家學習Windows 2003的安全結構特性。

LSA組件概述身份驗證

1.LSA組件概述身份驗證是通過基於密碼的

事務處理 來實現的,其中涉及

Kerberos 或者經典NT LanMan(NTLM)Challenge-Response(質詢-回響)。Windows 2003使用名為“

安全描述符 ”的特殊數據結構來保護資源。安全描述符指出誰能訪問一個資源,以及他們能對這個資源採取什麼操作。所有進程都由定義了用戶安全上下文的“訪問令牌”來進行標識。審核由安全系統中的特殊功能完成,它們能記錄對安全記錄的訪問。

在本地安全機構(Local Security Authority,LSA)組件中,包含作為Windows Executive一部分來執行的“

核心模式 ”服務,以及對客戶端-服務進程(比如

互動式登錄 和網路訪問許可權的授予)進行控制的“用戶模式”服務。LSA中的用戶模式安全服務包含在兩個可執行程式中,即“本地安全機構子系統(Local Security Subsystem,

LSASS.EXE )”以及Winlogon.exe。

LSASS 容納著以下進程:

(1)Kerberos KDC。該服務提供

Kerberos 身份驗證和票證授予服務。它使用AD來存儲安全身份憑據。

(2)

NTLM 安全性支持提供者。它支持所有下級客戶端以及非域成員的現代Windows客戶端。

(3)

Netlogon 。處理來自下級客戶的“直通(Pass-Through)”式身份驗證,從而提供對經典NT身份驗證的支持。但不支持Kerberos

事務處理 。在基於AD的

域控制器 上,它負責註冊DNS記錄。

(4)IPSec。這個服務管理IP Security連線策略和IPSec Internet Key Exchange(IKE)。

(5)保護性存儲(Protected Storge)。這個服務負責加密並

安全存儲 與

PKI 子系統關聯的證書。

LSA組件的“封裝”

2.LSA組件訪問一個伺服器上的安全資源時,對這個所將發生的安全

事務處理 進行管理的服務稱為“封裝”或者“包”。有兩種類型的封裝:身份驗證封裝和安全性封裝。

(1)身份驗證封裝。Microsoft提供了

Kerberos 和MSV1_0(質詢-回響)兩種身份驗證封裝。Windows支持源於DOS的客戶端(Windows Me以下)所用的LanMan(LM)質詢-回響,以及NT客戶端和非域成員的現代Windows客戶端所用的NT LanMan(

NTLM )質詢-回響。

(2)經典安全性資料庫。NTLM身份驗證將安全信息存儲在

註冊表 的3個資料庫中。①builtin:這個資料庫包含Administraotr和

Guest 兩個默認的用戶賬戶,另外還有各個默認組,如用於域的Domain Users及用於工作站和

獨立伺服器 的Power User組。Builtin賬戶包含在SAM註冊表分支中。②安全賬戶管理器(SAM):這個資料庫包含了

本地用戶和組 賬戶。③LSA:這個資料庫包含了計算機的密碼規則、系統策略以及可信賬戶。LSA資料庫包含在Security Registry分支中,這個分支也包含了SAM資料庫的一個副本。

Windows的登錄身份憑據

3.WINLOGONLSA需要某種機制從用戶處獲得登錄身份憑據。負責獲取這些身份憑據的可執行程式就是Windows exe,當按下Ctrl+Alt+Del組合鍵時,就調用 Winlogon exe。

Winlogon 所提供的視窗來源於一個名為“圖形標識和身份驗證”的DLL。用戶登錄時,LSA會構建一個訪問令牌,用身份安全系統描述這個用戶。由用戶所有的一個進程在嘗試訪問一個安全對象時,安全性參考監視器(SRM)會將安全描述中的SID與用戶訪問令牌中的SID進行比較,並依此得出用戶的訪問許可權集合。用戶連線到一個伺服器時,伺服器上的

LSASS 必須建立代表該用戶的一個本地訪問令牌,並將令牌附加到用戶的進程上。LSASS通過兩種方式以獲取構建這個本地訪問令牌所需的信息:

· 如果是

Kerberos 身份驗證,它從客戶端出示的Kerberos會話票證的Authorization Data欄位中獲取信息。

LSA工作過程

4.LSA工作過程概述(1)Windows從用記收集登錄身份信息。

(3)LSASS構建一個訪問令牌,它定義用戶的訪問許可權和系統許可權。

(4)安全性參考監視器(Security Reference Monitor,

SRM )將這個令牌與對象的安全描述符中的

訪問控制列表 (Access Control List,ACL)進行比較,判斷是否允許用戶訪問。這是“授權”階段。

(5)最後,

LSASS 和SRM配合,監視對安全對象的訪問,並生成報告來記錄部分或者全部事件。這是“審核”階段。

Windows 2003的改進

Windows 的安全性歷來為人所詬病,直到Windows 2000才有較大改觀,但依然難如人意:登錄時的輸入法漏洞、

IIS 特殊網址漏洞都是著名的例子。Windows 2000的補丁幾乎全是安全補丁,以致有的

網管 一天不上微軟網站心裡就不踏實。Windows Server 2003在安全上下了大力氣,不僅堵完了已發現的所有NT漏洞,而且還重新設計了安全子系統,增加了新的安全認證,改進了安全算法。處處設防,連訪問一個新網站和運行一個新程式都有確認提示。

關機和重啟模組 1關機和重啟模組首先應該特別提一下的是Windows Server 2003的關機和重啟模組。在該模組中,Windows Server 2003增加了“關閉事件跟蹤程式”選項,讓你在關機前選一個原因並給出解釋。這在桌面系統中純屬

多此一舉 ,但在伺服器系統中卻很重要。因為伺服器是連續工作的,非計畫的關機或重啟意味著事故,所以必須記錄在案。從這一小小的改變,可以看出微軟確實在Windows Server 2003的安全上下足了功夫。

IE安全模組 2IE安全模組Windows 2003的安全性比微軟以往的作業系統有了大幅提高,內置IE 6.0的安全設定的默認值也被提到了“高”,這無疑是比較保險的辦法。但每次瀏覽不同的網頁都會彈出確認視窗,實在有些大煞風景。有些朋友在IE的“工具”→“安全”→“Internet區域的安全級別”中把安全等級降為“中”或者“中低”來解決。但這必須具有

系統管理員 級別的用戶才能修改,其他用戶不能修改,只能忍受微軟不厭其煩的安全警告提示。

其實大家只要在

組策略 中把相關的安全設定功能打開就能解決上述問題。首先利用系統管理員身份登錄,在運行框中輸入“gpedit msc”,回車後進入組策略編輯器,找到“本地計算機策略”→“計算機配置”→“管理模組”→“Windows組件”→Internet Explorer。選定該項,把右邊的“安全區域:僅是計算機設定”的默認值“未配置”改為“已啟用”即可。這樣系統管理員設定安全區域為“中”後,其他的用戶也能享受“清靜”了。

Windows 2003的防火牆功能

3防火牆在校園網的日常管理與維護中,網路安全正日益受到人們的關注。校園網伺服器是否安全將直接影響學校日常教育教學工作的正常進行。為了提高校園網的安全性,

網路管理員 首先想到的就是配備

硬體防火牆 或者購買

軟體防火牆 ,但硬體防火牆價格昂貴,軟體防火牆也價格不菲,

這對教學經費比較緊張的廣大中國小來說是一個沉重的負擔。在此筆者結合自己的工作經驗,談談如何利用Windows 2003提供的防火牆功能為校園網伺服器構築安全防線。

Windows 2003提供的防火牆稱為Internet連線防火牆,通過允許安全的網路通信通過防火牆進入網路,同時拒絕不安全的通信進入,使網路免受外來威脅。Internet連線防火牆只包含在Windows Server 2003 Standard Edition和32位版本的Windows Server 2003 Enterprise Edition 中。

Internet連線防火牆的設定:

在Windows 2003伺服器上,對直接連線到Internet的計算機啟用防火牆功能,支持

網路適配器 、

DSL 適配器或者

撥號數據機 連線到 Internet。

誕生於Windows 2000 Server的Active Directory,作為微軟的目錄服務和Windows 2000網路的核心,在Windows Server 2003上有了許多增強與改進:如可以使用備份數據安裝附加

域控制器 ,擁有更多的Active Directory功能級別,更加順暢的目錄數據複製功能,更加方便的管理功能等。

Active Directory技術功能特性

在針對Microsoft Windows 2000 Server作業系統所實施的多項重大改進中,Microsoft Active Directory不僅是最為重要、而且也是最容易遭到混淆的技術特性。本節提供了有關Active Directory技術功能特性的概括性資料。

就像可提供人員與

單位電話 信息的電話目錄服務一樣,Active Directory也是一種可供用來存儲全部網路資源信息、並提供針對此類信息之簡易訪問服務的目錄服務功能。這裡所說的網路資源主要包括計算機、印表機、

已分享檔案夾 和

訊息佇列 等對象。

Active Directory相當於整個網路環境中的主交換機。該技術可幫助用戶和應用程式針對那些已處於網路連線狀態的相關資源實施目標定位與訪問調用,並在彼此之間實現

網路互聯 。更重要的是,該技術還可供用來確保只有那些經過授權的用戶或應用程式方可獲準在具備安全保障的前提下針對相關資源實施訪問調用。

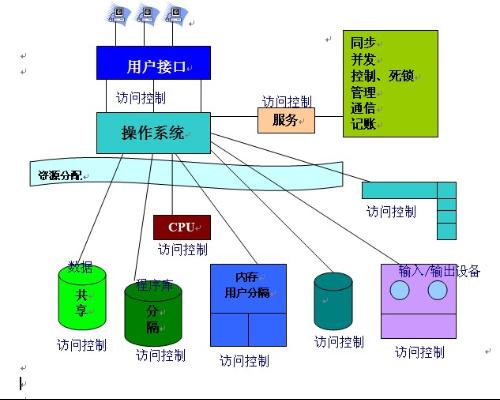

內容簡介 本書是普通高校信息安全系列教材之一的作業系統安全教材。全書共分為8章,主要包括:作業系統安全的基本概念、安全機制、安全模型、安全體系結構、安全設計與驗證、安全評測和主流作業系統Windows和UNIX/Linux的安全機制與技術。

圖書目錄 第1章 導論

第2章 作業系統安全機制

第3章 作業系統安全模型

第4章 作業系統安全體系結構

第5章 作業系統安全設計與驗證

第6章 作業系統安全評測

第8章 UNIX/Linux作業系統安全技術

參考文獻