基本介紹

- 中文名:主動網路

- 外文名:Active Networks

- 分類: 網路與交換

- 釋能:使傳送最最佳化的網路

介紹,體系結構,安全體系模型,安全威脅,保護策略,主動節點保護,主動分組保護,研究背景,

介紹

Internet雖然是先進而通用的計算機網路的典型成功範例 ,但依舊存在不少缺陷,其中最為突出的問題之一就是其體系結構所依賴的沙漏模型使其缺乏靈活性。瓶頸處的傳輸層和網路層是各種鏈路層技術和高層應用程式實現互操作的基礎。保持它們的相對穩定性及向後兼容性是必須的,但同時卻不可避免地給完善和修改它的工作增添了諸多不便。一種新的業務從原型系統的設計到大規模的套用 ,一般而言 ,往往需要大約 10年的時間。資源預留 ( RSVP)、 IPv6、移動 IP等就是因此而不能大範圍地進入實際套用的最好佐證 。

鑒於以上原因 ,在1994~1995年美國國防部高級研究計畫署 ( DARPA)有關未來網路發展方向的研討會上 , 經過多方醞釀,提出了主動網路這一新的網路體系結構。其主要目的是解決現有體系結構在集成新技術、擴展新套用時存在的諸多不便。主動網路繼續沿用了存儲 /轉發的結構,一個顯著的特點是網路節點上的路由器或交換機可對經過它的分組流進行定製處理,這種定製處理並非傳統分組交換網路中為了將分組轉發至目的地而對分組頭進行的簡單處理 (如路由器對分組頭的修改或標記交換機對標記的修改等 )。主動網路中的分組除攜帶淨荷數據以外,還有可能攜帶程式代碼 ,網路內的節點可以在自己的運行環境內執行分組中攜帶的程式 ,從而改變網路的行為和狀態這相對於“被動”的轉發分組而言要“主動”許多 。這也就是之所以稱其為“主動網路”的原因。主動網路通過節點的計算能力抽象高層協定,省去了為新套用制定標準的過程,新協定的套用等價於網路分組中新應用程式的開發,通過此加速網路的發展是主動網路賦予網路可程式能力的主要動機。

主動網路的基本思想是將程式注入數據包,使程式和數據一起隨數據包在網路上傳輸;網路的中間節點運行數據包中的程式,利用中間節點的計算能力,對數據包中的數據進行一定的處理;從而將傳統網路中“存儲——轉發”的處理模式改變為“存儲——計算——轉發”的處理模式。

體系結構

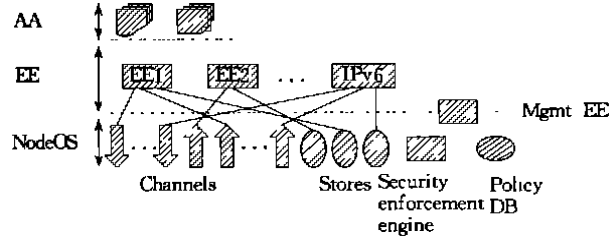

主動節點的體系結構相關組織和機構經過幾年的研究與討論,已經基本上清晰地勾勒出了一個有關主動網路體系結構的框架。在這個框架中定義了主動網路的組成構件及接口 ,並對有可能阻礙主動網路發展的安全和性能問題作了特別的考慮.主動網路由節點組成 ,節點間通過各種低層網路技術 (如 Ethernet,ATM, SDH和 DWDM等 )連線在一起 ,是要求所有節點都“主動” ,統的網路節點依舊可以工作在主動網路環境中。主動節點上運行著一個節點作業系統 ( NodeO S) 、一個或多個執行環境 ( ex ecution env iro nment,,稱 EE)。用戶通過主動套用 ( activ e applicatio n,稱 AA)獲得業務。AA是通過 EE提供端到端業務的 。NodeOS負責分配、調度和管理節點的資源 ,過 EE向 AA提供抽象套用 。對於 EE而言 ,NodeOS禁止了資源管理的細節和不同EE間行為的相互影響;對於NodeOS而言,EE禁止了許多與用戶互動的細節。每個EE由一個獨立的虛擬機實現 ,責解釋到達節點的主動分組 ,同的 EE定義不同的虛擬機。當 EE向 NodeOS請求業務時 ,須附帶請求生成者的標識 。它可以是 EE本身 ,可以是用戶 。NodeOS將請求信息送至安全執行引擎 ( securityenforcement engine) ,過檢查節點的策略資料庫校驗請求的真實性 ,後視情況來授權請求者接受請求的業務或執行請求的操作。每個節點還有一個管理執行環境 ( manag ement executionenvironment)。藉助它來控制本地節點的相應配置和策略主要的管理和控制功能包括3個方面:維護節點的安全策略資料庫 ;載入新的 EE,新或配置已有的 EE;支持遠程觸發的網路管理業務的實例化等。圖 1描述了組成主動網路節點的主要構件及其相互關係 。

主動網路節點的主要構件及其相互關係

主動網路節點的主要構件及其相互關係安全體系模型

主動網路中包含許多由各種可能的網路技術連線起來的網路節點,這些網路節點並不一定都是主動節點。體系結構從巨觀上分為三層,由節點作業系統(Node OS)執行環境和主動套用主要構件組成,Node OS的功能是主動節點中的通信頻寬處理機能Node OS力,以及存儲空間等本地資源向其上層的EE提供可供調用的接口,包括輸入輸出信道軟狀態存儲、安全策略資料庫以及安全強制引擎Security Enforcement Engine,EE EE利用Node OS向其提供節點資源的調用接口,再向AA提供相對獨立的執行環境的編程接口,一個Node OS中可以有多個EE類似於Java的接口。語言的虛擬機這些EE相對隔離構成一個個相對安全的執行環境,這樣既可以限制每個EE對節點資源的使用,從而 保證多個節點資源可以公平地使用節點資源又能隔離每個EE的處理防範。由於某個主動分組無意或惡意地過多使用網路節點資源而妨礙主動節點的正常運行。

(一)ANSA安全體系

ANSA是IETF安全工作小組建議的主動網路安全體系結構。在ANSA體系結構中定義了一個基本的安全形色—主體。它泛指任何網路操作行為的發起者,如:某個人某個團體或團體中的某個成員等。ANSA將主動網路中的安全問題分為兩類:端到端 (End-to-End)安全和逐跳(Hop-by-Hop)安全,ANSA建議所有的逐跳安全和絕大部分端到端安全在節點作業系統層實現。其優點是所有 的EE操作都經過統一的安全檢查;其缺點是在目前基於類UNIX通用作業系統的主動網實驗平台上載入安全機制,並需要修改作業系統核心,這顯然大大增加了主動網安全機制開發的難度。

(二)ABone安全體系

ABone是由DARPA資助的在Internet上供研究用的一個主動網實驗平台。在功能上對等於IPv6網路的實驗平台6Bone。有了ABone人們就可以在全球範圍內藉助Internet開展主動網的研究工作。ABone支持兩種可執行環境EE:ANTS 和ASP。目前加入ABone的節點己遍布於世界各地,基於Abone的主動網安全性研究非常活躍。絕大多數Abone的節點作業系統都為類UNIX操作 系統, Abone將主動網中的安全問題主要劃分為以下兩類:

1、非法的主動分組對主動節點上合法的AA帶來的安全隱患。

2、惡意的AA對主動節點上的EE和節點作業系統的危害。Abone建議逐跳安全可以在EE中實現也可以在網路守護進程(netiod)中實現,端到端安全則在EE中實現。其優點是實施安全機制不需修改作業系統核心;缺點是需要在每個EE中分別實現安全機制。

總之,主動網路與傳統網路相比,具有無法比擬的靈活性和開放性,但這些優勢也使得主動網路的安全問題變得更加棘手。本文在對主動網路定義闡述的基礎上,提出了主動網路安全體系結構模型,並對模型的功能進行了描述,設計了系列基於AN的網路故障管理技術的基本實現方法。

安全威脅

(一)主動節點面臨的安全威脅

主動節點希望保護自己的資源,不希望未經過授權的主動分組使用自己的節點資源,確保自己所提供的服 務具有可獲得性,保護自己節點狀態的完整性和保護自己狀態反對未授權暴露。主動節點可能感覺受到的威脅來自執行環境,因為執行環境會消耗主動節點資源或更 改節點狀態參數等。作為主動節點必須能夠安全有效地管理自己資源,以便分配給經過授權的主動代碼使用,為主動套用提供服務此外主動節點必須能夠識別鄰居節 點,這樣能夠確保將主動報文傳送到可信任的相鄰主動節點上。為了滿足以上這些安全要求,主動網路應當採用下面方式來保障主動節點安全:(1)主動網路應當 採用有效的安全機制保證主動節點安全;(2)主動節點執行主動代碼時候必須能夠對其發行者進行身份認證,並執行一種存取控制來實現其資源操作和安全控制; (3)由於主動節點中的執行環境需要安裝主動代碼、執行主動代碼等操作,因此主動節點應當有安全審計功能來實時監視主動節點系統以及主動應用程式的運行狀 態,發現威脅時,能夠及時終止主動代碼的執行並且保留不可抵賴和不可磨滅的記錄。

(二)執行環境面臨的安全威脅

執行環境感覺其受到的威脅可能來自其它的執行環境、來自主動分組或者來自主動代碼。因為在一個主動 節點中可能存在著多個執行環境,如果其中一個執行環境過多的消耗主動節點資源,那么必然對其它執行環境的運行造成損害。同樣一個惡意的主動代碼在執行環境 中運行的時候,該惡意主動代碼可能更改執行環境參數、超額消耗執行環境所授權使用的資源、進行執行環境所未授權的存取控制操作,導致執行環境不能有效的或 正確的為其它主動代碼提供服務。

(三)主動分組面臨的安全威脅

主動代碼可能向主動節點發出存取控制操作請求,其目的是為了處理和傳送;主動代碼可能向主動節點發 出存取請求,其目的是為了取得服務;主動代碼也可能請求存取一個主動分組,其目的是為了處理或刪除和更改這個分組,這些意味著主動代碼應當能夠識別它所想 處理的主動分組。一個主動節點可能對主動代碼進行存取、檢索更改或終止;主動分組需要保護自己數據沒有經過未授權而被竊取或更改,保護自己的服務防止未授 權使用,保護自己的資源防止未授權使用。主動代碼感覺受到的威脅主要來自其它主動分組、其它主動代碼、來自執行環境和節點,它能保護自己防止其它主動代碼 對其造成的安全危害,但是它不能保護自己防止受到執行環境和主動節點的安全威脅,因為主動代碼不得不在執行環境和主動節點中運行。主動代碼所能做的是保護 自己確保它沒有被傳送到不信任的節點和執行環境上。主動分組應當不相互干涉,一些分組將基於下面幾個標準安裝新的代碼和進行存取控制:(1)授權分組創始 人允許安裝新的代碼;(2)代碼被證明非干涉;(3)代碼僅允許執行通過認證的創始動作;(4)代碼被證明有邊際影響,但僅影響信任使用者的代碼。

(四)用戶面臨的安全威脅

用戶或源節點希望保護自己主動分組中的傳輸數據和代碼,確保主動分組中數據和代碼的完整性和機密 性。因為其它非法或惡意的用戶主動代碼可能通過在主動節點上運行來查看其主動分組的數據、代碼和運行狀態等,所以主動套用用戶會感覺威脅來自其它用戶的主 動代碼或主動分組:主動套用用戶還把執行環境和節點看作威脅源,因為防止未授權的主動節點查看和修改其主動分組的數據、代碼和運行的狀態。

保護策略

主動節點保護

(1)主動分組的認證:任何主動分組都具有一份證書,該證書由一個可信任的證書中心發布。證書用來 保證對該證書籤名的持有者為主動分組負責;(2)監視和控制:可以通過設定訪問監視器,它可以根據策略資料庫中的安全決策來決定訪問是否被授權,通過安全 策略來允許主動分組訪問和使用主動節點資源和服務;(3)限制技術:時間限制、範圍限制以及複製限制,這些限制在阻止主動分組過度占用節點資源方面是必要 的。

主動分組保護

(1)在主動網路中,主動分組可能會導致一些在現有的傳統網路中不易經常出現的一些問題,如毀壞節 點資源、拒絕服務、竊取信息等。為了保護主動分組的安全,可以採用加密、容錯、數字簽名技術等安全技術;(2)加密指主動分組不含有明文代碼和數據,防止 在傳輸過程中代碼和數據被破壞;(3)容錯技術就是備份、持續和重定向。備份意味著在每個節點都進行複製。持續是指分組臨時被存儲以防節點失效,這樣即使 節點崩潰,分組仍然存在存儲器中。由於備份和持續會消耗大量的記憶體和 頻寬,對大部分分組來說是不可接受的,所以只有非常重要的分組才這樣做;(4)數字簽名技術對於主動分組進行完備性檢測常採用公鑰簽名或X.509證書形 式。接收方收到主動分組後,利用CA公鑰驗證CA數字簽名以保證證書的完整性,然後從證書中獲得主動分組傳送者的公鑰,驗證主體的身份。

研究背景

主動網路由於允許用戶對網路的中間節點編程,到達主動節點的主動代碼, 在執行的過程中需要請求相關的服務,訪問所需要的節點資源,因此其安全性面臨更大的威脅。如果安全性得不到更好的解決,該網路就不存在真正的實用價值。 IETF(網際網路工程任務組)的主動網路安全工作組已經提出了一個主動網路的安全規範,但該規範只提出了一個安全框架,許多細節和實現在該規範中並沒有得 到具體的體現。國外主動網路系統中考慮了一些安全方面的問題,方法大致有以下幾種:

(一)使用強類型語言限制資源訪問:如BBN公司的SmartPacket系統採用了Sprocket語言,賓夕法尼亞大學的Switchware系統採用了PLAN語言。這種方法雖然能夠保證一定的安全,但與他們所採用的語言有著密切的關係,不具有通用性。

(二)直接限定最大值:直接在主動信包中限定AC的最大跳數,從而避免耗費過多的資源。由於不同AC所訪問的資源量不同以及節點環境的動態性,所以在實現過程中該最大值最終難以確定。

(三)使用硬體:如Switchware在安全方面做的研究工作並取得了一定的研究成果,通過在底層使用硬體AEGIS來安全地引導主動節點作業系統。但是這種基於硬體的安全策略使其通用性方面受到了影響。

(四)使用認證和授權:如SmartPacket採用了認證技術對信包的創建者進行身份認證,採用 訪問控制列表來仲裁主動信包的訪問許可權和可訪問的資源,但該方法需要修改主動網路封裝協定。由此可見,國外研究的一些主動網路系統因其側重點不同而對安全 性考慮得很少。即使有所考慮,但採用了特殊技術使得其安全機制不具有通用性。